某部委网络中心运维人员在泰合安全管理平台上发现有大量windows账户登录失败告警,而且非工作时间段出现大量服务器登录失败的告警。

运维人员发现安管平台上的大量“暴力破解”告警事件

要说这攻击者比滑的还滑,比鬼的还鬼,客户委托启明星辰泰合北斗服务团队对安全管理平台上的告警进行分析。

您不服这劲不行!北斗服务团队通过选取一周时间范围内日志,进行日志量趋势分析,发现在每天22:00开始至次日凌晨7:00(非工作时间)内日志量急剧增长,几乎全部为业务服务器登录失败日志,平台收集的日志量趋势变化异常。

最终北斗服务团队确认本次告警事件是由于黑客利用新出的IIS安全漏洞对WEB服务器进行入侵后,安装恶意程序,将其作为“跳板机”对内网进行进一步渗透所采用的口令猜测攻击行为所致。

安全事件出现不要慌张,安全事件处理是一套完整的体系,要想专业有效的解决安全问题,还是要有专业的团队。

北斗哥的安全告警响应与处置

首先,北斗哥经过以下过程协助用户,确认了告警的真实准确性:

向业务管理员咨询该服务器的日常业务逻辑,确认不存在大量需要登录其他服务器的需求;同时向用户建议使用自己单位已购的漏洞扫描软件检查该服务器是否存在可利用的安全漏洞,但并未在扫描结果中未发现高危漏洞。

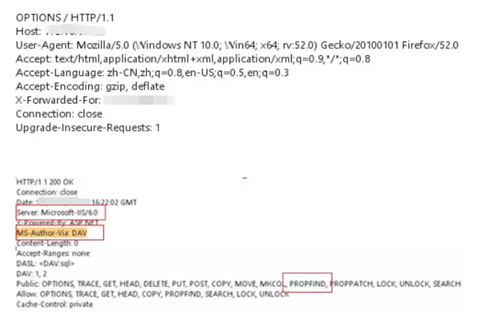

北斗服务团队根据用户提供的漏洞扫描报告分析,发现IIS的版本为6.0,与最新公布的CVE-2017-7269漏洞影响版本与该环境匹配,同时也注意到用户购买的漏扫软件服务期刚刚到期,其最新规则是2017年3月1日。

由于安全防护设备和安全扫描设备安全检测策略未更新或更新滞后,攻击者很可能是利用0day或最新的安全漏洞对服务器进行了攻击。

在征得用户许可后,北斗服务团队对WEB服务器进行安全检测,验证了该服务器IIS存在CVE-2017-7269安全漏洞,通过服务人员的检查,发现该主机的\Windows\system32目录下已被植入Sx_server.exe木马后门,此木马的主要特征是拥有system高权限用于管理控制的后门,入侵者可以利用它通过口令猜测登录内网其它计算机分发远程访问木马,从而建立僵尸网络。

漏洞验证过程如下:用burp抓包分析,发起web访问请求的数据和回应的数据如图所示:

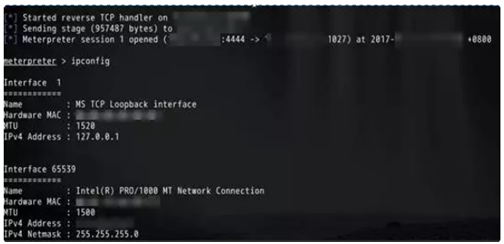

从图上可以看到利用这漏洞可获得主机的shell权限,成功执行ipconfig命令。

北斗开始告警响应与处置

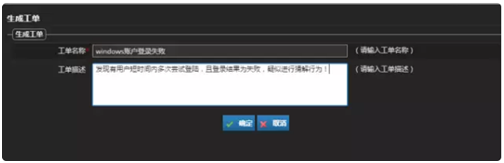

安全管理员确认此告警真实性,在安全管理平台上将告警等级和告警描述中受影响资产信息等信息,通过告警功能生成工单,指派给对应的资产负责人进行处理。完成派单后,系统会给工单处理人发送邮件和短信提醒。工单处理人根据工单信息进行安全事件的处置。通过北斗服务团队配合处理,目前用户已对该系统进行了相应的安全整改。

北斗的结束语

在此次攻击事件中,由于攻击者利于安全防护设备和漏洞扫描系统对最新的安全漏洞安全检测策略未及时更新,对其检测能力存在滞后性,故此次入侵过程中安全设备未能报送与CVE-2017-7269安全漏洞有关的攻击入侵的日志。

用户虽然在网络边界部署了相应的安全设备如WAF、防火墙、IPS、抗DDOS等,但安全工作不是一劳永逸的,需要有一支经验丰富安全运维团队根据攻击手段和攻击方式的变化调整相应的防护措施。在做好安全设备策略升级和防护的基础运维工作的同时,还需要关注安全事件的发展动态,了解0day漏洞和最新公布的安全漏洞的情报信息,结合安全管理平台的功能做好业务系统安全防护工作。

泰合安全管理平台和泰合的北斗服务,能够为客户统一收集来自网络中IT资产的运行信息和日志信息,通过分析这些数据,识别各类性能故障、非法访问控制、不当操作、恶意代码、攻击入侵,以及违规与信息泄露等行为,协助客户安全运维人员进行安全监视、审计追踪、调查取证、应急处置、生成各类报表报告,所以成功阻止了此次攻击事件的扩大,有力保障了用户网络与信息系统业务的正常运行。

(来源:启明星辰)

Copyright © 启明星辰 版权所有 京ICP备05032414号  京公网安备11010802024551号

京公网安备11010802024551号