《维他命》每日安全简讯20180911

发布时间 2018-09-11研究方法

卡巴斯基实验室通过Botnet Tracking技术跟踪僵尸网络的活动。该技术是指模拟受感染的机器(bots)以检索僵尸网络的相关运营数据。

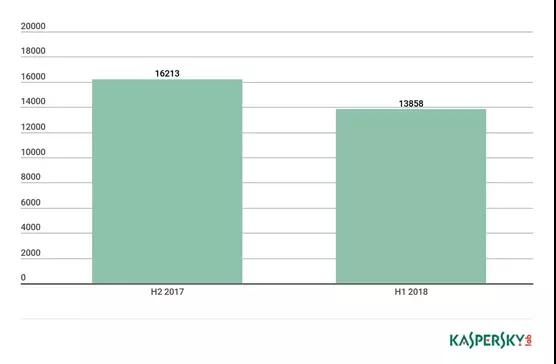

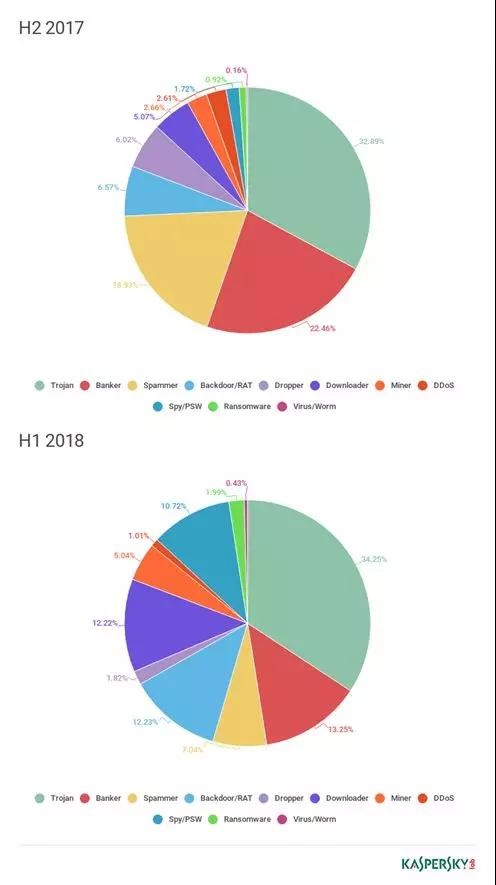

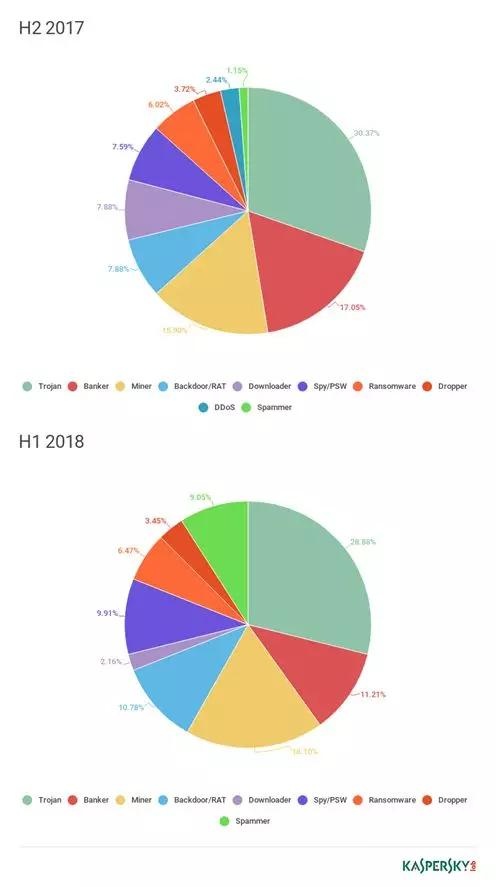

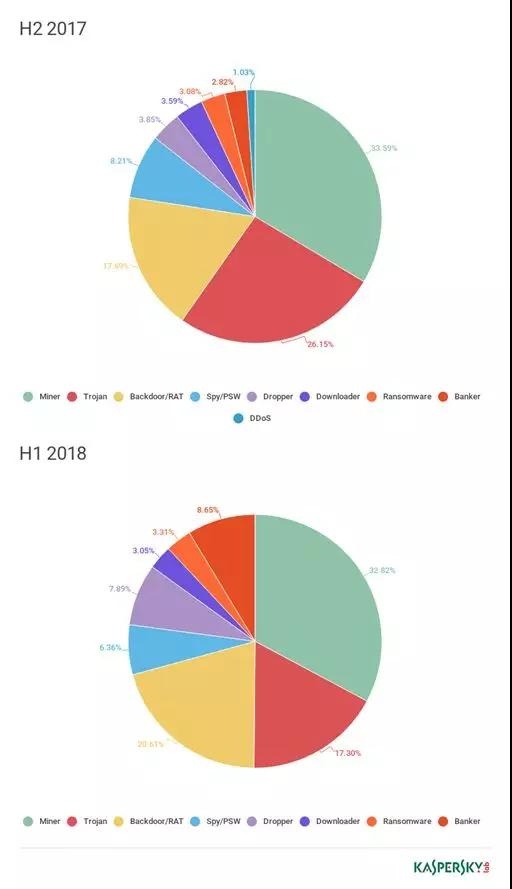

2017 H2 – 2018 H1,唯一恶意文件的数量

最受欢迎的

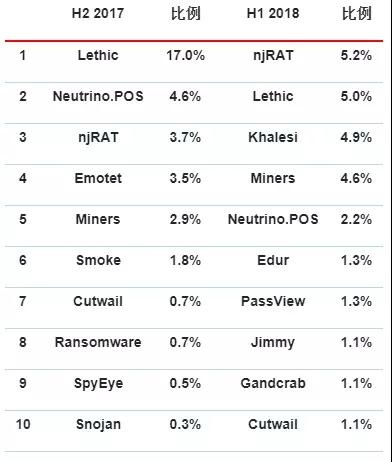

2017 H2 – 2018 H1,下载量最多的威胁

然而,犯罪分子对货币的兴趣也没有下降,证据就是Top 10列表中的Neutrino.POS和Jimmy。2017 H2,Neutrino.POS的占比为4.6%。2018年它的比例有所下降,但它的“表亲”Jimmy为银行木马贡献了1.1%的份额。

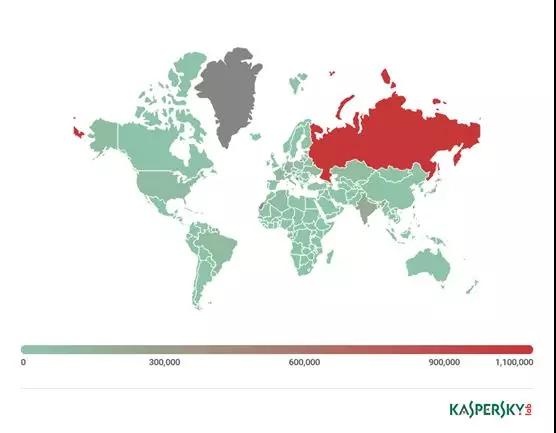

2017 H2,Top 10威胁的分布

在2018 H1,Khalesi木马在排行榜上位列第三,占所有下载的文件的4.9%。2017年Remcos、BetaBot、Smoke和Panda bots都曾下载该木马,但到了2018年只有垃圾邮件僵尸网络Lethic下载了该木马。

另一个值得注意的是,2018 H1的Top 10中出现了Mail PassView,它是一个适用于多种邮件客户端的合法的密码恢复工具。PassView通过Remcos 后门进行分发,它很有可能被用于获取受害者的邮箱密码。

Cutwail、Lethic以及新版Emotet bots也都扎根在Top 10中。

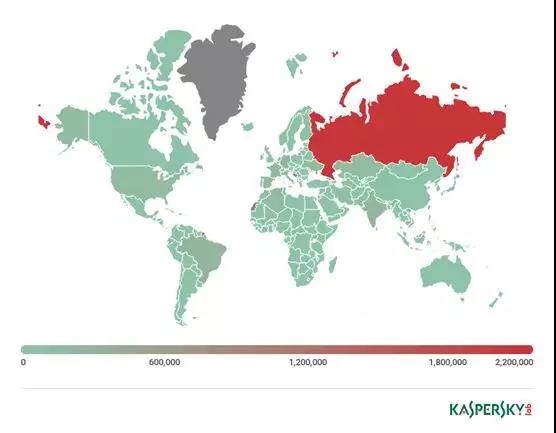

2018 H1,Top 10威胁的分布

最“多面”的

· 同一家族的不同僵尸网络由具有不同目标的不同运营者进行管理。

· 运营者“出租”其僵尸网络,允许它们被用于分发恶意软件。

· 僵尸网络改变了它的“专长”(例如,Emotet从银行木马变成了垃圾邮件机器人)。

2018年和2017年一样,最“多面”的bots是Hworm、Smoke和BetaBot(又名Neurevt)。

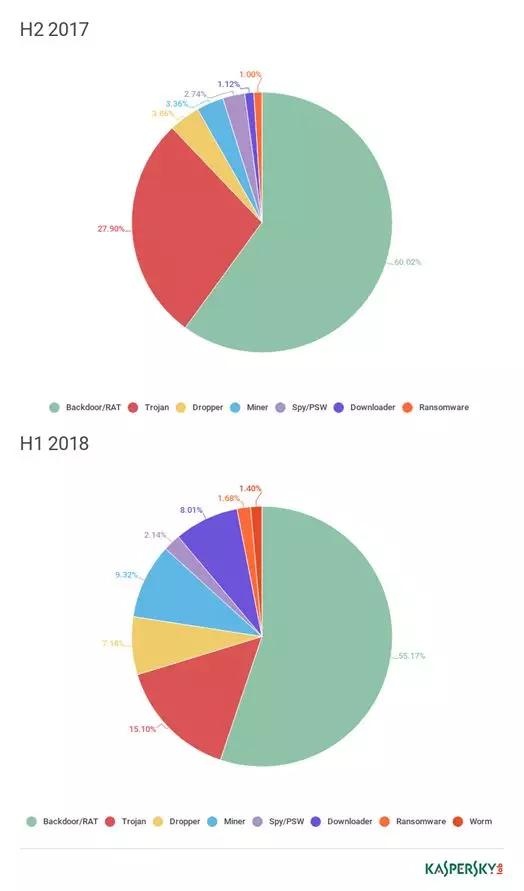

2017 H2 – 2018H1,Hworm下载文件的行为分布

2017 H2 – 2018H1,Smoke下载文件的行为分布

2017 H2 – 2018H1,Betabot下载文件的行为分布

正如上文所提到的,隐匿的恶意挖矿软件非常流行,统计数据也证实了这一点。尽管下载的恶意软件种类非常多,但恶意矿工总是能排在前三。

最“国际化的”

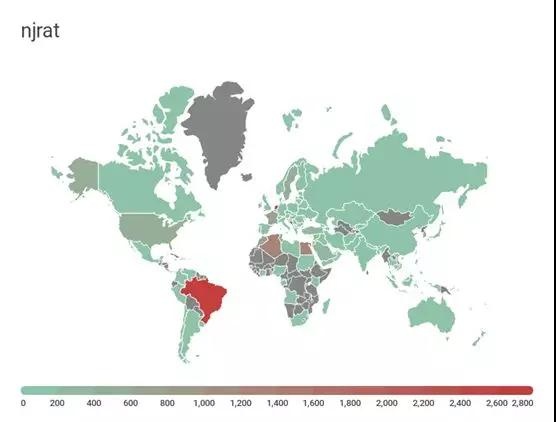

2017 H2 – 2018H1,Njrat的C&C服务器的分布

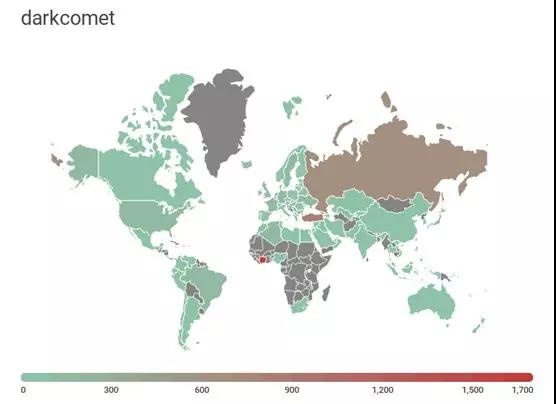

2017 H2 – 2018H1,DarkComet的C&C服务器的分布

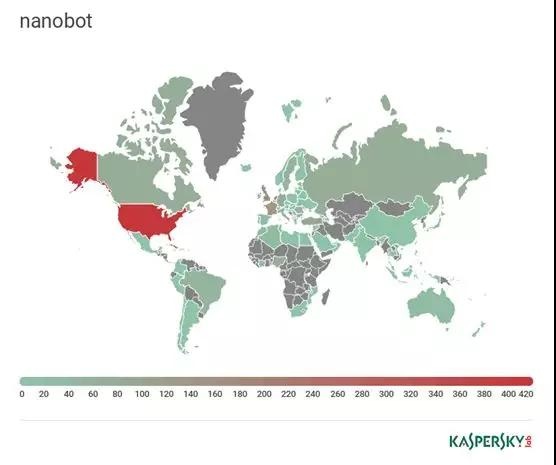

2017 H2 – 2018H1,NanoCore RAT的C&C服务器的分布

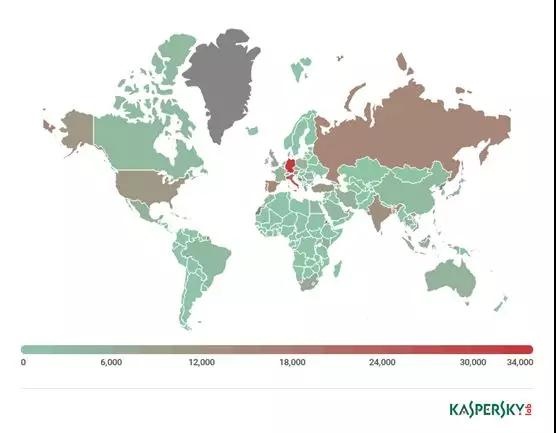

2017 H2 – 2018H1,QRAT的地理分布

结论

通过拦截僵尸网络的命令,我们可以跟踪病毒编写者的最新趋势,并为我们的用户提供最大的保护。

· 僵尸网络分发的文件中恶意矿工的比例正在增长。这是因为犯罪分子开始将僵尸网络视作恶意挖矿的工具。

· 后门继续成为僵尸网络下载文件的大部分。这是因为僵尸网络的运营者热衷于在感染设备上获取最大控制权限。

· droppers的下载数量也在上升,表明攻击是多阶段的,并且越来越复杂。

· 2018年的僵尸网络下载文件中银行木马的比例有所下降,但现在谈论其数字的整体下降还为时过早,因为它们常通过droppers进行交付(参考上一条)。

· 僵尸网络越来越多地根据客户的需求进行租赁,在很多情况下确定僵尸网络的“专长”已变得十分困难。

声明:本资讯由启明星辰维他命安全小组翻译和整理

京公网安备11010802024551号

京公网安备11010802024551号