《维他命》每日安全简讯20181015

发布时间 2018-10-15

根据威胁情报商Blueliv最新的凭证窃取态势分析报告,与2018年3月至5月相比,6月至8月期间在北美僵尸网络中检测到的被窃凭据的数量飙升141%。与此同时,其它地区的被窃凭据的数量则有所下降,欧洲和俄罗斯地区下降了22%,而亚洲地区则下降了36%。在用于窃取用户凭据的恶意软件方面,Pony、KeyBase和LokiPWS是最受欢迎的恶意软件。

原文链接:

https://www.infosecurity-magazine.com/news/stolen-credentials-soars-141-north/2、美国防部(五角大楼)约3万名员工的旅行记录泄露

美国国防部(五角大楼)的部分军方和文职人员的个人信息和信用卡数据泄露,约3万人受到影响。这一数据泄露事件可能发生在几个月前,但直到最近才被发现。该事件涉及到一家为国防部提供服务的第三方供应商,目前该供应商的身份仍然不明确。这一事件仍然在进一步的调查之中,但没有任何机密信息遭到泄露。

原文链接:

https://securityaffairs.co/wordpress/77097/data-breach/pentagon-travel-records-data-breach.html3、研究团队发现利用虚假Flash更新来传播的恶意挖矿软件

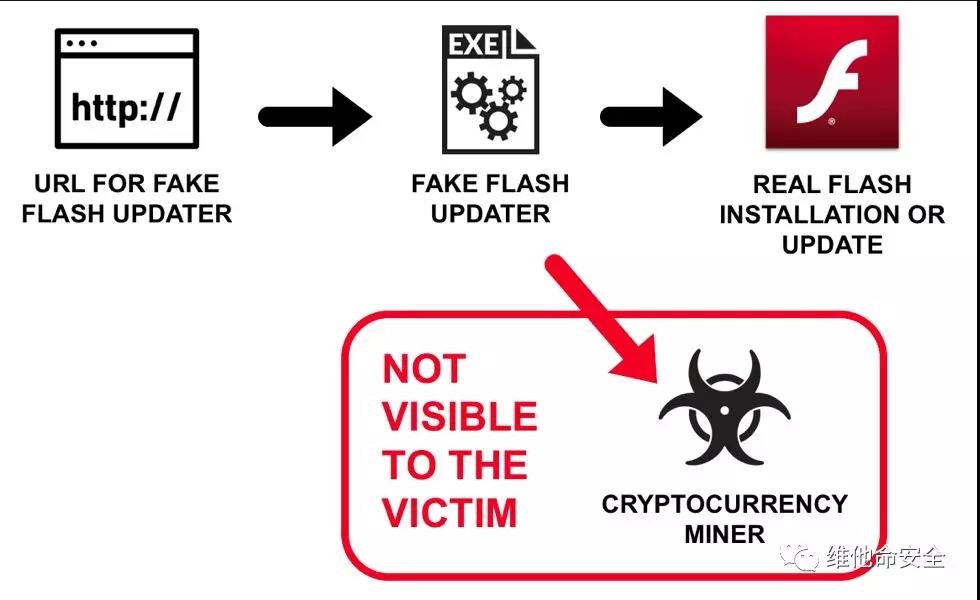

根据Palo Alto Networks的Unit 42团队的最新研究,一个恶意软件程序通过虚假的Flash更新来传播,并安装恶意矿工XMRig以挖取门罗币。由于该恶意软件程序确实会在目标计算机上下载并安装最新版本的Flash,这进一步增加了其表面上的合法性。研究团队列出了2018年3月25日至9月10日期间该虚假Flash更新的473个文件名和URL。

原文链接:

https://researchcenter.paloaltonetworks.com/2018/10/unit42-fake-flash-updaters-push-cryptocurrency-miners/4、研究团队发现Magecart攻击的新变种CartThief

The Media Trust研究团队发现Magecart攻击的一个新变种CartThief。根据该研究团队的说法,CartThief一直在针对较小规模的电子商务公司。CartThief类似于Magecart的行为,用于收集支付页面上的个人信息和财务信息。但CartThief与其它Magecart变种不同的是,CartThief没有使用cookie来识别用户,这可能是为了避免引起怀疑和逃避检测。

原文链接:

https://www.infosecurity-magazine.com/news/no-cookies-for-cartthief-a-new/5、研究人员在微软官方商城中发现一个恶意的广告点击器

研究人员在微软官方商城中发现一个名为Album by Google Photos(谷歌相册)的恶意程序,该恶意软件伪装成来自谷歌,但实际上用于在Windows 10中不断打开隐藏的广告。该恶意软件包含三个文件:Block Craft 3D.dll、Block Craft 3D.exe和Block Craft 3D.xr,它将在后台连接到各种广告URL并打开它们。由于广告不会在前台显示,因此如果广告包含音频,用户可能会听到奇怪的声音。

原文链接:

https://www.bleepingcomputer.com/news/security/ad-clicker-hiding-as-google-photos-app-found-in-microsoft-store/6、Juniper Networks发布Junos OS的安全更新,修复30多个漏洞

Juniper Networks发布Junos OS的安全更新,共修复30多个漏洞,其中较为严重的漏洞包括可导致未经身份验证的远程访问的漏洞(CVE-2018-0044)、可导致任意代码执行的缓冲区溢出漏洞(CVE-2018-7183)、可导致内核崩溃和DoS的漏洞(CVE-2018-0049)以及XSS漏洞(CVE-2018-0047)等。建议用户尽快安装这些更新。

原文链接:

https://securityaffairs.co/wordpress/77047/hacking/juniper-networks-junos-flaws.html声明:本资讯由启明星辰维他命安全小组翻译和整理

京公网安备11010802024551号

京公网安备11010802024551号