《维他命》每日安全简讯20181203

发布时间 2018-12-03

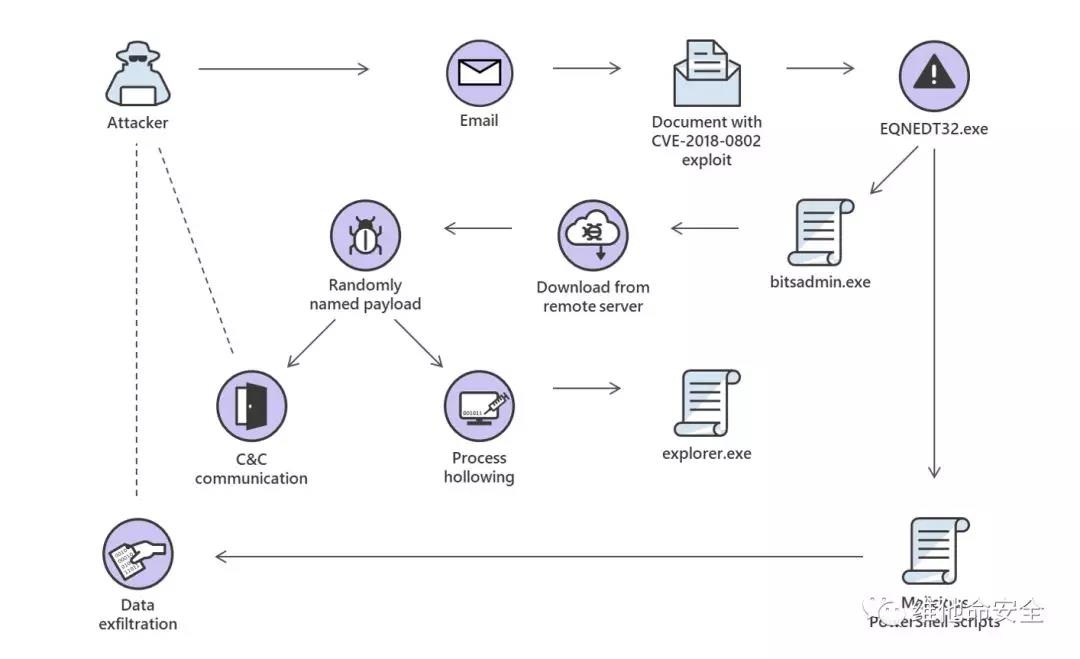

Windows Defender ATP团队发现一个针对亚洲能源、食品和饮料行业的新恶意攻击活动,基于对该活动的目标选择、攻击链以及工具集的分析,研究团队认为该活动是由APT组织Tropic Trooper发起的。攻击的初始向量是一个利用了Office公式编辑器漏洞CVE-2018-0802的恶意文档,攻击者随后使用bitsadmin.exe从远程服务器下载并执行随机命名的payload。研究人员认为这些payload的主要目的是窃取数据。

原文链接:

https://cloudblogs.microsoft.com/microsoftsecure/2018/11/28/windows-defender-atp-device-risk-score-exposes-new-cyberattack-drives-conditional-access-to-protect-networks/2、旧瓶装新酒,恶意攻击活动Butter加入新samba木马

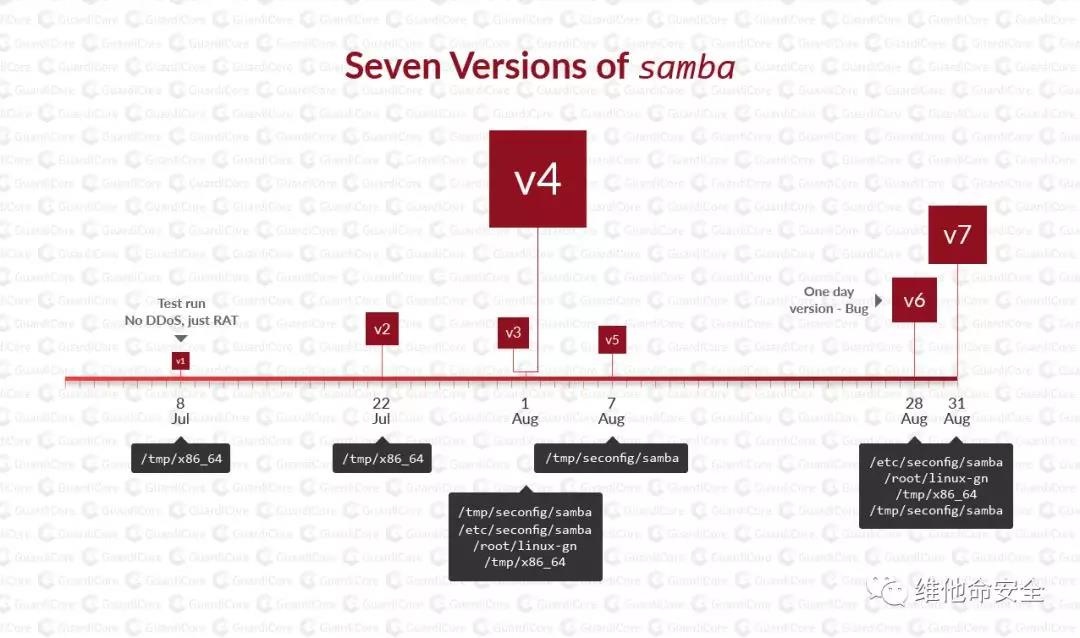

GuardiCore研究团队发现恶意攻击活动butter加入了新payload:samba木马。butter最早出现于2015年中期,其攻击来自于有限的几个IP,具体来说,只有4个IP被用于不同阶段的攻击活动。这些IP来自于香港和新加坡,并且自2016年以来一直与恶意活动相关联。butter早期的payload是80 RAT,但自2018年7月起开始使用samba木马。samba木马是典型的RAT,可以下载文件、执行shell命令、发起DDoS攻击以及具有升级机制。研究人员已经观察到了该木马的7个不同的版本。

原文链接:

https://www.guardicore.com/2018/11/butter-brute-force-ssh-attack-tool-evolution3、展望未来,McAfee发布2019年网络威胁预测报告

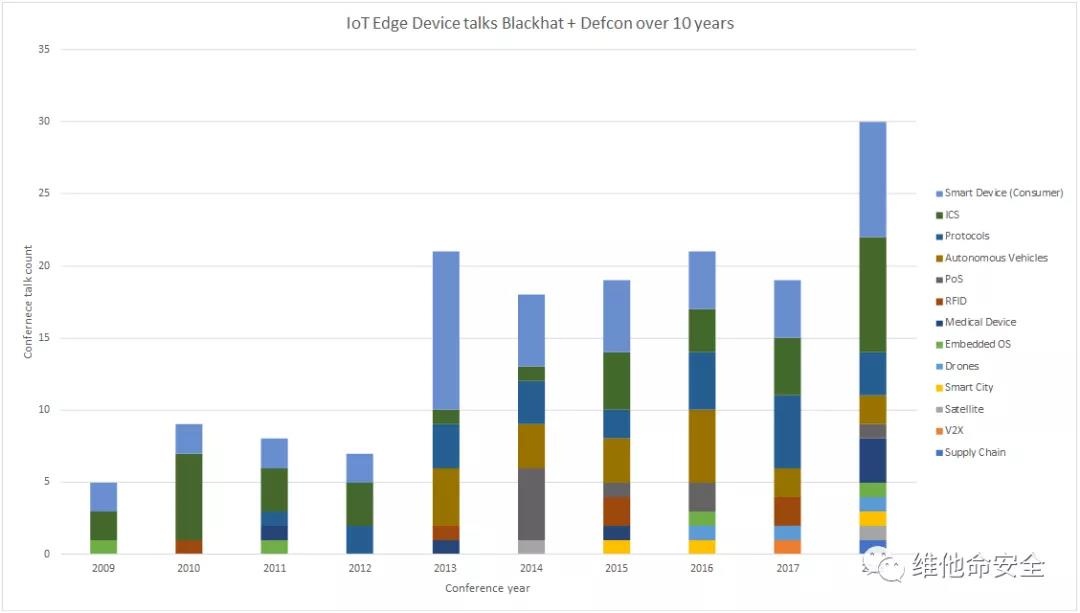

McAfee实验室关于2019年网络威胁的预测包括:犯罪分子的地下联盟关系将更加牢固,并将建立更多合作伙伴关系,增强其威胁性;人工智能是逃避技术的未来;协同性威胁将增加,因此需要更多的综合性响应措施;犯罪分子利用社交媒体传播虚假信息,并针对商家品牌发起敲诈活动;数据渗漏更多地针对云端;语音助手成为IoT攻击的下一个载体;犯罪分子将更多地针对身份平台和边界设备发起攻击。

原文链接:

https://securingtomorrow.mcafee.com/mcafee-labs/mcafee-labs-2019-threats-predictions/4、从未停歇,银行木马BackSwap3月至11月恶意活动分析

Check Point研究团队发布关于银行木马BackSwap的演变趋势的分析报告。BackSwap最早于2018年3月中旬被发现,当时的样本较为简单,主要针对波兰银行ipko.pl、24.pl和mbank.pl。4月份,新的样本中将更多的银行添加为目标,并开始在目标网站的DOM中创建虚假的输入表格,覆盖原始输入字段。5月份,BackSwap开始跟踪受感染机器的数量。6月份,BackSwap将其有效荷载嵌入BMP图像中。7月份BackSwap没有任何活动,但在8月份开始转向针对西班牙银行。9月到11月份BackSwap主要是对图像格式的payload进行修改,并添加了更多加密层和大量垃圾代码。

原文链接:

https://research.checkpoint.com/the-evolution-of-backswap/5、数据库不设密码,Urban公司超过30万用户信息泄露

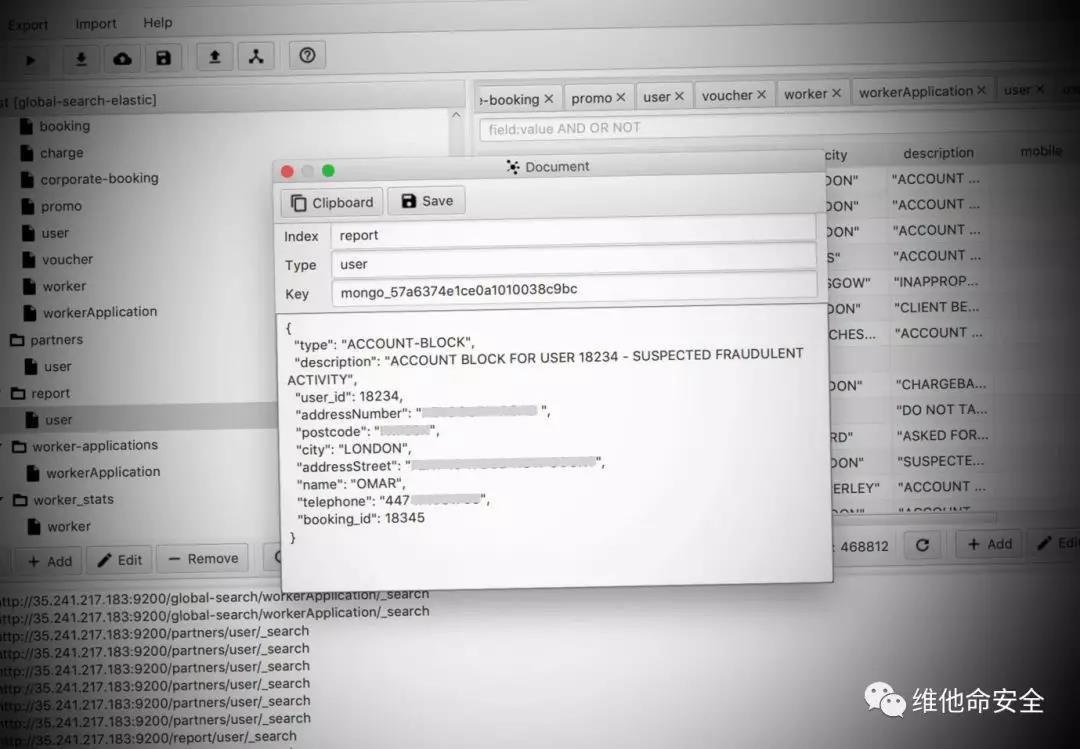

Urban是一家英国的按摩创业公司,其数据库因未设密码导致超过30万客户信息泄露。研究人员Oliver Hough通过Shodan发现了该数据库,目前该数据库已下线,但不知道该数据库暴露了多长时间。该数据库中包含超过30.9万用户记录,包括姓名、电子邮件地址、电话号码等。此外,数据库中还存储了超过35.1万个服务预定记录,以及超过2000个按摩师的相关信息。

原文链接:

https://techcrunch.com/2018/11/27/urban-massage-data-exposed-customers-creepy-clients/6、思科修复Prime许可证管理器中的SQL注入漏洞

思科修复了Prime许可证管理器(PLM)中的一个SQL注入漏洞,未经身份验证的远程攻击者可利用该漏洞执行任意SQL查询。该漏洞(CVE-2018-15441)与PLM的Web框架代码有关,根据思科的描述,该漏洞是由于SQL查询中缺少对用户输入进行验证导致的,攻击者可通过发送包含SQL语句的恶意HTTP POST请求触发该漏洞,从而获得shell权限或修改及删除PLM数据库中的数据。PLM 11.0.1及之后的版本受到影响,建议用户尽快安装修复补丁。

原文链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20181128-plm-sql-inject声明:本资讯由启明星辰维他命安全小组翻译和整理

京公网安备11010802024551号

京公网安备11010802024551号