《维他命》每日安全简讯20190131

发布时间 2019-01-31

安全研究员Oliver Hough发现属于数据管理公司Rubrik的一个Elasticsearch服务器未受密码保护,该数据库存储了数十GB的数据,包含企业客户的名称、联系信息和工作案例。根据时间戳,这些数据可追溯至2018年10月。经过调查,Rubrik称这一事件是由人为错误导致的。

原文链接:

https://techcrunch.com/2019/01/29/rubrik-data-leak/2、欧洲执法机构正在调查使用过webstresser.org的用户

原文链接:

https://securityaffairs.co/wordpress/80435/cyber-crime/europol-ddos-for-hire.html3、伊朗APT39新恶意活动,主要针对中东电信行业

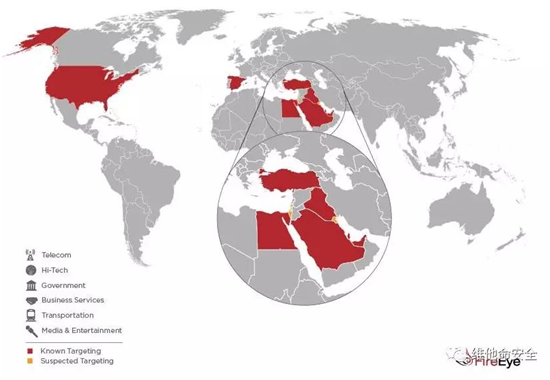

FireEye发布关于伊朗APT39新恶意活动的分析报告。与其它伊朗APT组织不同的是,APT39更侧重于窃取个人信息,以便为伊朗的监控、跟踪和监视活动提供支持。虽然APT39的目标遍布全球,但其活动主要集中在中东地区,并且优先针对电信行业,此外,也瞄准旅游业和IT公司。APT39主要使用SEAWEED和CACHEMONEY后门以及POWBAT后门。

原文链接:

https://www.fireeye.com/blog/threat-research/2019/01/apt39-iranian-cyber-espionage-group-focused-on-personal-information.html4、Altran Technologies公司遭到勒索软件LockerGoga攻击

法国工程咨询公司Altran Technologies遭到勒索软件LockerGoga攻击,其在一些欧洲国家的运营活动受到影响。为了保护客户的数据和资产,Altran临时关闭了网络和应用程序。这一事件发生在1月24日,但该公司并没有披露相关细节,并称事件还在调查之中。根据上传到VirusTotal的恶意样本,LockerGoga会在加密的文件后附加.locked扩展名。

原文链接:

https://cyware.com/news/altran-technologies-hit-by-lockergoga-ransomware-attack-e1f905705、勒索软件JobCrypter新变种,可截取屏幕信息

趋势科技研究人员发现勒索软件JobCrypter的一个新变种,该变种具有额外的加密层和更长的密钥,还可以通过SMTP将目标设备的屏幕截图发送至指定的电子邮箱。该变种会先将文件进行Base64编码,然后使用Triple DES算法进行加密,最后再进行一次Base64编码,密钥由67位数字组成。该变种要求受感染的用户在24小时内支付1000欧元的赎金。

原文链接:

https://www.scmagazineuk.com/new-jobcrypter-ransomware-variant-captures-screenshots-infected-devices/article/15241996、西门子修复S7-1500 PLC中的两个DoS漏洞

西门子修复Simatic S7-1500可编程逻辑控制器(PLC)中的两个可导致DoS的安全漏洞。这两个漏洞(CVE-2018-16558和CVE-2018-16559)是由Positive Technologies的研究人员发现的,其CVSS v3.0得分均为7.5。未经身份验证的攻击者可通过向TCP端口80或443发送恶意数据包来触发漏洞。西门子在Simatic S7-1500固件版本2.5中修复了这些漏洞。

原文链接:

https://cert-portal.siemens.com/productcert/pdf/ssa-180635.pdf声明:本资讯由启明星辰维他命安全小组翻译和整理

京公网安备11010802024551号

京公网安备11010802024551号