《维他命》每日安全简讯20190304

发布时间 2019-03-04

原文链接:

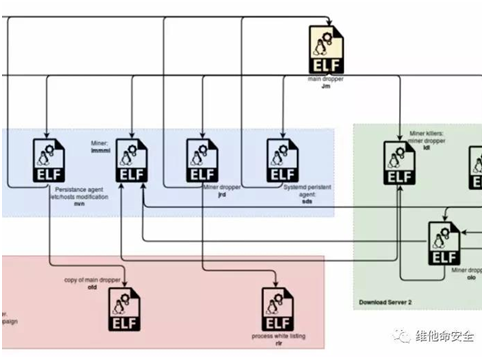

https://cyware.com/news/apt-group-bronze-union-comes-up-with-upated-rat-malware-dd4ccb282、新犯罪团伙Pacha Group,主要攻击Linux服务器进行挖矿

原文链接:

https://www.zdnet.com/article/linux-servers-targeted-by-new-chinese-crypto-mining-group/3、新钓鱼攻击活动,主要利用XLM宏分发FlawedAmmyy木马

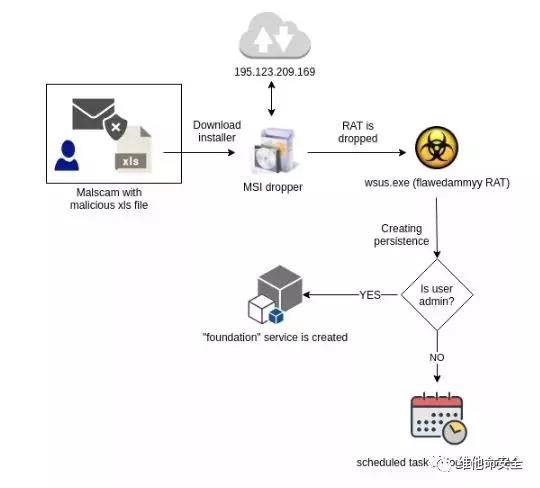

2019年2月SI-LAB捕获了多个带有恶意Excel 4.0宏(也称XLM宏)的Excel钓鱼样本,这些样本用于下载和执行FlawedAmmyy RAT。该钓鱼攻击背后的攻击者是犯罪团伙TA505,攻击者的C&C服务器(195.123.209.169)位于拉脱维亚,当前处于离线状态。其分发的FlawedAmmyy RAT可窃取目标的文件、凭据、屏幕截图以及访问摄像头和麦克风等。

原文链接:

https://securityaffairs.co/wordpress/81857/malware/flawedammyy-undetected-xlm-macros.html4、研究表明Operation Sharpshooter具有更高的复杂度和更广的范围

McAfee研究人员在一份新报告中指出,Operation Sharpshooter的攻击活动在复杂性、范围和广度上比之前认为的要更加广泛。Sharpshooter于2018年12月首次被披露,其主要针对全球的国防和关键基础设施,包括核能、国防、能源和金融企业。新研究表明,Sharpshooter最早于2017年9月开始活动,针对更多的国家和行业,该活动目前还在进行之中。受到攻击最多的目标是德国、土耳其、英国和美国。该报告还指出Sharpshooter与APT组织Lazarus的攻击具有多个相似特征。

原文链接:

https://threatpost.com/sharpshooter-complexity-scope/142359/5、勒索软件GarrantyDecrypt新变种,伪装成安全团队进行欺骗

2月份研究人员Michael Gillespie发现勒索软件GarrantyDecrypt的一个新变种,该变种采用了一种新的策略进行欺骗:在名为SECURITY-ISSUE-INFO.txt的勒索单据中,攻击者声称目标用户遭到“外部人员”的攻击,而Proton安全团队的SECURE-SERVER服务对用户的数据进行了保护性的加密。攻击者甚至将PROTON的版权声明放置在文件底部,以增加其合法性。攻击者称Proton的SECURE-SERVER服务需要收取780美元的费用才能解密文件。

原文链接:

https://www.bleepingcomputer.com/news/security/ransomware-pretends-to-be-proton-security-team-securing-data-from-hackers/6、研究人员披露Windows IoT Core设备中的漏洞,可导致权限被劫持

原文链接:

https://www.zdnet.com/article/new-exploit-lets-attackers-take-control-of-windows-iot-core-devices/声明:本资讯由启明星辰维他命安全小组翻译和整理

京公网安备11010802024551号

京公网安备11010802024551号