《维他命》每日安全简讯20190308

发布时间 2019-03-08

原文链接:

https://securelist.com/financial-cyberthreats-in-2018/89788/2、新网络间谍组织Whitefly,与新加坡多个攻击活动有关

原文链接:

https://www.symantec.com/blogs/threat-intelligence/whitefly-espionage-singapore3、研究团队发现2月份勒索软件Shade的攻击活动飙升

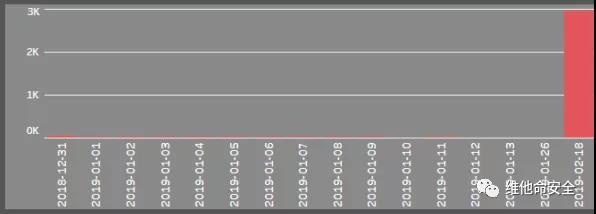

Malwarebytes Labs研究团队发现勒索软件Troldesh(又名Shade)在2018年Q4到2019年Q1期间的检测数量急剧增加。Shade通常通过钓鱼邮件进行传播,其附件是包含Javascript脚本的zip文件。Shade的主要攻击目标是Windows系统,其采用AES 256 CBC算法进行加密。部分Shade的变种存在免费的解密工具,用户可在NoMoreRansom.org网站上找到它们。

原文链接:

https://blog.malwarebytes.com/threat-analysis/2019/03/spotlight-troldesh-ransomware-aka-shade/4、研究团队发现首个利用Slack API进行通信的SLUB后门

趋势科技研究团队发现首个利用Slack API通信的恶意软件SLUB后门。SLUB是一个用C++编写的自定义后门,其包含静态链接库curl(用于执行HTTP请求)、boost(用于从gist片段中提取命令)和JsonCpp(用于解析slack通信)。该后门通过水坑攻击传播,并且利用了微软在2018年5月修复的VBScript引擎漏洞(CVE-2018-8174)进行感染。该后门还会从Github上下载一个特定的gist片段并提取相关命令。

原文链接:

https://blog.trendmicro.com/trendlabs-security-intelligence/new-slub-backdoor-uses-github-communicates-via-slack/5、新木马Pirate Matryoshka,利用海盗湾进行分发

卡巴斯基研究团队发现攻击者利用海盗湾分发新木马Pirate Matryoshka。该木马伪装成破解软件的安装文件,当用户运行该文件时,将会显示一个伪造的海盗湾登录页面。一旦用户输入账户名和密码,攻击者就会劫持用户的账户并上传更多的恶意文件。此外,安装文件还默认捆绑了其它软件,其中五分之一是广告软件、劫持浏览器主页的恶意软件以及木马等。

原文链接:

https://www.kaspersky.com/blog/pirate-matryoshka-malware/25905/6、思科修复Nexus交换机中的二十多个安全漏洞

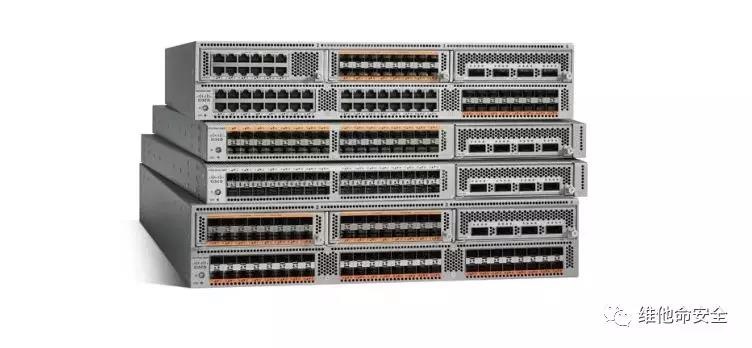

思科本周修复了Nexus交换机中的二十多个安全漏洞,漏洞范围包括DoS、任意代码执行和权限提升等。这些漏洞影响了Tetration Analytics代理、LDAP、用户帐户管理界面、命令行界面(CLI)等组件,多个漏洞可允许本地攻击者进行提权、以root身份执行任意代码、安装恶意软件、获取重要配置文件的访问权限或进行受限shell逃逸。此外,思科还建议用户采取措施保护部署了POAP的网络或禁用该功能。

原文链接:

https://securityaffairs.co/wordpress/82120/breaking-news/cisco-nexus-flaws-2.html声明:本资讯由启明星辰维他命安全小组翻译和整理

京公网安备11010802024551号

京公网安备11010802024551号