【报告分享】卡巴斯基年度报告系列(三)-2018年金融威胁景观

发布时间 2019-04-27一、报告要点

钓鱼攻击:

• 约1/5的钓鱼网站攻击与金融钓鱼有关。

• 2018年针对支付系统和在线商店的钓鱼攻击占比分别为约14%和8.9%,比2017年略有下降(1个百分点)。

• Mac用户遭到的金融钓鱼攻击轻微增长,占比约57.6%。

银行木马:

• 遭银行木马攻击的用户中24.1%为企业用户。

• 最常遭银行木马攻击的国家为俄罗斯、德国、印度、越南、意大利、美国和中国。

• Zbot和Gozi仍是传播最广泛的银行木马家族(占比分别为超过26%和20%),其次是SpyEye (15.6%)。

Android银行木马:

• 三个银行木马家族主导了大多数攻击(约85%)。

• 受攻击用户比例最高的国家为俄罗斯、南非和美国。

二、引言

全球金融行业是犯罪分子的主要收入来源。虽然政府和企业一直在投资新的防护技术,但犯罪分子也在致力于绕过它们。这推动了在线银行服务、支付系统、大型银行以及PoS终端等的变革。

2018年金融行业的威胁景观发生了广泛的变化,包括新的渗透技术、攻击向量以及地理分布的扩展。其中最有趣的或许是人们是如何受到损害的。随着区块链和加密货币的流行,黑市及白市上出现了许多新的支付手段 – 这吸引了犯罪分子的注意力。

加密货币是2018年最火热的话题。作为年度之星,它从勒索软件威胁的手中抢走了头条,并将安全社区的目光转向了新的领域。当有用户急于使用加密货币进行付款时 – 不用问,肯定与犯罪分子有关。这种威胁具有两种交付方式 – 静默挖矿的恶意软件,或是针对加密货币基础设施的攻击(钱包、交易所等)。即使是APT组织(如Roaming Mantis),也会试图挖矿,更不用说PowerGhost等恶意软件(基本上就是一个挖矿工具)。必须提及的是,2018年最为活跃的金融犯罪组织 - Lazarus极大地扩展了目标列表,现在包括银行、金融科技公司、PoS终端、ATM以及加密货币交易所。

在夏季,一个有趣的案例也证明了这一点 – Lazarus被发现使用一个虚假的安装程序与macOS恶意软件攻击了一个加密货币交易所。在这个案例中,犯罪分子创建了看似合法的软件,还实现了合法的功能,但该软件也会上传一个后门。这种类型的攻击 – 供应链攻击 – 成为2018年的另一个主要话题。它也是2018年最有创造性的攻击之一。

然而数月之后,安全社区再一次被震惊:即使是传统的、有经验的金融机构也会受到损害。12月份卡巴斯基披露了攻击活动DarkVishnya – 这是针对东欧金融机构的一系列新攻击活动。事件响应专家发现,在每一个案例中攻击者都是通过将一个未知的设备偷运进公司大楼来突破企业网络。至少八家银行受到攻击,预估损失达数千万美元。教训很深刻 – 即使在网络安全方面投入巨大,你还是不知道犯罪分子将会如何攻击你。我们都应该保持双倍的警惕。

这一迹象引人担忧:安全性较高的银行已是如此,新生代的金融科技公司和加密货币交易所该如何面对威胁呢?此外,无法预计的新攻击方法应该成为传统金融机构警惕的重点对象。

另一个令人担忧的问题是,犯罪分子不再局限于金融服务,而是针对工业企业的财务部门。在这些部门中,数十万美元的支付不会引起太大的怀疑。2018年夏,另一波伪装成采购/会计信件的金融钓鱼攻击瞄准了400多个工业企业。

同样也不应该忘记ATM的安全性,在2018年卡巴斯基发现了6个新的恶意软件家族(这意味着总数已经超过了20个)。最大的威胁与银行内部网络的感染有关,例如FASTCash和ATMJackPot,它们可能导致攻击者访问数千台ATM。除此之外,2018年还出现了一个新的toolkit(我们命名为KoffeyMaker),它可以直接从ATM中取钱。

对于大企业而言,也有一些好消息 – 2018年警方逮捕了知名犯罪团伙Carbanak/Cobalt和Fin7的多名成员。这些犯罪团伙参与了数十起(或数百起)针对全球金融机构和企业的攻击。

对于中小型企业(SME),也有许多攻击活动。卡巴斯基检测到多起试图分发银行木马Buhtrap的攻击,这些恶意代码被植入到流行的新闻网站和论坛中。

对于个人用户,也没有太多喘息机会 – 臭名昭著的银行木马仍在对其钱财虎视眈眈。考虑到上述情况的变化,它们对各种功能的扩展也并不令人意外 – 例如Rotexy同时变成了银行木马和勒索软件;部分银行木马添加了挖矿功能;还有一些银行木马开发了新的感染途径 – 例如2018年卡巴斯基检测到一个用于窃取用户凭据的罕见Chrome插件。

本报告是卡巴斯基金融威胁年度报告系列的延续(前述报告请参考这里和这里)。报告涵盖了常见的钓鱼威胁以及基于Windows和基于Android的金融恶意软件。

三、钓鱼攻击

金融钓鱼是犯罪分子赚钱的典型方式之一。它投入不大,但却可能获得很高的收益。通过钓鱼获取的凭证要么用于窃取资金,要么用于出售。

这种简单又有效的技术十分具有吸引力。正如卡巴斯基遥测系统显示的,此类攻击活动占近年来所有钓鱼攻击的约一半。

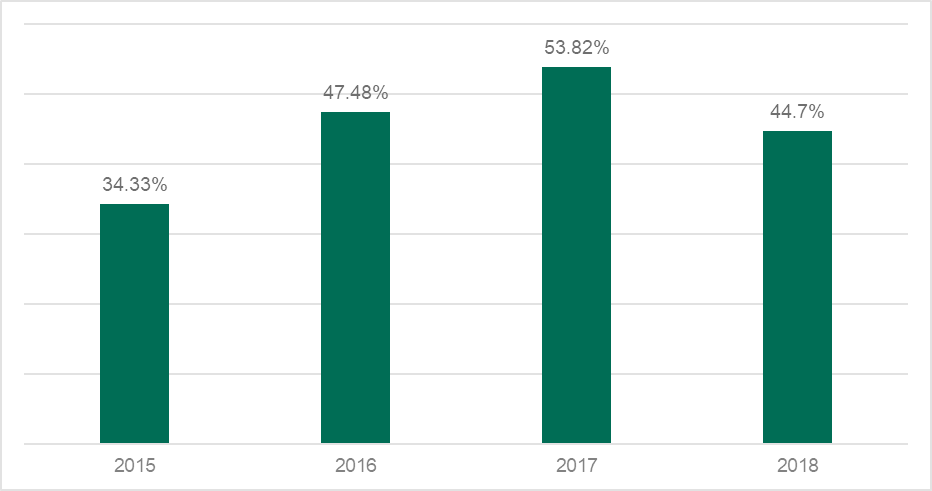

图1:2015-2018年金融钓鱼攻击占所有钓鱼攻击中的比例

2018年,卡巴斯基反钓鱼系统共检测到482,465,211个访问钓鱼网站的请求。其中44.7%的请求是访问金融钓鱼网站的 – 比2017年的检测结果下降了约10%(2017年为53.8%,是有史以来的最高值)。

这种下跌与其它类型的钓鱼攻击增长有关,但让我们先来关注金融钓鱼。

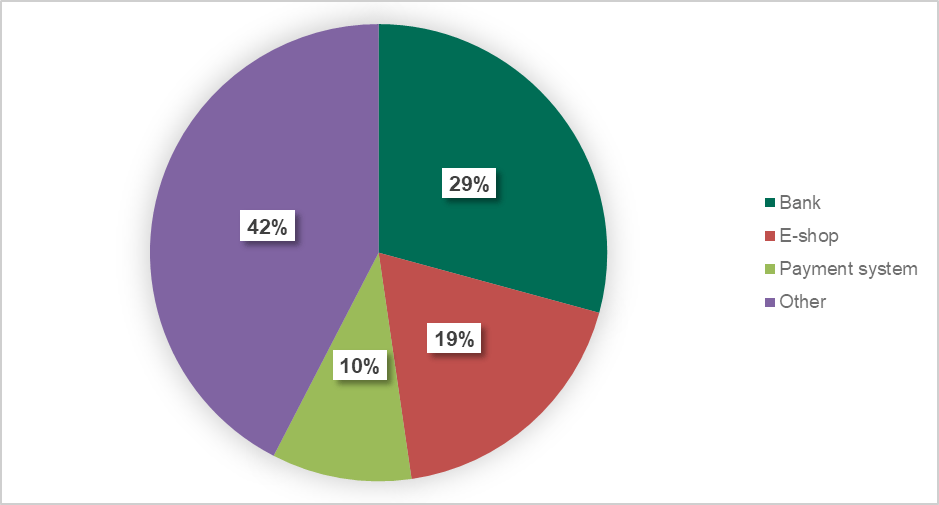

卡巴斯基将以下类别的钓鱼网站归类为“金融钓鱼” – 银行、支付系统(如PayPal、Visa、MasterCard和American Express等)、电商及拍卖网站(如亚马逊、苹果商店、Steam、E-bay等)。2018年它们都略有下降:针对银行、支付系统和电商网站的钓鱼攻击份额分别下降了5.3、1.8和约2个百分点。

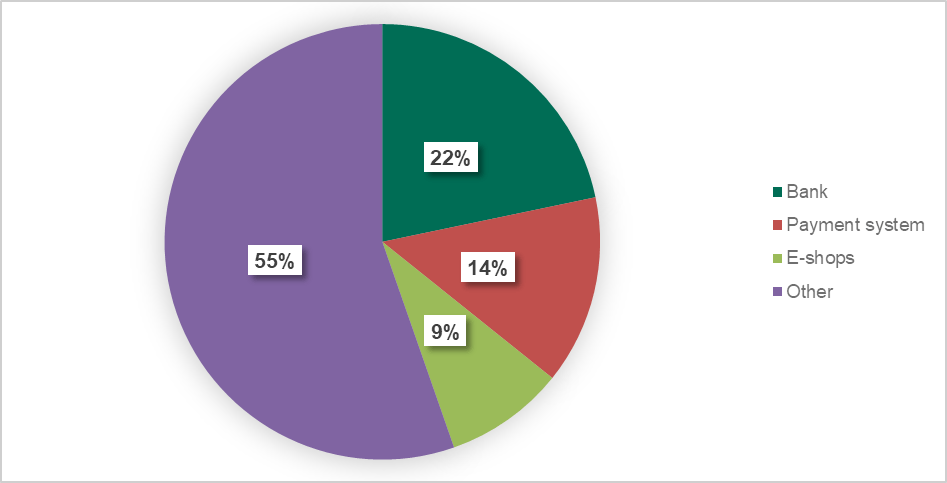

图2:2018年金融钓鱼的类别分布

虽然2017年针对支付系统和电商的钓鱼攻击挤进前三,但2018年又恢复常态:针对全球互联网门户网站的钓鱼攻击排在第一位。上图表明第二名之后的钓鱼攻击都与金融有关。

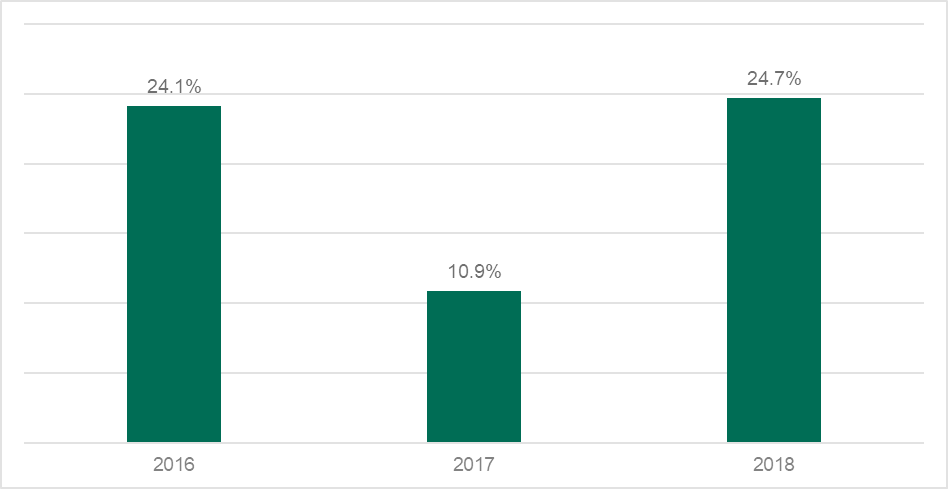

我们认为这种变化与Facebook等门户网站的丑闻引爆媒体头条有关。全球互联网门户网站的份额从2016年的24.1%(第二名)下跌至2017年的10.9%(第四名),但在2018年又恢复至24%。

图3:2016-2018针对全球互联网门户网站的钓鱼攻击占比

与此同时,受害者没什么变化 – 最有吸引力的目标仍然是顶级国际银行、主流支付系统、电商、拍卖网站等。

3.1 Mac平台上的金融钓鱼攻击

由于恶意软件家族的数量较少,MacOS在网络安全方面一直被认为是较为安全的平台。然而,钓鱼攻击与系统关系不大 – 主要是社会工程攻击。据统计,MacOS用户也经常遭到钓鱼攻击 – 虽然频率较低。

2016年,针对Mac用户的钓鱼攻击中31.4%的攻击旨在窃取财务数据,这几乎是2017年(55.6%)的一半。2018年这一数字再次轻微增长,达57.6%。这意味着威胁并未消退。

图4:2017年Mac平台金融钓鱼攻击的类别分布

图5:2018年Mac平台金融钓鱼攻击的类别分布

总而言之,类似于Windows,Mac平台的金融钓鱼攻击仍十分顽固。

3.2 Mac vs Windows

2017年,一个有趣的事实是在电商钓鱼中苹果成为攻击者最常利用的品牌,不仅是在MacOS平台,更是在Windows平台将亚马逊挤至第二名。更有趣的是,2018年Windows平台中苹果仍是第一,但MacOS平台中亚马逊首次夺走第一。

|

Mac |

Windows |

|

Amazon.com: Online Shopping |

Apple |

|

Apple |

eBay |

|

Alibaba Group |

Amazon.com: Online Shopping |

|

eBay |

MercadoLibre |

|

Americanas |

Steam |

|

groupon |

Alibaba Group |

|

Bell Canada |

Americanas |

|

Shopify |

Netflix Inc |

|

Hostway |

Wal-Mart Stores, Inc. |

图6:电商钓鱼中最常见的品牌

|

Mac |

Windows |

|

PayPal |

Visa Inc. |

|

Visa Inc. |

PayPal |

|

MasterCard International |

American Express |

|

American Express |

MasterCard International |

|

Skrill Ltd. |

Cielo S.A. |

|

adyen payment system |

qiwi.ru |

|

Authorize.Net |

alipay |

|

qiwi.ru |

Skrill Ltd. |

|

Perfect Money |

Ripple |

图7:支付系统钓鱼中最常见的品牌

总体而言,除了MacOS平台中Paypal超过了Mastercard夺走第一之外,情况大致差不多。

上面的表格可作为相应用户的参考列表:表格中列出了犯罪分子在试图窃取用户的银行卡、网银和支付系统凭据时最常利用的品牌/支付系统名称。

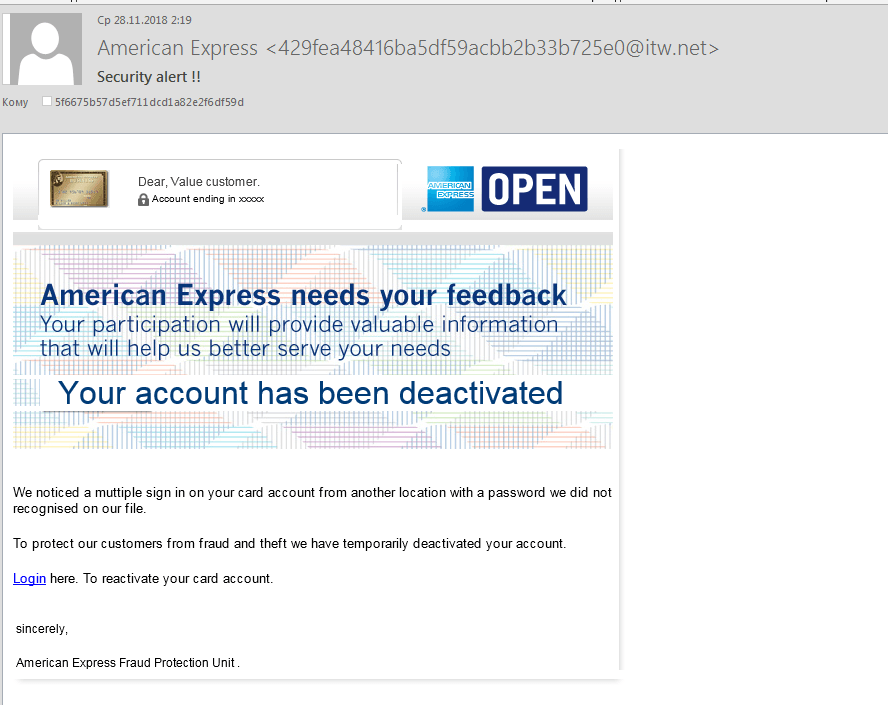

3.3 钓鱼活动主题

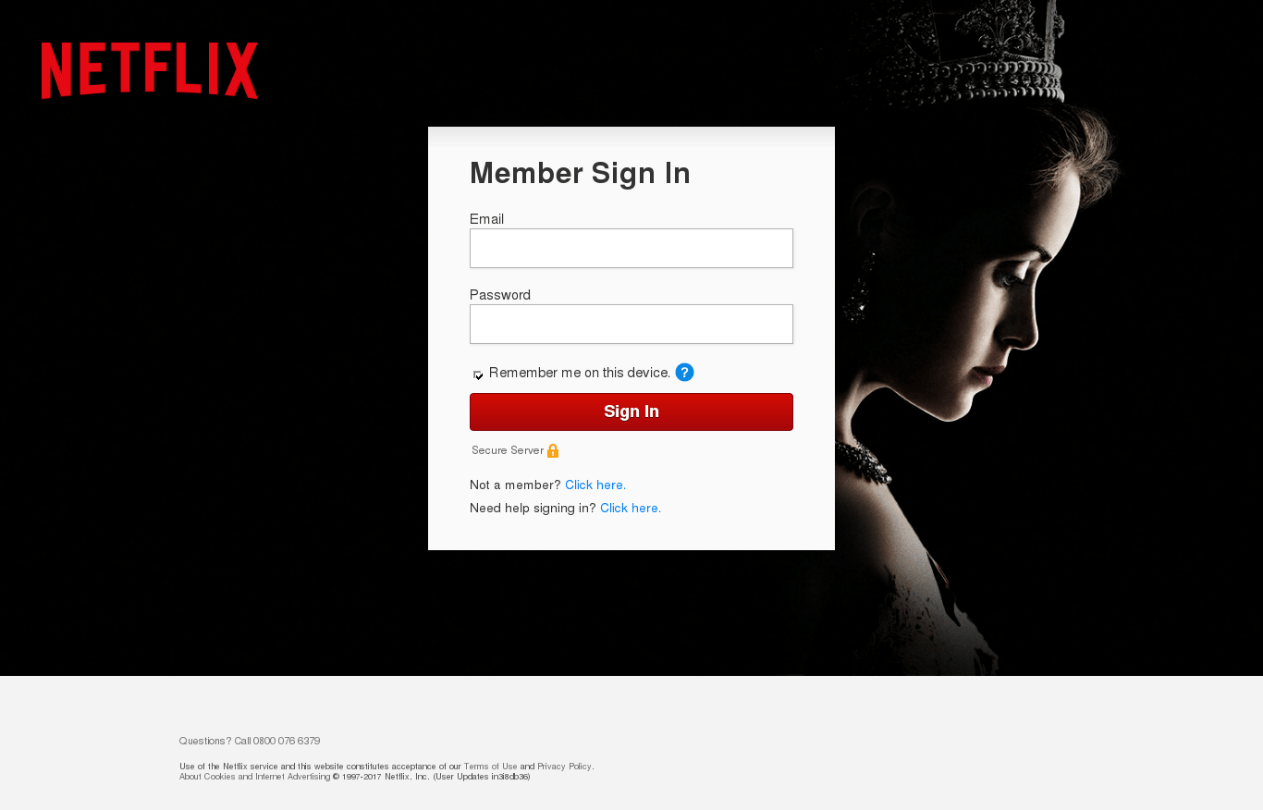

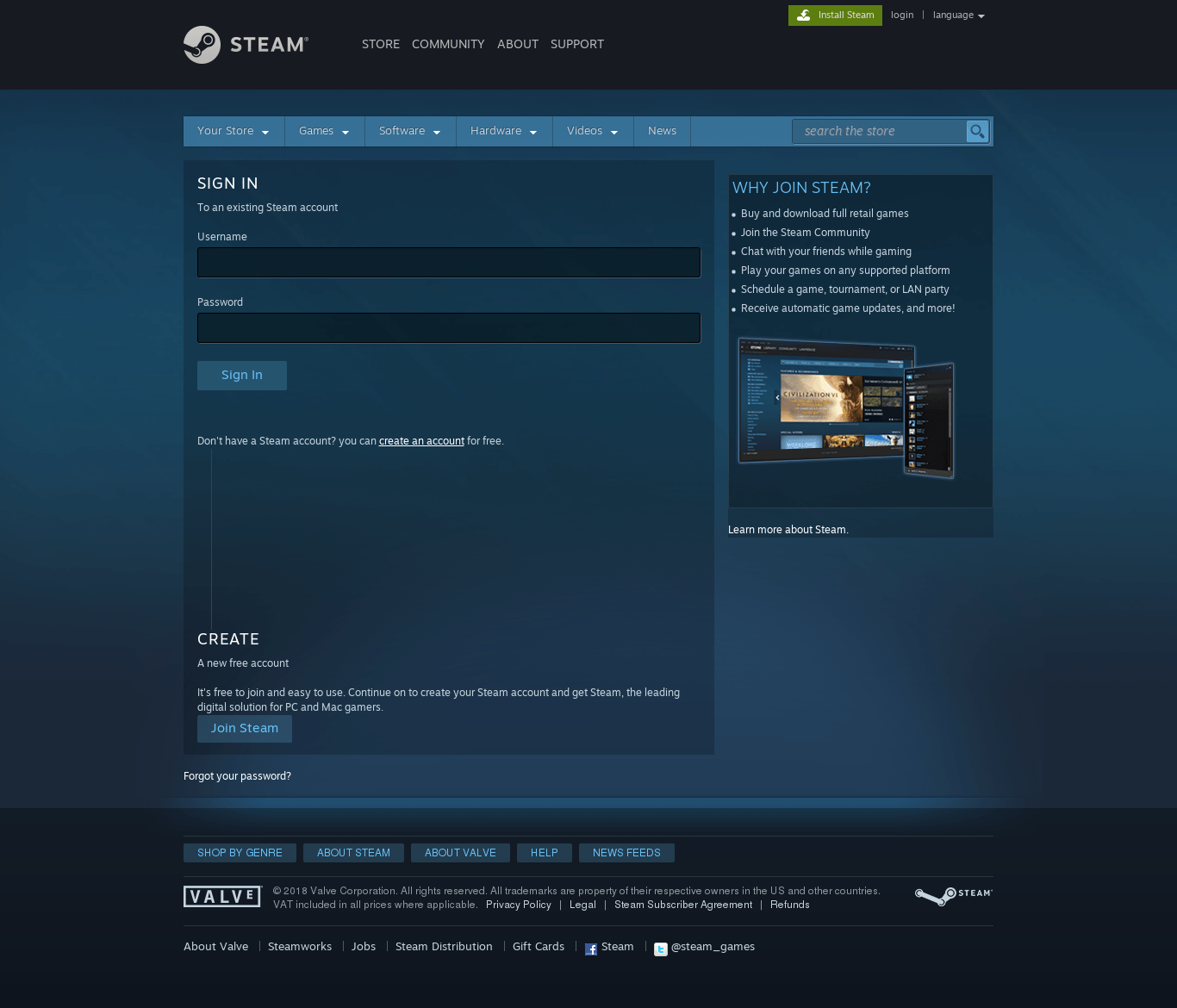

除了传统的钓鱼主题之外,2016年和2017年的钓鱼伪装中还存在一个显著的特征 – 娱乐业。它虽不完全与金融有关,但犯罪分子仍会窃取用户的账户/凭据。钓鱼主题已经不限于传统的在线银行、支付系统及在线商店。

遭到攻击最多的是播放电影的流媒体服务。

图8:伪装成流媒体服务的钓鱼网站

图9:伪装成游戏平台的钓鱼网站

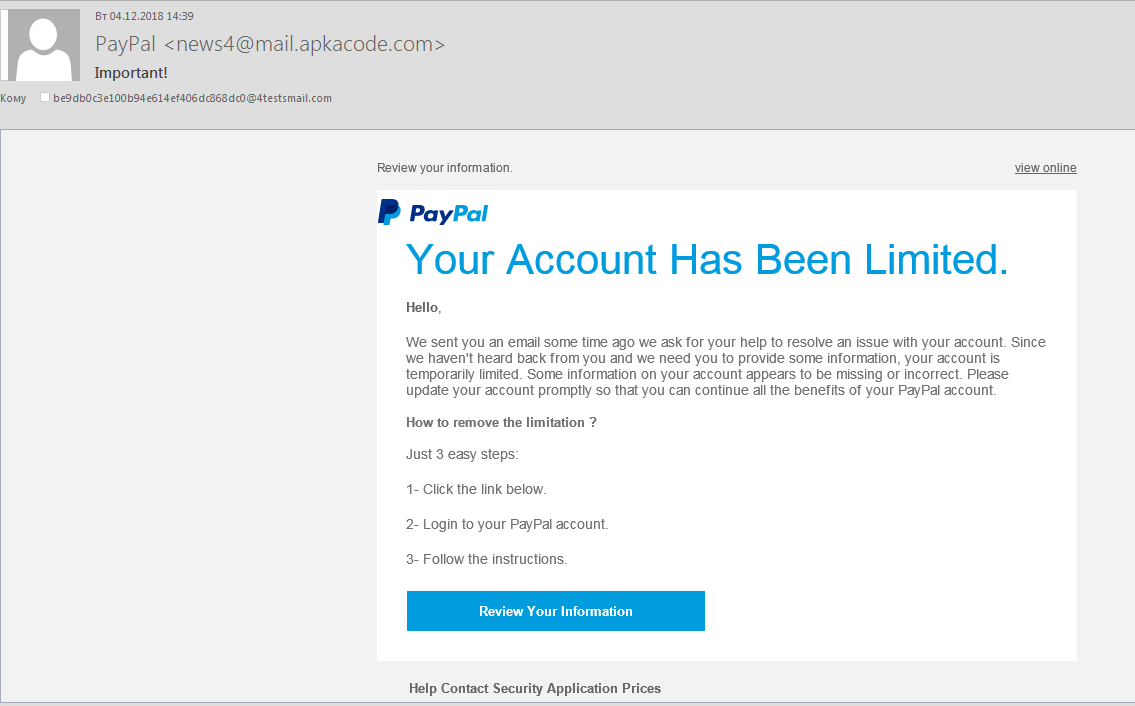

图10:伪装成支付平台的钓鱼邮件

图11:伪装成支付平台的钓鱼邮件

当然,这些邮件中的链接只会窃取用户输入的凭据等信息。

这也是最为常见的一种伎俩 – 通过威胁账户将被停用来恐吓用户。

3.4 不要向陌生人泄露信用卡信息

由于人性和社交工程的原因,多年来钓鱼攻击一直是犯罪分子谋利的工具,并成为APT攻击的初始感染途径之一。

这警示我们,要永远保持警惕。尤其是在支付时,要再三检查网站的合法性。当邮件督促你修改密码时,同样要再三检查它的合法性。

如果不能确定,就不要点击该链接。

四、银行木马

本报告中的金融恶意软件特指典型的银行木马。这些银行木马旨在窃取用户网银或支付系统的账户凭据及验证码。

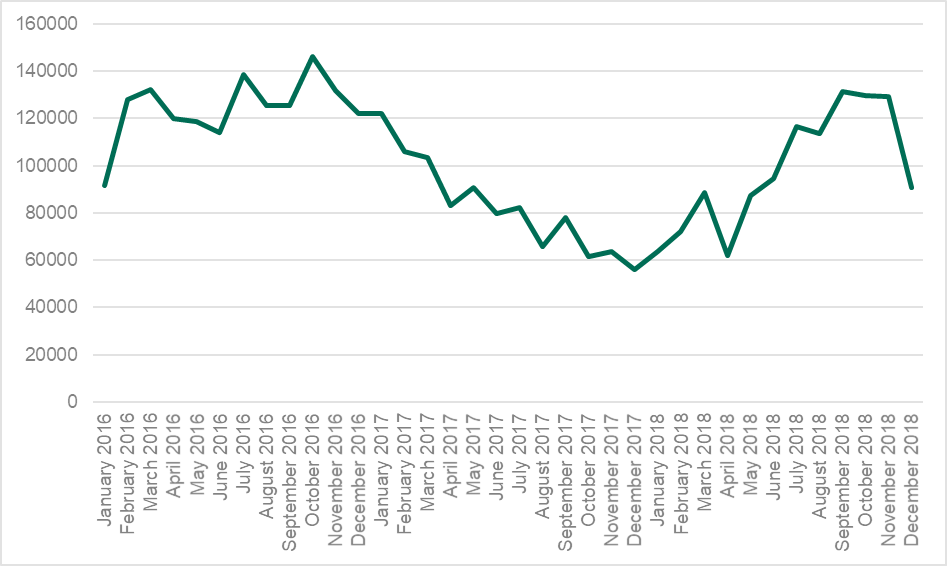

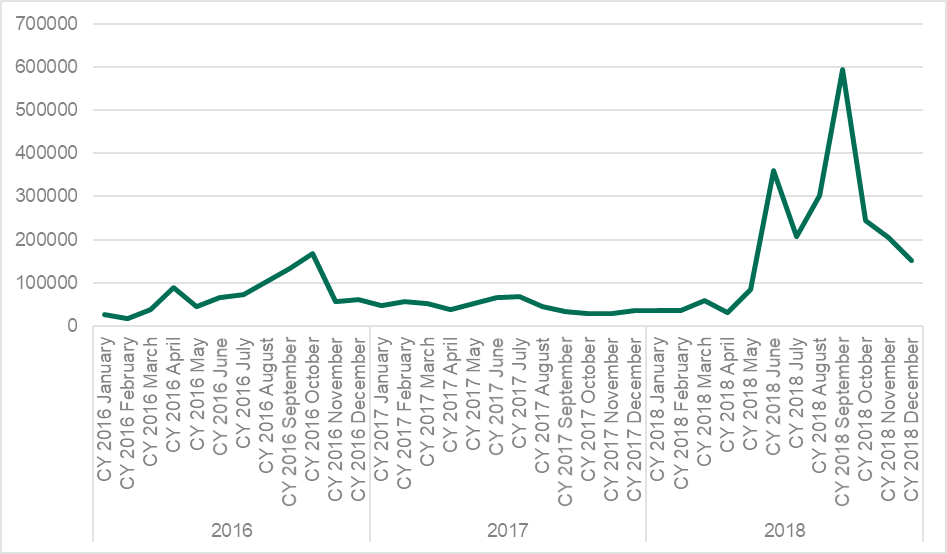

在2014年和2015年的下降之后,2016年遭银行木马攻击的用户数量稳步增长,2017年和2018年上半年再次下降。2016年这一数字是1,088,933,而2017年是767,072,下降了约30%。

图12:2016-2018遭银行木马攻击的用户数量变化

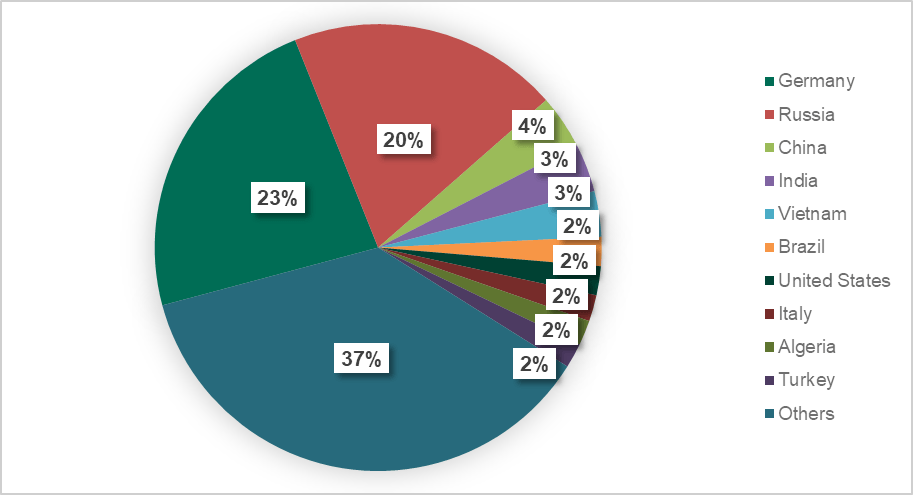

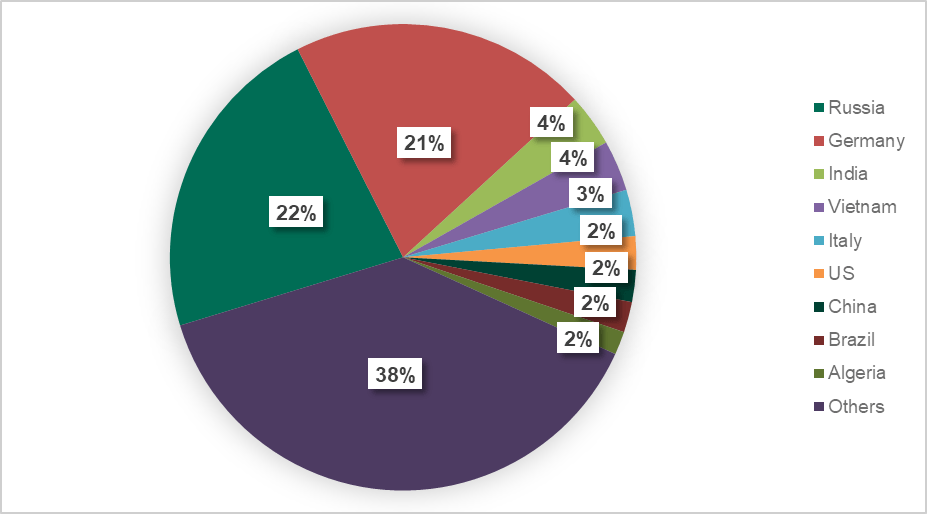

4.1 地理分布

图13:2017年受银行木马攻击的用户地理分布

2018年,俄罗斯超过德国成为第一,印度取代中国成为第三,中国跌至第七。整体而言情况较为稳定:第一名占1/5左右,“其它”类别大概占40%。

4.2 受攻击用户的类别分布

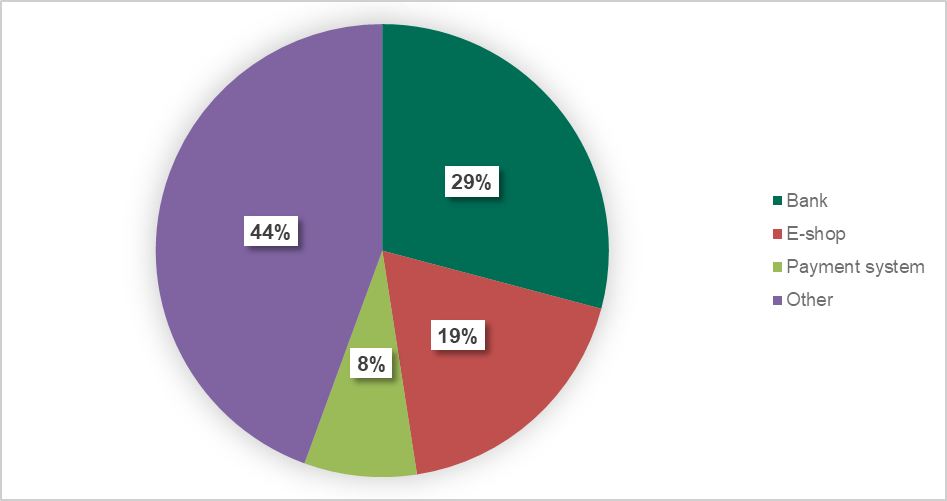

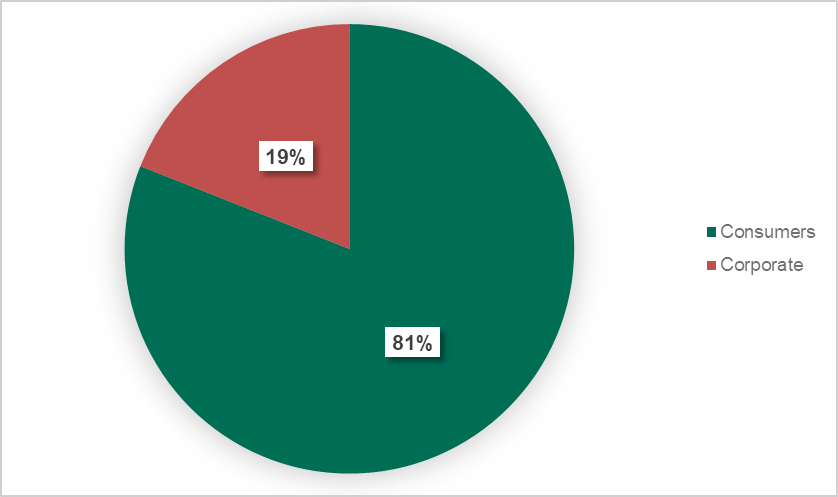

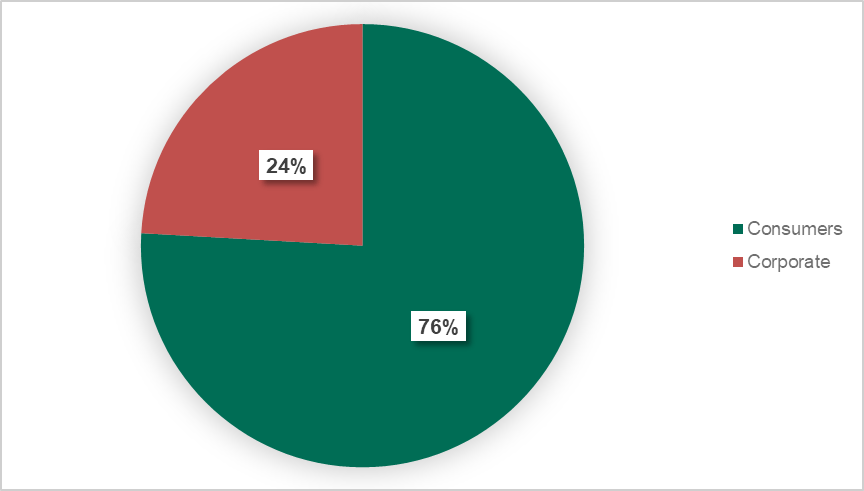

图15:2017年受攻击用户的类别分布

这相当令人担忧,因为根据我们的观察结果,连续第三年几乎五分之一的银行木马攻击是针对企业用户的,并且这一比例还在增长。这一现象背后的原因相当清晰 – 针对个人消费者的攻击只能获得这个人的银行或支付账户,而针对企业员工的攻击可获得企业财务资源的访问权限。

图16:2018年受攻击用户的类别分布

受攻击企业用户的份额增长了超过4个百分点。

4.3 主要银行木马

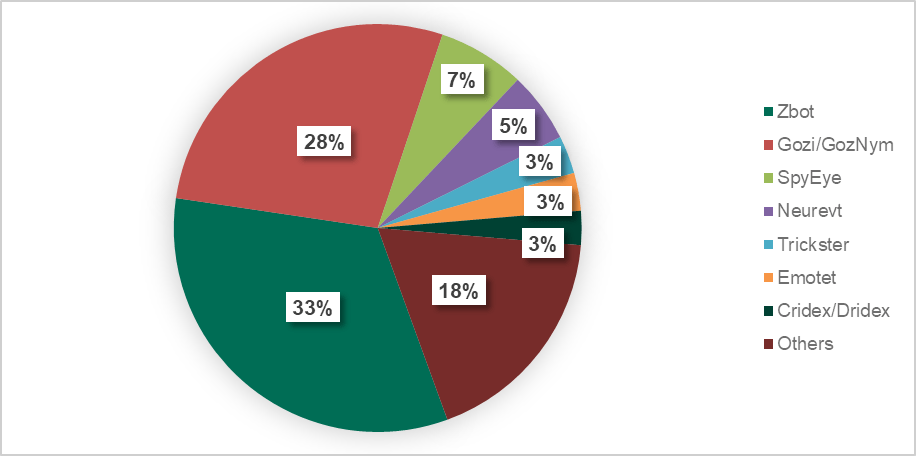

图17:2017年银行木马家族的分布

Gozi的份额增长了超过10个百分点,而Zbot的份额则从44%下降至32.9%。

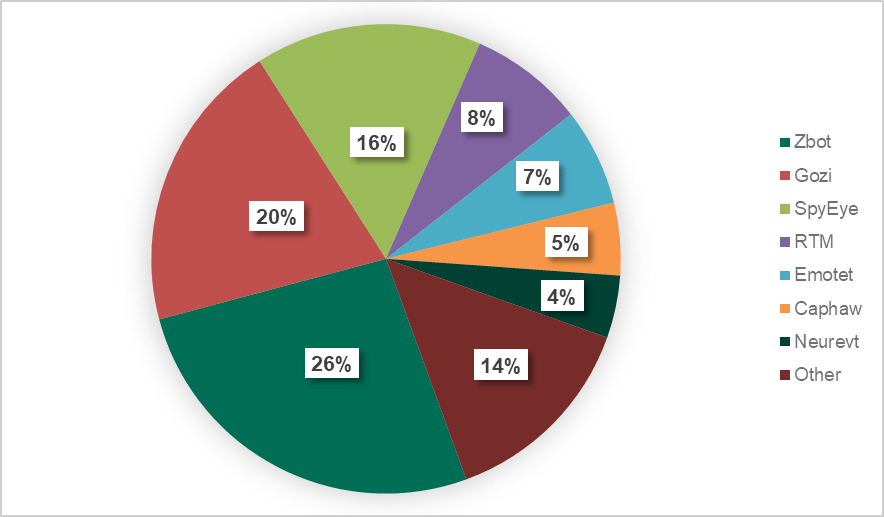

图18:2018年银行木马家族的分布

2018年见证了主要银行木马们的下降趋势 – Zbot下降至26.4%,Gozi下降至20%多一点。与此同时,“其它”类别的份额也在下降。整个威胁领域随着“中产阶级”的地位增强而变得稳固。

这对于安全社区而言不是一个好消息,因为跟踪少数主要银行木马家族显然要比跟踪大量小而灵活的攻击者要容易的多。

银行木马RTM尤其引人注目,其在2018年的攻击数字曾爆炸式增长。卡巴斯基曾对这个家族发布过警报,它在2018年攻击的用户数量超过了1.3万 – 而2017年的数字只有2376.

这一迅猛增长似乎将在2019年持续:在2019年的前一个半月,已有超过3万用户受到攻击。这也使得RTM成为最为活跃的银行木马之一。

有趣的是,RTM木马针对的目标不是金融机构本身,而是中小型企业的财务会计,尤其偏好IT和法律行业。这种攻击模式符合当前的主流趋势:犯罪分子不再局限于金融机构,而是转向攻击安全投入资金不足的私人部门。RTM木马主要针对俄罗斯的企业,但也可能扩散至全球(不是没有先例)。

根据卡巴斯基的评估,两年内攻击者发起的违法交易平均额度达100万卢布(相当于15104美元)。

五、移动银行木马

之前的报告中这一章节的数据来自于KSN统计的Android银行木马的数据,但随着新移动安全解决方案和功能的开发,单一产品的统计数据变得有失偏颇,因此2018年的报告中我们扩展了数据的范围,统计了来自多个移动解决方案的数据。

结果如下:

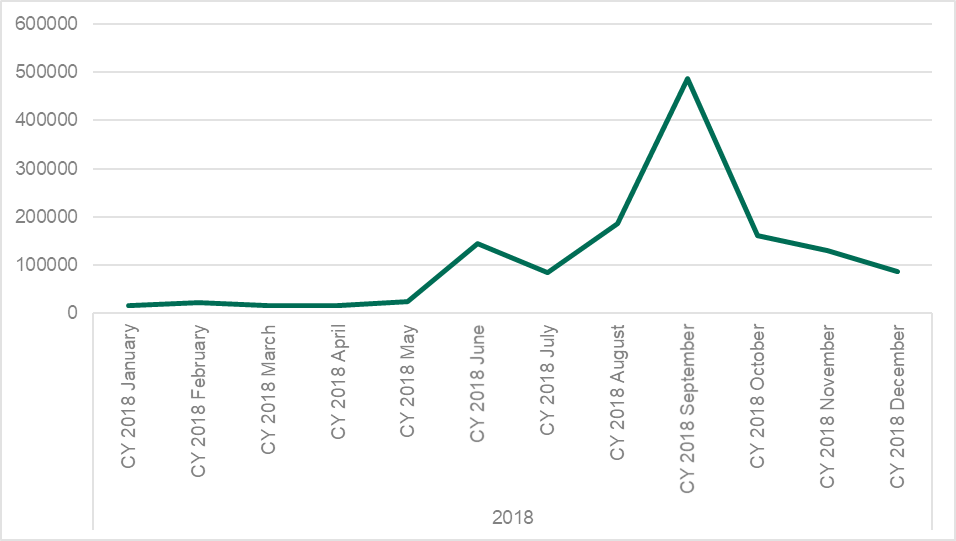

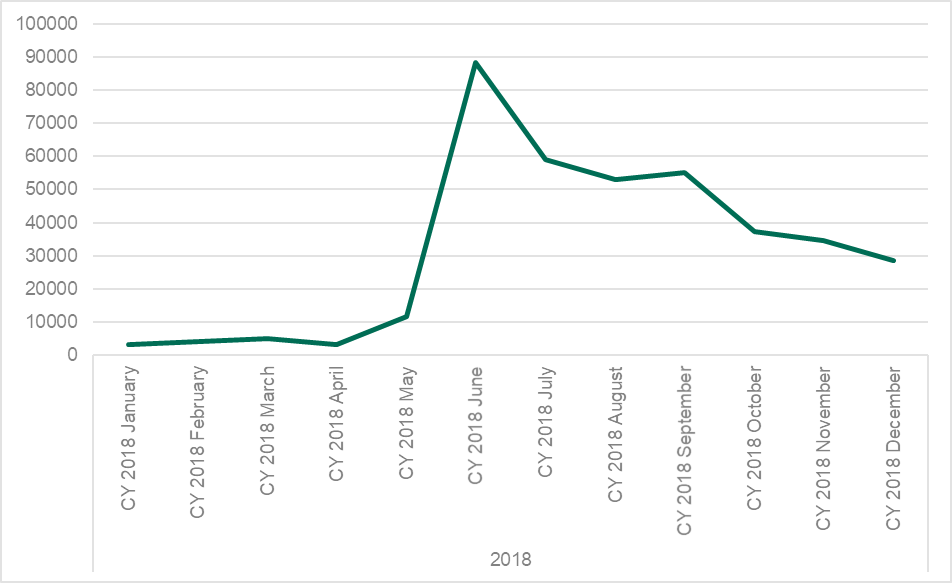

图19:2016-2018年遭受Android银行木马攻击的用户数量

2017年情况较为稳定,这一数字为515,816。

2018年4月开始受攻击用户的数量急剧增长,数字飙升至1,799,891 – 是去年的三倍。从上图中可以看出,这主要是由于4-6月和7-9月的两个高峰导致的。

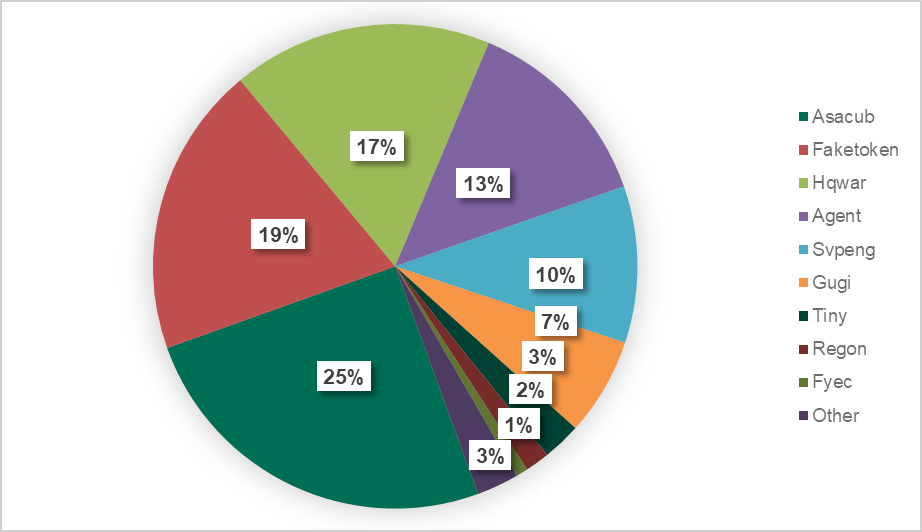

为了分析这种情况发生的原因,卡巴斯基分析了一年来传播最为广泛的银行木马家族。

2017年的数据如下图所示,主要银行木马家族的分布较为平滑,处于相对平衡的状态。

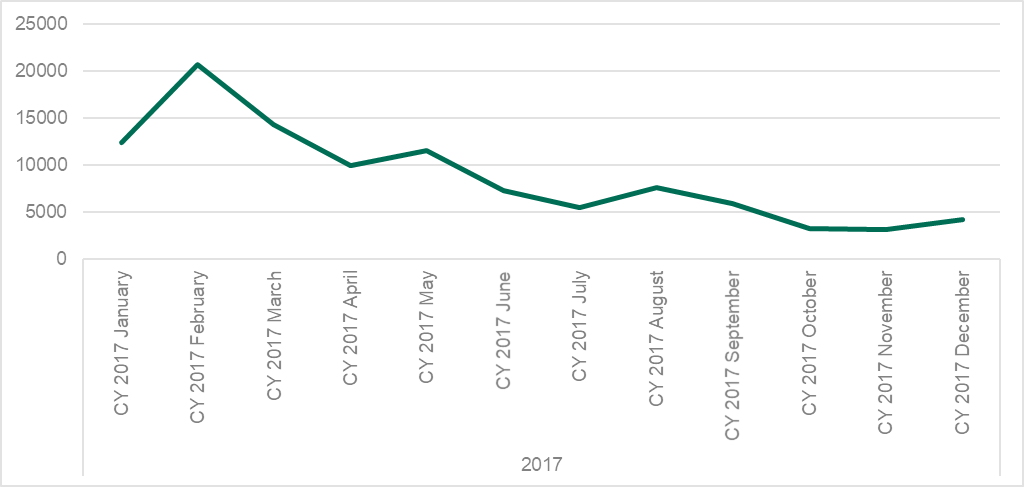

图20:2017年传播最广泛的Android银行木马

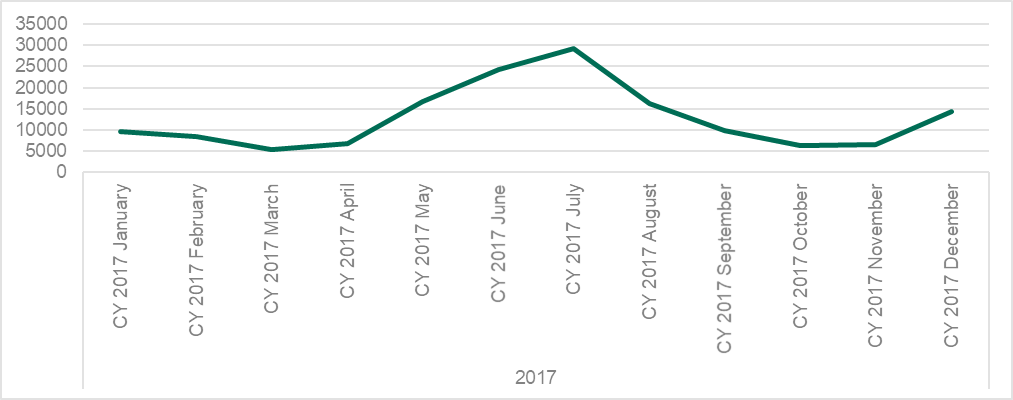

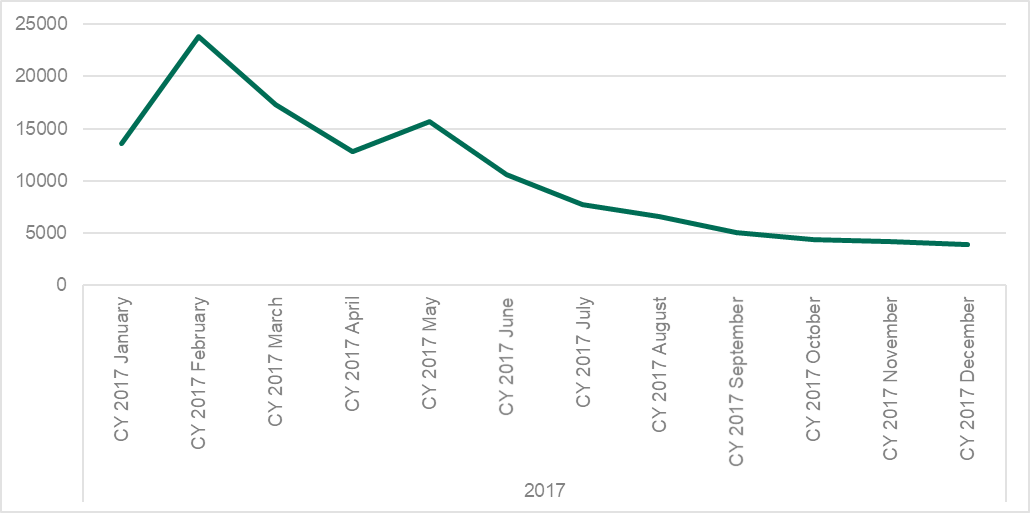

根据检测总数统计,2017年Asacub、Faketoken和Hqwar是绝对领导者。

图21:2017年受Asacub攻击的用户数量

图22:2017年受Faketoken攻击的用户数量

图23:2017年受Hqwar攻击的用户数量

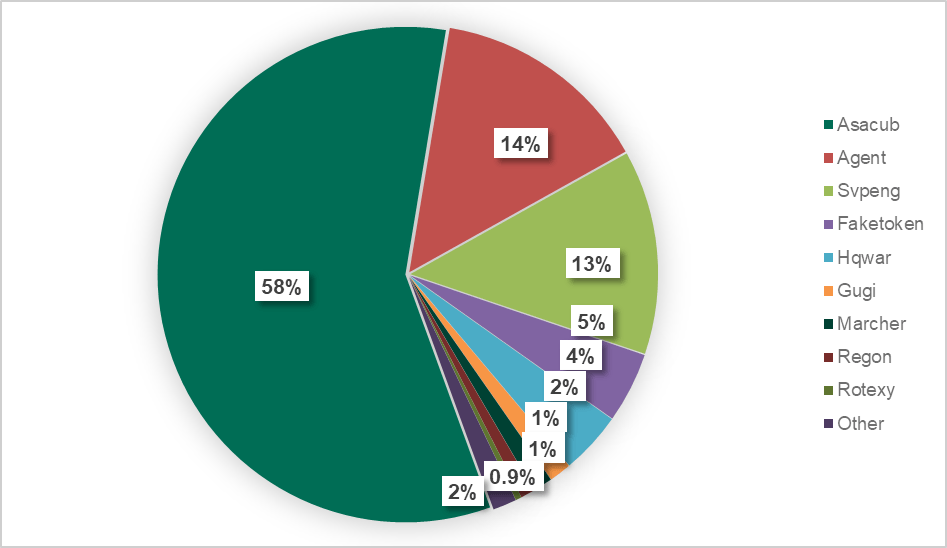

图24:2018年传播最广泛的Android银行木马

Asacub的份额几乎翻番,达60%,之后是Agent(14.28%)和Svpeng(13.31%)。这三者都在2018年出现了爆炸式的增长,尤其是Asacub,其攻击的用户数量从2017年的146,532暴增至1,125,258。

如上图所示,除了5-7月及7-10月的两个高峰外,Asacub的活动较为稳定。

Agent 经历的高峰较多 – 总体而言,它在2-4月及4-7月之间较为活跃。其攻击分布较为稳定,平均每月约有2万-3万名用户受到攻击。

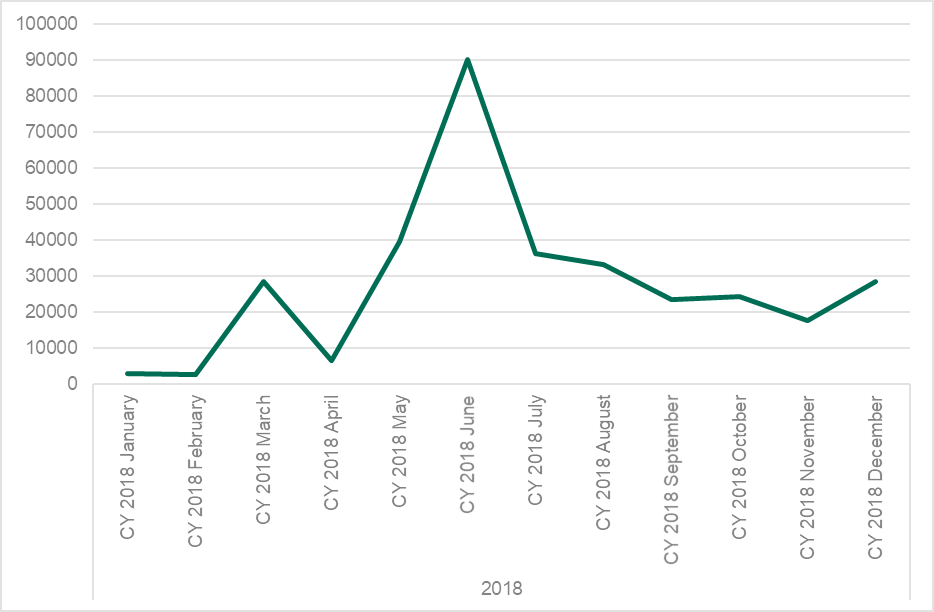

Svpeng展示了一幅完全不同的画面。该恶意软件家族在前半年相当沉寂,但在5月份被唤醒,然后在6月份发展到近10万用户受到攻击。在后半年的时间里,这一数字又缓步下降。

5.1 地理分布

在之前的报告中,我们通过计算受特定类型的恶意软件攻击的用户数量占该地区用户总数的比例来统计Android银行木马的地理分布。问题在于,由于短信银行的流行,俄罗斯地区的大多数检测结果都是此类恶意软件。在之前,SMS木马也是如此,但随着监管措施的实施,犯罪分子找到了针对俄罗斯用户的新方法。

今年我们决定改变研究方法,将受攻击用户的总数替换为该地区内注册的用户总数。

|

澳大利亚 |

1.05% |

|

土库曼斯坦 |

0.82% |

|

俄罗斯 |

0.8% |

|

土耳其 |

0.46% |

|

哈萨克斯坦 |

0.39% |

|

乌兹别克斯坦 |

0.37% |

|

塔吉克斯坦 |

0.3% |

|

波兰 |

0.25% |

|

拉脱维亚 |

0.22% |

|

德国 |

0.22% |

图28:2017年受Android银行木马攻击的用户比例较高的国家Top10

|

俄罗斯 |

2.32% |

|

南非 |

1.27% |

|

美国 |

0.82% |

|

澳大利亚 |

0.71% |

|

亚美尼亚 |

0.51% |

|

波兰 |

0.46% |

|

摩尔多瓦 |

0.44% |

|

吉尔吉斯斯坦 |

0.43% |

|

阿塞拜疆 |

0.43% |

|

格鲁吉亚 |

0.42% |

图29:2018年受Android银行木马攻击的用户比例较高的国家Top10

可以看到,移动恶意软件确实是在增长:Top10国家的平均感染率有两位数的增长。2018年俄罗斯升至第一名,其次是南非和美国。澳大利亚降至第四,土库曼斯坦则离开了榜单。

5.2 Android银行木马威胁的主要变化

虽然这些数字说明了很多问题,但还有其它方法可以探索威胁景观的变化和发展。我们采用的主要方法是分析野外的实际恶意软件。

分析表明,在移动恶意软件方面,2018年可能是网络犯罪冲击最为激烈的一年。2017年在样本数量和受攻击用户数量方面相对平衡,但2018年情况急剧恶化。这种增长的根本原因尚不清楚,但罪魁祸首是Asacub和Hqwar木马。2018年银行木马不仅是在规模上引人注意,在机制上也是如此。其中一个方面是对Android辅助服务(Accessibility Services)越来越多的滥用。另一个方面则是犯罪分子更多地采用了反动态分析(例如反沙箱技术)。

六、结论及建议

2018年犯罪分子不断更新恶意软件中的新功能,并且不断开发新的分发方式和逃避检测技术。他们还扩大了受害者名单,增加了新的机构和行业。这意味着犯罪分子继续从他们的恶意活动中牟利。上述数据表明,该领域涉及钓鱼和银行木马的金融欺诈行为仍有很大空间。与此同时,移动恶意软件重新获得了危害全球用户的力量。

为了避免网络攻击造成的金钱损失,卡巴斯基专家建议采取以下措施:

适用于家庭用户

• 不要打开或保存可疑文件。

• 使用公共Wi-Fi时保持警惕。公共Wi-Fi可能是不可靠的和不安全的,犯罪分子常利用热点窃取用户信息。在线支付或共享财务信息时永不使用热点。

• 网站可能会被犯罪分子用来窃取您的数据。不要在可疑网站或陌生网站上输入信用卡信息或完成支付。

• 确保使用官方的金融APP,只从官方应用商店下载APP,例如Google Play或iOS App Store。

• 在输入任何凭据之前,再三检查网站的URL格式和公司名称拼写。

• 采用加密连接的HTTPS网站要更为安全,HTTP网站可能存在风险。

• 切勿向任何人透露密码和PIN码 – 即使是家人、朋友和银行经理,这只会增加您个人账户的风险。

• 使用专业的安全解决方案。

• 在所有设备上(包括台式机、笔记本和移动设备)应用相同级别的安全性。使用可靠的安全解决方案存储有价值的数据。

适用于企业用户

• 实施员工网络安全培训,模拟网络钓鱼攻击。

• 采用专业的解决方案保护企业邮件服务。

• 确保企业的所有基础设施都得到保护,从数据中心到一些专用系统(例如ATM)。采用专用解决方案保护ATM和POS终端。

• 安全运营中心应从威胁情报服务了解犯罪分子最新的技术和工具。

• 采用具备先进技术的威胁管理和防御解决方案,以便捕获未知的银行恶意软件并使安全运营团队能够全面了解网络和响应的自动化。

• 为了保护用户,金融机构应该使用可实时阻止欺诈的安全解决方案。

原文链接:https://securelist.com/financial-cyberthreats-in-2018/89788/

京公网安备11010802024551号

京公网安备11010802024551号