Microsoft Teams更新机制可导致黑客执行任意文件;二维码绕过邮件安全策略

发布时间 2019-07-01

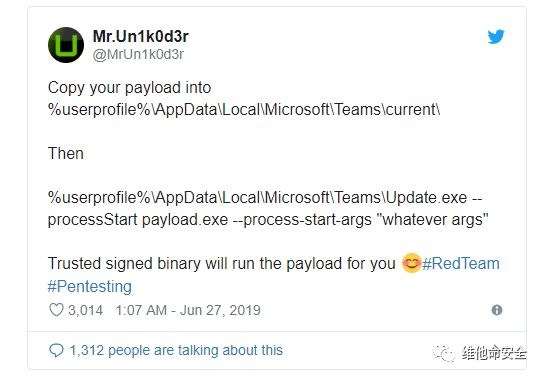

安全研究人员发现Microsoft Teams桌面应用程序中的更新机制可用于下载和执行恶意文件。同样的问题也影响了GitHub、WhatApp和UiPath的桌面版,但它们只能下载文件。该问题与使用NuGet来管理安装和更新包的开源项目Squirrel有关,研究人员发现update命令及squirrel命令可在当前用户的上下文中执行任意二进制文件,结合download参数,它还允许从远程位置以NuGet包的形式获取payload。微软表示将在未来的软件版本中修复该问题。

原文链接:https://www.bleepingcomputer.com/news/security/microsoft-teams-can-be-used-to-download-and-run-malicious-packages/

2、安全厂商近5个月内拦截500万次针对IP摄像头的攻击

趋势科技表示它在近5个月内阻止了针对IP摄像头的500万次攻击。根据对7000个IP摄像头的分析,安全厂商发现IP监控行业面临着大量的攻击。趋势科技称这些攻击中75%的攻击都是对登录凭据的暴力破解尝试,并表示存在明确的利用常见恶意软件(如Mirai变体)的攻击模式。趋势科技执行副总裁兼首席开发官Oscar Chang表示:“越来越多的垂直行业正在寻求互连的、基于AI的视频监控应用,从相对封闭的网络转向更加互联的基于云的网络。由于这种转变,制造商和用户必须关注这些物联网设备的安全性。”

原文链接:https://www.infosecurity-magazine.com/news/five-million-camera-cyberattacks-1/

3、伊朗APT33在研究团队发布其研究报告后转移至新基础设施

根据Recorded Future的报告,在2019年3月研究人员发布关于APT33的调研报告后,该APT组织已经转移至新的基础设施。在报告发布后,大多数暴露的域名都被停用或不再解析到真实的IP地址。这表明攻击者了解媒体对其活动的报道,并且拥有快速反应所需的资源。然而,尽管被曝光,该组织依然瞄准沙特阿拉伯的组织,与其历史目标保持一致。自3月下旬以来,研究人员观察到该组织使用了超过1200个域名以及恶意软件,研究人员还认为APT33、APT35和MUDDYWATER的攻击活动可能存在重叠。

原文链接:https://www.securityweek.com/iranian-cyberspies-update-infrastructure-following-recent-report

4、新钓鱼攻击活动利用二维码绕过邮件安全策略

法国Cofense研究人员发现一个新的钓鱼攻击活动利用二维码将目标重定向至钓鱼页面,这种方法有效规避了旨在阻止钓鱼攻击的邮件安全控制措施。该二维码编码的内容是恶意URL,大多数智能手机的二维码扫描器将立即通过手机浏览器将用户重定向至钓鱼网站。该钓鱼页面会诱使用户输入AOL、Microsoft或其他类型的帐户凭据来查看诱饵文档。这种攻击手段被称为QRishing,是一种已知的、经过验证的攻击方法,2017年的一篇论文提出了一种可能的防御措施:QRCS(快速响应代码安全)。

原文链接:https://www.bleepingcomputer.com/news/security/phishing-security-controls-fully-bypassed-using-qr-codes/

5、研究人员演示如何利用Excel Power Query功能植入恶意软件

Mimecast研究人员发现Microsoft Excel中的Power Query功能可被用于远程植入恶意软件。Power Query允许用户将外部数据源(如外部数据库或基于Web的数据)导入Excel中,研究人员开发了一种技术,可以通过Power Query向Excel表格发起远程动态数据交换(DDE)攻击,交付恶意payload并主动控制该payload。微软表示不会发布修复程序,因为所有受支持的Microsoft Excel版本都会向用户提示是否允许加载外部数据。但研究人员表示,在旧版本的Microsoft Excel 2010中,payload会自动执行,无需用户交互。

原文链接:https://threatpost.com/microsoft-excel-attack-vector/146062/

6、研究人员披露Ultraloq智能锁中的多个安全漏洞

研究人员发现U-tec制造的Ultraloq智能锁存在多个安全漏洞,包括API缺乏身份认证、蓝牙BLE密钥暴力破解等。Ultraloq是一款售价约200美元的蓝牙、指纹和触摸屏智能门锁,它还配套一个移动APP。研究人员发现该移动APP使用的API泄露了用户数据,可允许攻击者重置PIN、锁定用户或打开门锁。攻击者还可通过BLE接口进行暴力攻击,以破解BLE密钥。该智能锁在物理上也不安全,可以通过插入很薄的铁片手动打开锁。

原文链接:https://threatpost.com/smart-lock-turns-out-to-be-not-so-smart-or-secure/146091/

京公网安备11010802024551号

京公网安备11010802024551号