BlackHat 2019热点议题速览

发布时间 2019-08-07今年的BlackHat大会于8月3日至9日在MANDALAYBAY / LAS VEGAS举行,其中8月3日至6日为四天的培训,8月7日至8日为两天的会议时间。这已经是BlackHat的第22届大会,来自世界各地的安全专家将在此分享他们的最新发现以及前沿研究。

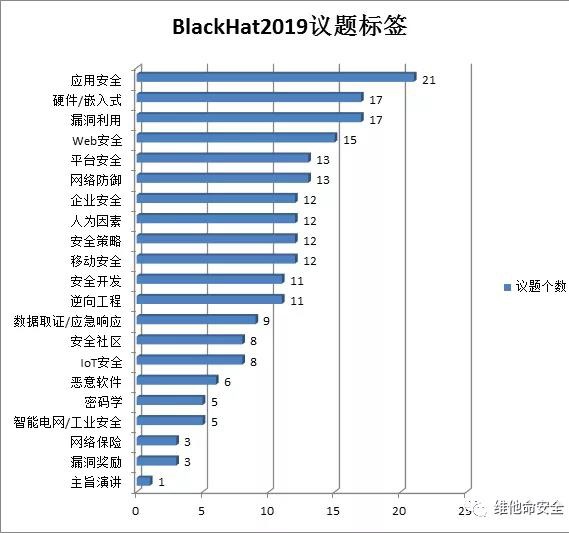

二、热点议题

▶ 无线安全

议题:所有的4G模块皆可被入侵

演讲者:Shupeng Gao, Haikuo Xie, Zheng Huang, Zhang Ye

时间:1:30pm-2:20pm,8月7日,周三

简介:

如今全球越来越多的物联网设备内置了4G模块,例如自动售货机、汽车娱乐系统、笔记本电脑、广告屏、城市摄像头等。但还没有人对这些4G模块进行全面的安全性研究。我们实施了这项计划,并对市场上出售的所有主要4G模块进行了测试(超过15种类型)。结果表明它们都存在类似的漏洞,包括弱密码远程访问、AT命令注入/侦听服务、OTA升级欺骗、通过SMS进行命令注入以及Web漏洞等。利用这些漏洞,我们可以获取到设备的shell。除了通过wifi利用这些漏洞之外,我们还创建了一种新的方法,通过虚假基站成功地在设备上远程执行命令,并且无需任何前提条件。

议题:5G网络中的新漏洞

演讲者:Altaf Shaik, Ravishankar Borgaonkar

时间:1:30pm-2:20pm,8月7日,周三

简介:

议题:Dragonblood漏洞:攻击WPA3中的蜻蜓握手协议

演讲者:Mathy Vanhoef

时间:11:15am-12:05pm,8月7日,周三

简介:

WPA3的一个主要优点是它提供了前向加密以及可以阻止离线字典攻击。然而,由于WPA3认证项目是非公开创建的,这意味着研究人员无法对它提出意见。这带来的一个问题就是,WPA3依赖于现有的Dragonfly(蜻蜓)握手协议,但该协议在标准化过程中受到了极大的批评。这引起了对WPA3的安全性的思考。

在本次演讲中,我们将揭示WPA3设计和实施过程中的多个漏洞。最突出的是,我们揭示了WPA3的蜻蜓握手协议(也被称为SAE)易受边信道攻击的影响。我们证明了这些泄露的信息可被用于发起密码分区攻击。该攻击类似于字典攻击,允许攻击者通过基于时序或基于缓存的测信道泄露来恢复密码。我们的测信道攻击针对该协议的密码编码方式。例如,我们的基于缓存的攻击利用了Dragonfly的哈希-曲线算法。此外,我们针对EAP-pwd(它在内部使用了Dragonfly握手的近似变体)提出了无效曲线攻击。该攻击可以使得攻击者绕过身份验证。我们还将讨论对WPA2的降级攻击(这反过来又使得字典攻击成为可用)以及拒绝服务攻击。最后,我们解释了如何在实践中验证所有的漏洞,并讨论了如何缓解这些攻击。

议题:通过无线方式利用高通WLAN及Modem模块中的漏洞

演讲者:Xiling Gong, Peter Pi

时间:12:10pm-1:00pm,8月8日,周四

简介:

▶ 云安全

演讲者:Sean Metcalf, Mark Morowczynski

时间:11:15am-12:05pm,8月7日,周三

简介:

云的魅力无可争辩,企业正在快速进入云端。即使是过去曾对云说不的公司也已开始迁移其服务和资源。云是一种新的范例,快速的更新速度使其难以被跟上,尤其是在安全方面。本次演讲主要关注微软云(Office 365和Azure AD),探讨了最常见的云攻击及有效防御和缓解措施。虽然内容主要关注微软云,但这些探讨也适用于其它云服务商,并在相应情况下进行了注明。关键内容包括:

- 针对云的攻击

- 账户泄露和令牌盗窃

- 检测攻击活动的方法- 云端身份验证防火墙

- 保护云基础架构免受攻击

- 云安全管理

议题:AWS Cognito安全性的Internet级分析

演讲者:Andres Riancho

时间:4:00pm-4:50pm,8月7日,周三

简介:

本次演讲将展示对AWSCognito配置安全性的Internet级分析结果。我们在本次研究中发现了2500个身份池,它们被用于访问超过13000个S3存储桶(没有公开暴露),还发现了1200个DynamoDB表以及1500个Lambda函数。

议题:在默认开放的云中保护APP

演讲者:Andres Riancho

时间:3:50pm-4:40pm,8月8日,周四

简介:

在GCP或AWS等云环境中创建的服务都是默认对互联网开放的。当开发人员有权创建新的微服务而安全团队不能及时审计它们时,这可能带来问题。即使所有的服务在发布之前都经过审计,安全团队也无法跟踪和审计代码更改对安全造成的所有影响,这往往会留下一些不正确的身份验证及服务暴露等问题。

▶ 智能电网/工业安全

议题:ICS中的传感器和过程指纹识别

演讲者:Martin Ochoa, Mujeeb Ahmed Chuadhry

时间:1:30pm-2:20pm,8月7日,周三

简介:

关键基础设施,例如电力和水力分配系统,在很大程度上依赖于自动化控制。这些物理网络系统的安全性对现代社会的正常运作至关重要。针对这些基础设施的攻击往往会造成严重的物理损害和人身伤害。

议题:攻击电动机中的乐趣和利润

演讲者:Matthew Jablonski, Duminda Wijesekera

时间:11:15am-12:05pm,8月7日,周三

简介:

到2025年,电动机(EM)预计将占据全球每年电力消耗的40%以上,市场规模可达214亿美元。它们可以驱动自动驾驶车辆和运输系统、精确控制工业系统中的机器人运动甚至可以震动你的手机。它们无处不在,并且由硬件和软件进行控制。针对EM的攻击填补了网络空间与物理世界之间的空隙,可导致现实世界中的破坏。

▶ IoT安全

议题:波音787核心网络逆向工程

演讲者:Ruben Santamarta

时间:4:00pm-4:50pm,8月7日,周三

简介:

议题:合法地欺骗全球卫星导航系统及对自动驾驶车辆的影响

演讲者:Victor Murray

时间:10:30am-10:55am,8月7日,周三

简介:

议题:IoT入侵:从小工具到欧洲的最高级酒店套房

演讲者:Ray ., Michael Huebler

时间:5:00pm-6:00pm,8月8日,周四

简介:

我们将针对玩具、挂锁的蓝牙LE入侵技术扩展到真实世界。在先前的研究中我们破解了NOKE挂锁中的AES加密,现在我们改进了相关工具和方法,用于破解酒店的移动密钥:无线嗅探某人进入了他的房间 - 或者仅仅是解锁电梯 - 以及利用任何支持BTLE的电脑甚至是树莓派重建数据来打开门锁。

▶ 供应链攻击

议题:内部的敌人:供应链攻击

演讲者:Eric Doerr

时间:9:45am-10:35am,8月8日,周四

简介:

我在你的供应链中,你也可能在我的供应链中。日益互联的基础设施使得我们都很脆弱。随着数以亿计的设备和数以百万计的公司押注于云端,复杂的攻击每天都在出现。硬件、软件、基于服务的攻击、与供应商和合作伙伴的交往,这些都在发生。

议题:软件供应链透明度:让软件物料清单(SBOM)成为现实

演讲者:Allan Friedman

时间:5:05pm-5:30pm,8月7日,周三

简介:

我们不能在不了解其成分的情况下购买一块糖果,或是在不考虑每一个螺母和螺栓的情况下设计和销售一个机器。然而,即使供应链的不确定性已经成为最重要的信息安全风险,我们对软件第三方组件的可见性依然有限,而且软件供应商跟踪其第三方依赖关系的市场激励几乎没有。

软件物料清单(SBOM)可以提高整个软件供应链中的代码透明度。去年夏天,美国商务部发起了一项新的“多方倡议”,并召集专家就这一理念的可行性和如何在没有政府监管的情况下实现这一目标达成共识。多个行业的参与者在过去一年中一直在探索这一理念及其在多个领域的应用(从开源开发到商业DevOps到嵌入式医疗设备)。

▶ 钓鱼攻击

议题:如何利用DNS检测您的域名是否遭到钓鱼攻击

演讲者:ArnoldHölzel, Karl Lovink

时间:5:00pm-6:00pm,8月8日,周四

简介:

作为一个备受瞩目的公共部门,荷兰税务和海关总署每天都要处理大量伪装成该组织的钓鱼邮件犯罪。通过使用RFC7208 - 发件人策略框架(SPF),我们开发了一种识别钓鱼攻击的检测技术,该技术用于检测伪装成荷兰税务和海关总署的钓鱼攻击。该技术可普遍适用,前提条件是可访问DNS日志。利用这种技术,我们可以洞察钓鱼邮件是从哪里发出以及发送给谁。

▶ 应用安全

议题:虚拟机逃逸:Hyper-V IDE仿真器中的漏洞利用

演讲者:Joe Bialek

时间:11:15am-12:05pm,8月7日,周三

简介:

议题:他说,她说:毒化的RDP攻与防

演讲者:Dana Baril, Eyal Itkin

时间:4:00pm-4:50pm,8月7日,周三

简介:

可以安全地假设阅读此段文字的人都知晓RDP协议,但有没有人考虑过仅仅是使用RDP也会对其计算机造成危害?

在本次演讲中,我们将不会讨论RDP中的典型攻击场景(服务器受到攻击) - 相反,我们将演示仅仅是连接到一个恶意系统,也可能会使你自己的系统受到可靠且静默的攻击。尽管主流开源RDP客户端存在许多漏洞,本次演讲将直指核心:微软的终端服务客户端,即MSTSC.EXE。总之,我们将深入研究客户端和服务器端之间的主要同步资源:剪贴板。我们发现这种资源同步存在固有的设计问题,Hyper-V也受到影响。

议题:防御快速变化的DDoS攻击

演讲者:MuditTyagi, Mikhail Fedorov

时间:5:05pm-5:30pm,8月7日,周三

简介:

2018年6月ProtonMail遭到快速变化的持续型DDoS攻击,攻击类型包括Syn泛洪、TCP握手违规、TCP零序、ACK泛洪、NTP非标准端口泛洪、多种协议的反射攻击(SSDP、NTP、Chargen、LDAP以及Memcache)。

我们创建了一个模拟ProtonMail攻击的攻击工具包,并用它来研究不同防御措施对此种攻击的防护效果。我们发现对于SOC人员来说,采用标准的技术几乎不可能防住这种快速变化的爆破攻击,因为人类从理解该攻击到采取相应的防护措施的速度太慢。

议题:生物特征身份识别面临风险:入侵活体检测技术

演讲者:Mudit Tyagi, Mikhail Fedorov

时间:5:05pm-5:30pm,8月7日,周三

简介:

依赖生物特征识别的身份验证技术已经被广泛应用于设备解锁、App登录、实名身份验证以及移动支付等场景中。与传统技术(如密码)相比,它为人们提供了更方便的身份验证体验。

典型的生物识别身份验证过程包括生物特征收集、预处理、活体检测和特征匹配。随着生物识别数据的泄漏和AI欺骗能力的增强,活体检测已经成为生物识别身份验证安全性的致命弱点。以往的研究主要集中在如何生成假数据,但缺乏对活体检测安全性的系统性调研。

在本次演讲中,我们将介绍我们的活体检测攻击库,并演示如何利用它来绕过几种现有的生物识别认证产品,包括2D/3D面部认证和声纹认证。我们的武器库包括以下两种武器:

- 创建特定的识别场景以触发活体检测算法的漏洞

利用上述武器及其组合,我们可以:

- 解锁受害者的手机,然后通过移动支付App转移其账户中的金钱,攻击方法是在睡着的受害者的脸上放一个带胶带的眼镜(我们将它命名为X-glasses)来绕过FaceID和其他类似技术的注意力检测机制。

▶ 移动安全

议题:API引发的SSRF:Apple Pay如何在网络上扩散漏洞

演讲者:Joshua Maddux

时间:11:00am-11:50am,8月8日,周四

简介:

WWDC看到了Apple Pay Web的曙光,这是一个允许电商网站嵌入Apple Pay按钮的API。支持该API需要复杂的请求流,包括客户端证书和自定义会话服务器。这种方式被证明是有害的,因为Apple没有提醒接受不受信任的URL的严重副作用。这导致许多新的SSRF漏洞出现。更糟糕的是,虽然这些漏洞的利用方式和发现途径是类似的,但它们分散在多种编程语言的不同代码库中,因此没有一个通用的修复方式。

Apple并不是唯一一个存在问题的,Twilio、Salesforce等都存在类似的广泛攻击面。如果公司未能对客户采取诚实的态度,这些安全风险就会被隐藏起来。参与集成API的开发者的背景知识往往更少,导致这些风险更难以被识别。

在本次演讲中,我们将通过演示这些问题来探讨重新思考API安全性的可行方法。

京公网安备11010802024551号

京公网安备11010802024551号