英国超过5万家中小企业可能因网络攻击倒闭;开源模拟器QEMU漏洞可导致虚拟机逃逸;Imperva数据泄露

发布时间 2019-08-281.微软称多重身份验证可阻止99.9%的账户入侵

微软表示为帐户启用多重身份验证(MFA)可阻止99.9%的自动攻击。这项建议不仅适用于Microsoft帐户,还适用于其它任何在线网站或服务。剩余的0.1%代表了使用技术解决方案捕获MFA令牌的复杂攻击,与日常的僵尸网络撞库攻击相比,这些攻击仍相当罕见。微软的结论是基于其云服务每天都遭到的近3亿次欺诈性登录尝试。5月份谷歌也发表了类似言论,谷歌表示为其Google帐户添加找回电话号码(以及间接启用短信MFA)的用户可以阻止100%的自动机器人、99%的批量钓鱼攻击以及66%的针对性攻击。

原文链接:

https://www.zdnet.com/article/microsoft-using-multi-factor-authentication-blocks-99-9-of-account-hacks/

2.英国超过5万家中小企业可能因网络攻击倒闭

根据Gallagher的最新研究,英国超过5万家中小型企业可能因网络攻击导致破产。研究发现去年有140万家企业遭受重大攻击,总计耗资88亿英镑。近四分之一(24%)的企业受危机事件的影响 - 比前一年增长了5%。虽然受影响企业的平均成本为约6400英镑,但17%的受访者表示他们被迫花费1万英镑以上,近十分之一(9%)的企业支付超过2万英镑。四分之一(23%)的中小企业称如果危机导致他们无法交易,他们将只能存活一个月。Gallagher估计如果遭受这样的攻击,今年英国有5.7万家中小企业可能面临倒闭风险。

原文链接:

https://www.infosecurity-magazine.com/news/over-50000-uk-smes-could-collapse/

3.研究人员在613个热门网站上发现点击劫持脚本

在本月早些时候发表的一篇论文中,微软研究院、香港中文大学、首尔国立大学和宾夕法尼亚州立大学的学者们发现613个热门网站感染了点击劫持脚本。研究团队开发了一个名为Observer的工具,用于扫描Alexa Top 250000最受欢迎网站列表,检测是否存在三种类型的恶意脚本:超链接点击劫持;单击事件处理劫持;通过视觉欺骗点击劫持。研究人员检测到437个第三方脚本劫持了613个热门网站的用户点击,这些网站每天的访问量达近4300万次。

原文链接:

https://www.zdnet.com/article/clickjacking-scripts-found-on-613-popular-sites-academics-say/

4.新犯罪团伙LYCEUM瞄准石油和天然气公司

研究人员发现一个前所未知的新犯罪团伙LYCEUM,LYCEUM在2019年被观察到向石油和天然气公司发送带有恶意Excel附件的钓鱼邮件。该附件用于分发DanBot,一个可窃取凭据、账户信息以及键盘记录的新恶意软件。研究人员认为LYCEUM早在2018年4月就开始活跃,其域名注册行为表明了一个针对南非目标的攻击活动。2019年2月,研究人员发现该组织的恶意工具包针对安全厂商公共扫描服务的开发和测试活动有所增加。2019年5月,该组织针对中东地区的石油和天然气公司发起了一轮攻击活动。虽然没有充分的证据进行归因,但LYCEUM使用的几种方法类似于与伊朗政府存在联系的APT组织Cobalt Gypsy。

原文链接:

https://threatpost.com/oil-and-gas-firms-targeted-by-new-lyceum-threat-group/147705/

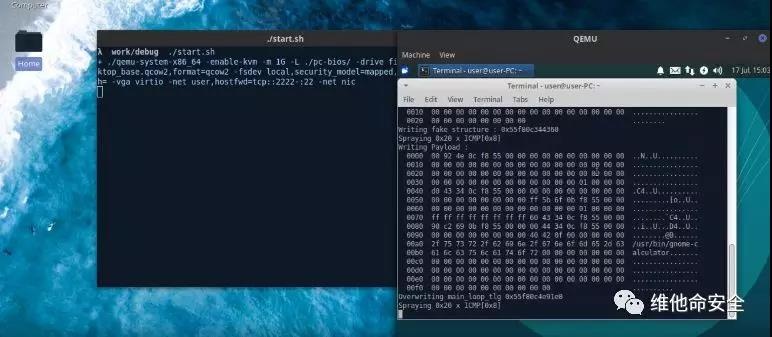

5.开源模拟器QEMU漏洞可导致虚拟机逃逸

开源模拟器QEMU被曝存在一个可导致虚拟机逃逸的漏洞(CVE-2019-14378)。印度研究员Vishnu Dev通过代码审计发现了这个漏洞,并在补丁发布四周后披露了漏洞细节。该漏洞是与Slirp有关的堆缓冲区溢出漏洞,根据红帽的安全公告,ip_reass()函数在整合传入的数据包时,如果第一个片段大于m->m_dat[]缓冲区,会触发该漏洞。攻击者可利用此漏洞导致QEMU进程崩溃,产生拒绝服务或以QEMU进程的权限执行任意代码。QEMU被认为是VMware的免费替代品,可用于多个主要的Linux发行版,Xen、VirtualBox和KVM都使用了该软件。

原文链接:

https://www.securityweek.com/code-execution-flaw-qemu-mostly-impacts-development-test-vms

6.Imperva遭遇数据泄露,WAF产品客户信息曝光

安全厂商Imperva披露一起数据泄露事件,该事件导致其WAF产品的部分客户敏感信息曝光。Imperva首席执行官Chris Hylen透露,该公司在2019年8月20日了解到这一事件,曝光的数据包括2017年9月15日之前注册的所有Cloud WAF客户的电子邮件地址和加盐哈希密码,以及用户的API密钥和SSL证书。该公司尚未透露这些数据是如何泄露的,也没有透露其服务器是否遭到入侵或者是数据库意外暴露在公网上。该公司仍在调查此事件,并已确保通知所有受影响的客户。

原文链接:

https://thehackernews.com/2019/08/imperva-waf-breach.html

京公网安备11010802024551号

京公网安备11010802024551号