三星、华为等手机易受OMA CP短信指令欺骗攻击;Android提权0day,未在9月安全更新中修复

发布时间 2019-09-051.三星、华为等手机易受OMA CP短信指令欺骗攻击

Check Point研究人员发现四家智能手机制造商(包括三星、华为、LG和索尼)未在其设备上实施安全的OMA CP指令标准,使得攻击者可以通过伪造OMA CP短信指令诱骗用户修改设备配置,从而拦截其电子邮件或网络流量。OMA CP代表开放移动联盟客户端配置,它指的是移动运营商可通过特定短信将网络设置发送到用户设备的一种标准。研究人员称三星的手机最不安全,因为它可以接受任何类型的OMA CP消息并且没有认证或验证机制。三星和LG分别于5月份和7月份发布了修复补丁,华为表示将在下一代Mate或P系列手机中加入修复补丁,但索尼拒绝承认该漏洞。

原文链接:

https://www.zdnet.com/article/samsung-huawei-lg-and-sony-phones-vulnerable-to-rogue-provisioning-messages/

2.Foxit PDF公司确认超过32.8万用户信息泄露

Foxit PDF公司确认上周的数据泄露事件影响了328549名用户。该事件与其My Account服务遭未授权访问有关,泄露的数据包括姓名、电子邮件地址、密码、电话号码、公司名称和IP地址,但不包括支付信息。Foxit已通知执法机构和数据保护部门并进行合作调查。该公司还表示已重置受影响用户账户的密码,并建议用户警惕可能的身份盗用和欺诈攻击。

原文链接:

https://www.securityweek.com/over-328000-users-hit-foxit-data-breach

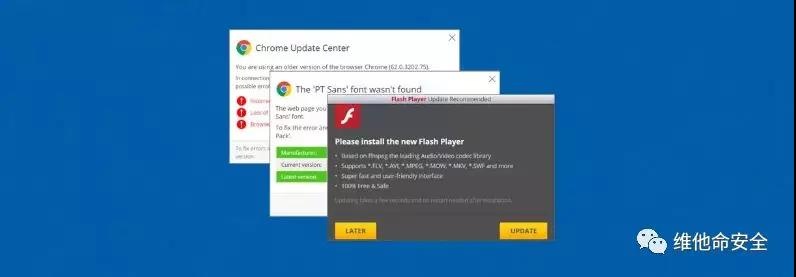

3.新恶意工具包Domen可推送30种语言的虚假Flash更新

Malwarebytes研究人员Jérôme Segura发现新社交工程攻击工具包Domen,它在受感染的站点上通过弹出虚假的浏览器和Flash Player更新来传播远控木马和恶意软件。Domen的复杂性和定制化程度较高,它可以适应不同的客户端、浏览器和访问者。具体来说,Domen支持30种不同的语言,并且专为桌面和移动访问者设计,这使得其攻击范围相当广泛。目前还不清楚有多少网站受到感染,但Domen虚假警告的访问者数量为11.1万。

原文链接:

https://www.bleepingcomputer.com/news/security/new-toolkit-pushes-malware-via-fake-program-update-alerts-in-30-languages/

4.勒索软件Nemty积极利用RIG EK进行分发

安全研究人员Mol69发现勒索软件Nemty现在成为RIG漏洞利用工具包恶意活动的payload。Nemty在8月底出现,其1.0版本中的代码包含对俄罗斯总统和反病毒软件的留言。它加密文件后的赎金要求约为价值1000美元的比特币,但目前没有可用的免费解密工具。原始的Nemty在加密的文件后附加.nemty扩展名,但Mol69观察到的变体在文件后附加._NEMTY_Lct5F3C_扩展名。其勒索单据中包含解密密钥的加密版本,需支付赎金以获得解密密钥。

原文链接:

https://www.bleepingcomputer.com/news/security/nemty-ransomware-gets-distribution-from-rig-exploit-kit/

5.Astaroth木马变种通过Cloudflare Workers平台传播

Check Point发现一个新的恶意攻击活动利用Cloudflare Workers无服务器计算平台来积极分发Astaroth木马新变体,以逃避检测和阻止自动分析。Cloudflare Workers是指用户可以从90个国家的193个城市的Cloudflare服务器上运行JavaScript脚本,从而无需担心基础设施的维护。安全研究员Marcel Afrahim发现Astaroth攻击者利用Cloudflare Workers实施三阶段感染过程,包括首先通过钓鱼邮件分发指向Cloudflare基础架构域名的链接,然后链接中的JSON文件自动下载ZIP存档并将目标转换为重定向到使用Cloudflare Workers仪表板脚本编辑器创建的脚本URL,最后利用DLL Side-loading技术中断合法进程并加载恶意DLL。恶意DLL与攻击者控制的YouTube和Facebook配置文件通信,以获得Astaroth变种。

原文链接:

https://www.bleepingcomputer.com/news/security/astaroth-trojan-uses-cloudflare-workers-to-bypass-av-software/

6.ZDI披露Android提权0day,未在9月安全更新中修复

ZDI研究人员警告Android系统中的高危提权0day,该漏洞未在谷歌发布9月Android安全更新中修复。研究人员称Android v4l2(Video4Linux 2)驱动程序中存在漏洞,当被利用时,v4l2中的一个组件在对对象执行操作之前没有验证对象的存在,具有物理访问权限的攻击者可利用该漏洞提权至Ring0。该漏洞的CVSS评分为7.8分。研究人员于3月13日发现并报告了漏洞,谷歌确认将修复该漏洞,但没有提供预计的时间表。谷歌在本周发布的9月Android安全更新中修复了近50个漏洞,但不包含此漏洞。

原文链接:

https://threatpost.com/android-zero-day-bug-opens-door-to-privilege-escalation-attack-researchers-warn/148014/

京公网安备11010802024551号

京公网安备11010802024551号