《中小型企业网络安全指南》;Imperva称其数据泄露的原因是AWS API密钥被盗;Nemty的解密工具

发布时间 2019-10-12

澳大利亚网络安全中心(ACSC)发布《中小型企业网络安全指南》,该指南阐述了常见的网络威胁以及企业可以采取哪些措施来保护自己免受损害。该指南专为中小型企业设计,旨在使其了解、采取行动并增强其网络安全防御能力,以应对不断发展的网络安全威胁。该指南介绍了恶意软件、钓鱼邮件和勒索软件等常见威胁,还列举了多种针对威胁的预防措施。该指南不建议企业支付赎金,因为无法保证能够重新获得访问权;建议企业采取自动更新、自动备份和多因素身份验证等措施;建议在人员和流程中采取访问控制、密码短语及员工培训;该指南还附带了用于参考的安全术语词汇表。

原文链接:

https://www.us-cert.gov/ncas/current-activity/2019/10/10/acsc-releases-small-business-cybersecurity-guide2、新MacOS恶意软件Tarmac主要针对美国、意大利和日本

Confiant安全研究人员Taha Karim发现针对macOS用户的新恶意软件Tarmac(OSX / Tarmac)。该恶意软件的分发活动自2019年1月开始,但当时研究人员只发现了恶意payload Shlayer。在两周前发布的一份后续报告中,研究人员表示发现了Shlayer感染的第二阶段payload Tarmac。目前只知道Shlayer在受感染的主机上下载并安装了Tarmac之后,Tarmac会收集有关硬件设置的详细信息,并将此信息发送到其命令和控制服务器。然后Tarmac将等待新命令,但是由于C2服务器不可用,因此研究人员无法确定其全部功能。该恶意活动主要针对的是美国、意大利和日本的用户。

原文链接:

https://www.zdnet.com/article/macos-users-targeted-with-new-tarmac-malware/3、犯罪团伙FIN7开发新恶意工具BOOSTWRITE和RDFSNIFFER

根据FireEye的报告,犯罪团伙FIN7在其攻击工具库中添加了两个新的成员-BOOSTWRITE和RDFSNIFFER。BOOSTWRITE是一个仅运行在内存中的释放器,其使用运行时从远程服务器获取的密钥来解密内嵌的payload,根据研究人员的表述,他们分析的一个样本是由有效的证书签名的。BOOSTWRITE会解密并加载两个payload的DLL,包括CARBANAK后门和RDFSNIFFER。RDFSNIFFER可以使攻击者监视和篡改通过NCR公司的RDFClient建立的合法连接。研究人员总结称新工具和技术的引入表明FIN7正在不断发展以适应安全性不断增强的环境。

原文链接:

https://www.fireeye.com/blog/threat-research/2019/10/mahalo-fin7-responding-to-new-tools-and-techniques.html4、Imperva称其数据泄露的原因是AWS API密钥被盗

原文链接:

https://www.zdnet.com/article/imperva-blames-data-breach-on-stolen-aws-api-key/

5、安全研究团队发布勒索软件Nemty的解密工具

Tesorion研究人员创建了可在勒索软件Nemty 1.4和1.6版本上工作的解密器,并正在开发1.5版本的解密器。目前解密器仅支持有限数量的文件扩展名,非标准文件格式的加密文件仍无法解密,但Tesorion每天都在继续支持新的文件类型。Tesorion并未提供解密器的客户端版本,而是选择在自己的服务器上完成解密密钥的生成,研究人员表示此举是为了防止勒索软件开发人员分析解密程序并了解其算法的漏洞所在。

原文链接:

https://www.bleepingcomputer.com/news/security/nemty-ransomware-decryptor-released-recover-files-for-free/

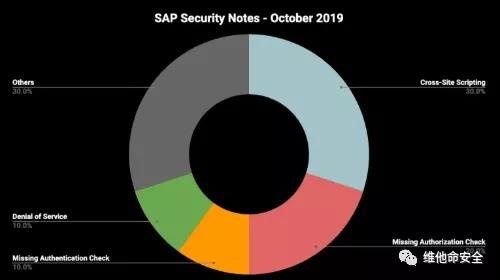

6、SAP发布10月安全更新,修复两个关键漏洞

原文链接:

https://securityaffairs.co/wordpress/92335/security/sap-october-2019-security-patch-day.html

京公网安备11010802024551号

京公网安备11010802024551号