俄罗斯新法案强制手机和PC预安装本国软件;卡巴斯基发布2019年Q3 DDoS攻击报告

发布时间 2019-11-121、俄罗斯新法案强制手机和PC预安装本国软件

俄罗斯议会正在推动一项立法,该法案将强制要求所有在俄罗斯销售的电子设备(包括智能手机、PC和智能电视等)预安装本国科技公司的应用。这可能会带来安全隐患。立法者表示该法案是为了保护本地的技术市场免受外国(可能是指美国)的竞争。政府将针对每种设备类型发布一份软件列表,设备供应商需要在俄罗斯销售的设备上预安装这些软件。如果供应商不遵守规定,将被处以最高20万卢布(约合3100美元)的罚款。该法案得到了所有主要政党的支持,这意味着它很有可能将在2020年7月1日生效。

原文链接:

https://www.zdnet.com/article/phones-and-pcs-sold-in-russia-will-have-to-come-pre-installed-with-russian-apps/

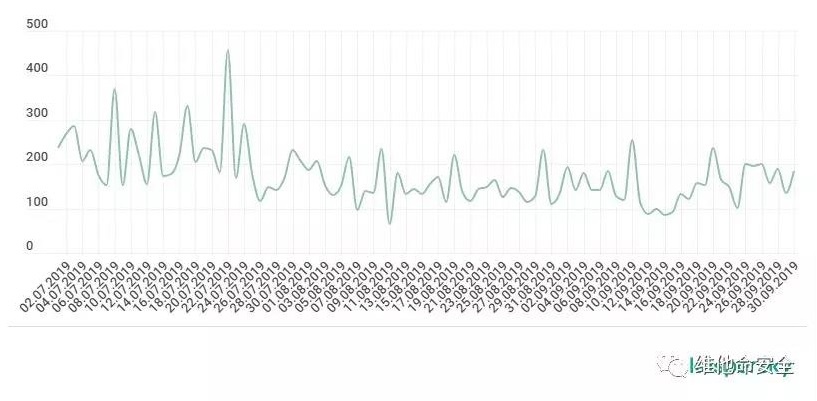

2、卡巴斯基发布2019年Q3 DDoS攻击报告

卡巴斯基实验室发布2019年第三季度的DDoS攻击动态报告。根据该报告,DDoS攻击在今年持续保持增长态势,但技术更先进的智能型攻击反而有所下降。卡巴斯基预测DDoS市场将变得饱和并停止增长,如果该结论正确,第四季度的关键指标增长将不会那么可观。七月份是本季度DDoS活动的高峰时期,最常见的攻击类型仍然是SYN泛洪(79.7%),Linux僵尸网络仍然占攻击活动的绝大多数(97.75%)。

原文链接:

https://securelist.com/ddos-report-q3-2019/94958/

3、勒索软件即服务Buran积极在暗网论坛传播

根据McAfee研究人员Alexandre Mundo和Marc Rivero的发现,新的勒索软件即服务(RaaS)Buran正在暗网论坛上积极传播。Buran运营者似乎正致力与犯罪客户建立个人关系,它们在打折出售以吸引更多犯罪分子。总体而言,Buran作者只占据感染收入中的25%,这比RaaS运营者通常要求的30%-40%要低的多。该RaaS试图通过这种方式与其它对手进行竞争。

原文链接:

https://www.zdnet.com/article/vegalocker-evolves-into-buran-ransomware-as-a-service/

4、钓鱼活动伪装成英国司法部传播Predator the Thief

Cofense研究人员发现一个新的网络钓鱼活动伪装成英国司法部传播恶意软件Predator the Thief。该钓鱼邮件中包含伪造的法院传票并带有英国司法部徽标,要求受害者点击链接以了解案件信息。当受害者点击链接后,将会从云服务商处下载包含Predator the Thief的文档。Predator the Thief是在暗网论坛上出售的一种恶意软件,它可以窃取用户名、密码、浏览器数据和加密货币钱包信息等,还可以使用摄像头进行拍照。该恶意软件于2018年7月首次出现。该钓鱼活动主要针对保险业和零售业的员工。

原文链接:

https://www.zdnet.com/article/phishing-campaign-delivers-data-stealing-malware-via-fake-court-summons-emails/

5、Adobe移动SDK中的默认配置存在安全风险

Nightwatch Cybersecurity发现Adobe的移动软件开发套件(SDK)附带的示例配置文件存在安全风险,Adobe最近发布了SDK的更新版本修复该问题。该公司提供的SDK作为模板,可供开发人员在各种平台上将其应用程序与Adobe的云服务集成在一起。研究人员发现其主应用程序配置文件ADBMobileConfig.json包含可能导致安全问题的设置,这些问题主要与SSL/HTTPS设置有关,包括默认关闭分析设置、连接到mediaHeartbeat对象的数据传输处于相同的不安全状态、默认不使用SSL连接等。研究人员总共在不同的平台上发现了28个模板,一些开发人员一直在自己的应用程序中使用这些配置文件,导致攻击者可以查看或修改由应用程序传输回Adobe云服务的信息。

原文链接:

https://nakedsecurity.sophos.com/2019/11/11/adobe-fixes-sdk-weakness-affecting-mobile-apps/

6、Check Point ZoneAlarm产品论坛用户数据泄露

以色列安全厂商Check Point旗下的ZoneAlarm论坛用户数据泄露。尽管ZoneAlarm及Check Point尚未公开披露此事件,但该公司已经通过电子邮件向用户发送了警报。邮件通知中表示黑客未经授权获取了论坛用户的姓名、电子邮件地址、哈希密码和生日的访问权限,建议用户立刻更改其密码。该公司还澄清说只有在“forums.zonealarm.com”域中注册的用户(约为4500人)受到影响,该论坛是一个单独的网站,不会影响Check Point的任何其它网站。该事件的原因与vBulletin之前修复的RCE 0day(CVE-2019-16759)有关。

原文链接:

https://thehackernews.com/2019/11/zonealarm-forum-data-breach.html

京公网安备11010802024551号

京公网安备11010802024551号