英特尔发布11月安全更新,修复77个漏洞;高通芯片组QSEE漏洞可致Android设备数据泄露

发布时间 2019-11-151、英特尔发布11月安全更新,修复77个漏洞

英特尔在11月安全更新中修复了77个漏洞,其中超过20个漏洞的等级为高危或严重。其中英特尔BMC固件中的堆损坏漏洞(CVE-2019-11171)获得了CVSS 9.0分,该漏洞可导致未经授权的远程攻击者进行提权、信息泄露或拒绝服务,建议所有用户更新到BMC固件2.18或更高版本。英特尔CSME及TXE受到堆溢出漏洞(CVE-2019-0169)影响,该漏洞同样可导致特权升级、信息泄露或拒绝服务。英特尔还修复了Windows和Linux版显卡驱动中的LPE漏洞(CVE-2019-0155)。完整漏洞列表请参考以下链接。

原文链接:

https://www.bleepingcomputer.com/news/security/intel-patched-77-vulnerabilities-in-november-2019-platform-update/

2、高通芯片组QSEE漏洞可致Android设备数据泄露

根据安全厂商CheckPoint的一份报告,高通芯片组中的安全执行环境(QSEE)中存在漏洞(CVE-2019-10574),可导致Android设备中的个人数据泄露。QSEE是基于ARM TrustZone技术的受信任执行环境(TEE)的实现,是主处理器上的一个硬件隔离的安全区域,其中通常包含专用加密密钥、密码、信用卡和借记卡凭据等敏感信息。Check Point研究人员逆向了该系统,并利用模糊测试对三星、LG和摩托罗拉设备进行了测试。总体而言,研究人员发现三星的受信任代码包含四个漏洞,摩托罗拉和LG分别包含一个漏洞,但所有代码均来自高通公司。三星、高通和LG已针对这些QSEE漏洞发布了补丁更新。

原文链接:

https://thehackernews.com/2019/11/qualcomm-android-hacking.html

3、英特尔PMx驱动程序漏洞可允许黑客完全控制设备

英特尔发布PMx驱动程序的安全更新,修复一组由Eclypsium安全专家发现的漏洞。这些漏洞可能导致攻击者完全控制受害者的设备。在八月份Eclypsium研究人员披露了20多家硬件厂商的内核驱动程序中的40多个漏洞,当时只有英特尔和华为发布了补丁程序和安全公告,以及Phoenix和Insyde为其OEM客户提供了修复程序。Eclypsium现在表示英特尔PMx驱动程序中的漏洞可以为攻击者提供几乎万能的控制权限,包括读写物理内存、读写特定寄存器、读写IDT和GDT、获得任意I/O访问权限及PCI访问权限等。Eclypsium建议用户为支持该功能的设备启用HVCI来阻止漏洞被利用,但该选项仅适用于第7代或更高版本的处理器。

原文链接:

https://securityaffairs.co/wordpress/93826/hacking/pmx-driver-intel-driver-flaw.html

4、2018年以来医疗行业感染恶意软件次数上升60%

根据Malwarebytes的调查,网络犯罪分子越来越多地将数据窃取和勒索软件攻击的重点放在医疗保健组织(HCO)上。从2018年到2019年前三个季度,已检测到的感染次数增加了60%。黑客主要是受到患者PII带来的高投资回报率及大量终端及连接设备带来的广泛攻击面的吸引。并且该行业中通常存在系统老旧、补丁管理不善、员工安全知识不足以及设备未受保护等问题,使得医院成为更具吸引力的目标。在2019年第二季度和第三季度之间,检测到的威胁增长了45%,其中木马是最受欢迎的恶意软件类型(增长了82%,主要是由Emotet和TrickBot导致的)。

原文链接:

https://www.infosecurity-magazine.com/news/healthcare-malware-infections-soar/

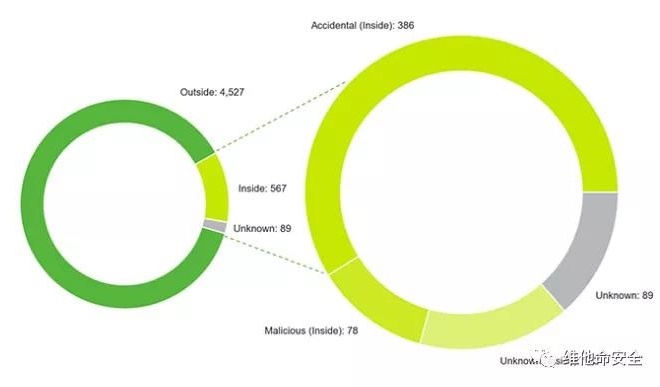

5、2019年前9个月共有79亿条数据在公开的事件中记录

根据Risk Based Security的2019年第三季度数据泄露速览报告,在2019年的前9个月中公开报告了5183次违规事件,共暴露了79亿条记录,预计全年的数字有望达到85亿条。与2018年第三季度相比,2019年第三季度的违规事件增长了33.3%。医疗服务、零售商和公共机构遭受的违规事件最多,黑客攻击仍然是数量最多的事件类型,Web则在今年暴露了最多的记录条数。由于数据库、备份、终端和服务的配置错误,今年共有超过60亿条记录公开暴露。

原文链接:

https://www.helpnetsecurity.com/2019/11/14/breaches-2019/

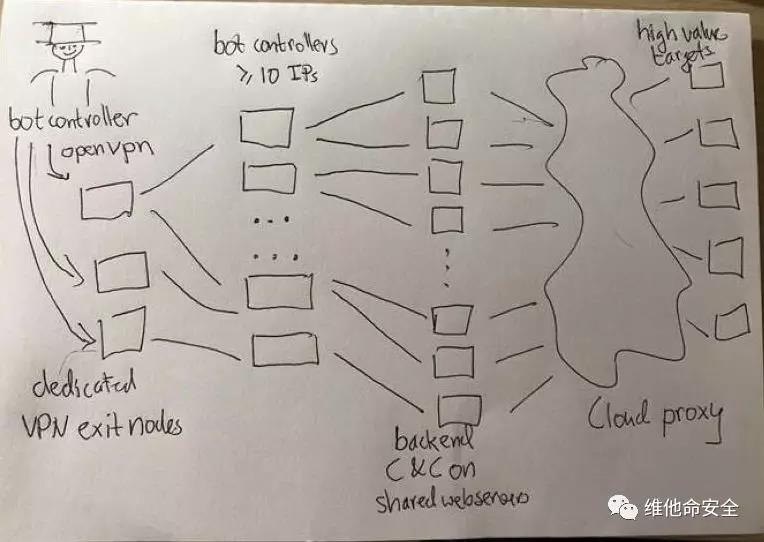

6、研究人员发现伊朗APT33建立自己的VPN网络

趋势科技安全研究人员发现伊朗黑客组织APT33组建了具有21个VPN节点的专用网络。根据趋势科技的一份新报告,2019年确认的APT33感染事件包括一家提供与国家安全相关服务的美国私人公司、美国一所大学、与美国军方有关的受害者以及中东和亚洲的数名受害者。研究人员表示在调查这些事件时,他们能够深入了解APT33如何管理其基础架构。APT33操作员与其目标之间有四层架构,包括VPN层、Bot控制器层、C&C后端层及代理层。APT33并未使用商业VPN服务器来隐藏其位置,而是组建并运营自己的专用VPN网络。趋势科技列出了所有已知的21个VPN出口节点关联IP地址。

原文链接:

https://www.zdnet.com/article/iranian-hacking-group-built-its-own-vpn-network/

京公网安备11010802024551号

京公网安备11010802024551号