Python库窃取SSH和GPG密钥;Avast和AVG插件监视Chrome和Firefox用户;生物识别数据威胁报告

发布时间 2019-12-051.GoAhead Web服务器RCE漏洞影响大量IoT设备

思科Talos的安全专家在GoAhead嵌入式Web服务器中发现了两个漏洞,其中包括一个关键的远程代码执行漏洞(CVE-2019-5096)。该漏洞与GoAhead处理multi-part/form-data请求的方式有关,未经身份验证的攻击者可利用该漏洞触发use-after-free,并通过发送恶意HTTP请求在服务器上执行任意代码。第二个漏洞(CVE-2019-5097)存在于同一组件中,可导致拒绝服务攻击。受影响的版本包括v5.0.1、v.4.1.1和v3.6.5。根据Shodan的搜索结果,暴露在公网上的GoAhead服务器数量已超过130万。

原文链接:

https://thehackernews.com/2019/12/goahead-web-server-hacking.html

2.思科Talos披露Accusoft ImageGear库中的RCE漏洞

思科Talos发现Accusoft的文档和图片处理库ImageGear存在多个RCE漏洞。第一个漏洞(CVE-2019-5083)与igcore19d.dll中的TIF_decode_thunderscan函数有关,是一个越界写入问题,攻击者可利用恶意TIFF文件触发远程代码执行。第二个漏洞(CVE-2019-5076)影响了PNG标头解析器,第三个漏洞(CVE-2019-5132)是GEM Raster解析器中的越界写漏洞,第四个漏洞(CVE-2019-5133)与BMP解析器有关。为了利用这些漏洞,攻击者需要诱使用户打开恶意文档。受影响的版本包括Accusoft ImageGear 19.3.0,该公司已经发布了相关修复补丁。

原文链接:

https://www.securityweek.com/code-execution-vulnerabilities-patched-accusoft-imagegear

3.两个恶意Python库被发现窃取SSH和GPG密钥

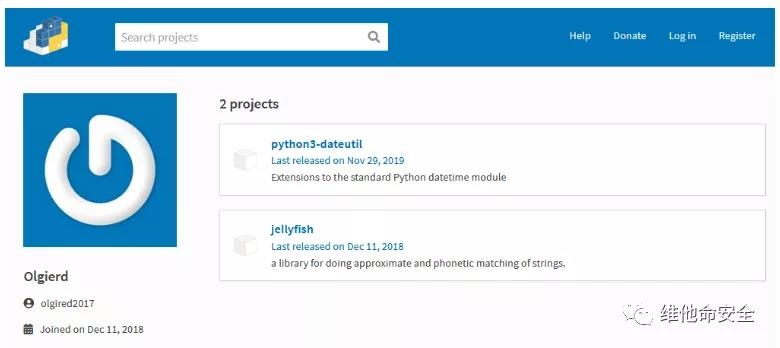

Python安全团队从PyPI(Python软件包索引)中删除了两个窃取SSH和GPG密钥的恶意Python库。这两个库是由同一位开发人员创建的,第一个是python3-dateutil,模仿了流行的dateutil库,第二个库是jeIlyfish库,模仿了jellyfish库。虽然python3-dateutil是在两天前创建并上传到PyPI上的,但jeIlyfish库则存在了将近一年的时间。根据研究人员的发现,恶意代码仅存在于jeIlyfish库中,python3-dateutil软件包中导入了jeIlyfish库。该恶意代码试图从用户计算机中窃取SSH和GPG密钥,并将它们发送到以下IP地址:http://68.183.212.246:32258。

原文链接:

https://www.zdnet.com/article/two-malicious-python-libraries-removed-from-pypi/

4.Avast和AVG插件被发现监视Chrome和Firefox用户

安全研究人员Wladimir Palant发现Avast和AVG的四个浏览器插件存在跟踪Chrome和Firefox用户的行为,并向Mozilla和谷歌报告了该发现,Mozilla已经临时删除了这些插件。受影响的插件包括Avast Online Security、AVG Online Security、Avast SafePrice和AVG SafePrice,这些插件旨在当用户访问恶意网站或钓鱼网站时向用户发出警告,SafePrice插件可帮助购物者进行比价。研究人员发现这些插件收集大量有关用户浏览习惯的数据发送到公司的服务器,包括URL、UID、页面标题、来源网址、如何访问该页面(例如直接输入地址或使用书签或点击链接)、国家代码、浏览器名称及版本号、操作系统及版本号等。

原文链接:

https://thehackernews.com/2019/12/avast-and-avg-browser-plugins.html

5.卡巴斯基发布针对生物识别数据的威胁趋势报告

卡巴斯基研究人员发现,在第三季度用于收集、处理和存储生物识别数据的计算机中有三分之一(37%)遭到恶意软件攻击,所涉及的恶意软件包括间谍软件和远控木马(5.4%)、钓鱼攻击中使用的恶意软件-主要是间谍软件Downloader和Dropper(5.1%)、勒索软件(1.9%)和银行木马(1.5%)。在威胁来源方面,互联网(14.4%)是生物识别数据处理系统的主要威胁源,其次是可移动媒体(8%)和网络共享文件夹(6.1%)。随着生物识别认证技术越来越多地被用于政府和商业办公室、工业自动化系统、公司和个人笔记本电脑以及手机等,生物识别数据的安全现状需要引起行业和政府监管机构、安全社区及公众的注意。

原文链接:

https://securelist.com/biometric-data-processing-and-storage-system-threats/95364/

6.英国运动零售商Sweaty Betty遭到Magecart攻击

英国运动零售商Sweaty Betty的网站遭到黑客攻击,客户的支付信息可能被窃。此类攻击被统称为Magecart攻击,根据该公司发送给客户的通知邮件,该事件影响了11月19日下午6:24(GMT)到11月27日下午2:52 PM(GMT)期间在该网站上购物的客户。可能被盗的信息包括姓名、密码、账单地址、交付地址、电子邮件地址、电话号码、信用卡/借记卡号、CVV数字和有效期。Sweaty Betty指出使用PayPal或Apple Pay进行购物的客户不受影响。

原文链接:

https://www.bleepingcomputer.com/news/security/uk-retailer-sweaty-betty-hacked-to-steal-customer-payment-info/

京公网安备11010802024551号

京公网安备11010802024551号