卡巴斯基2019年Q3 IT威胁演变统计报告

发布时间 2019-12-11

一、季度数字

根据卡巴斯基安全网络(KSN)的统计:

●卡巴斯基安全解决方案共阻止了从全球203个国家/地区的在线资源发起的989,432,403(9.9亿)次攻击。

●Web反病毒组件共检测到560,025,316(5.6亿)个不重复的恶意URL。

●在197,559(19.7万)个用户的计算机上阻止了针对银行账户的恶意软件感染事件。

●在229,643(22.9万)个用户的计算机上阻止了勒索软件攻击。

●卡巴斯基文件反病毒系统共检测到230,051,054(2.3亿)个不同的恶意/潜在有害样本。

●卡巴斯基移动安全产品检测到:

○870,617(87万)个恶意安装包。

○13,129(1.3万)个移动银行木马安装包。

○13,179(1.3万)个移动勒索软件的安装包。

二、移动威胁趋势

季度亮点

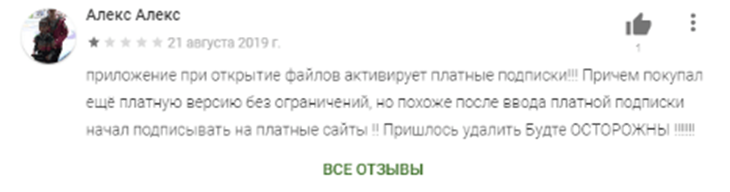

2019年第三季度,卡巴斯基发现与Google Play中的流行应用CamScanner有关的不愉快事件:该APP的新版本包含了一个内置木马释放器Necro的广告库。根据Google Play上的评论,该释放器(dropper)的任务是激活付费订阅,当然它也可以在需要时分发其它payload。

第三季度出现的另一个有趣的木马是Trojan.AndroidOS.Agent.vn,其主要功能是在攻击者的指令下为Facebook帖子点赞。为了执行该任务,该木马攻击了设备上的Facebook移动APP,强制执行该指令。

在同一季度,卡巴斯基还发现了适用于iOS和Android的新间谍软件FinSpy。在最新变体中,该木马主要侦听聊天应用中的通信。该木马的iOS版本需要越狱才能完成工作,但Android版本还可以监听加密的Threema APP。

移动威胁统计

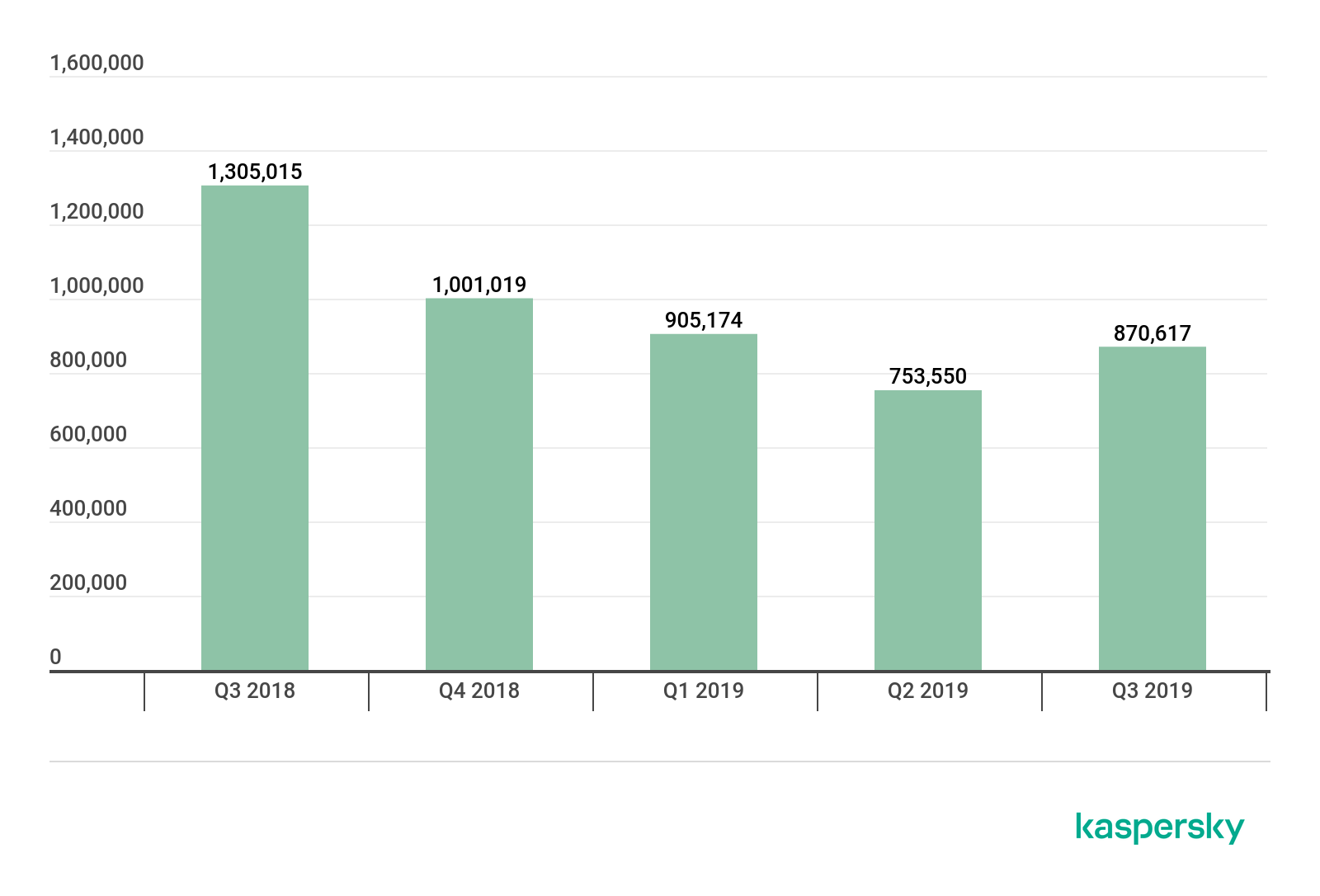

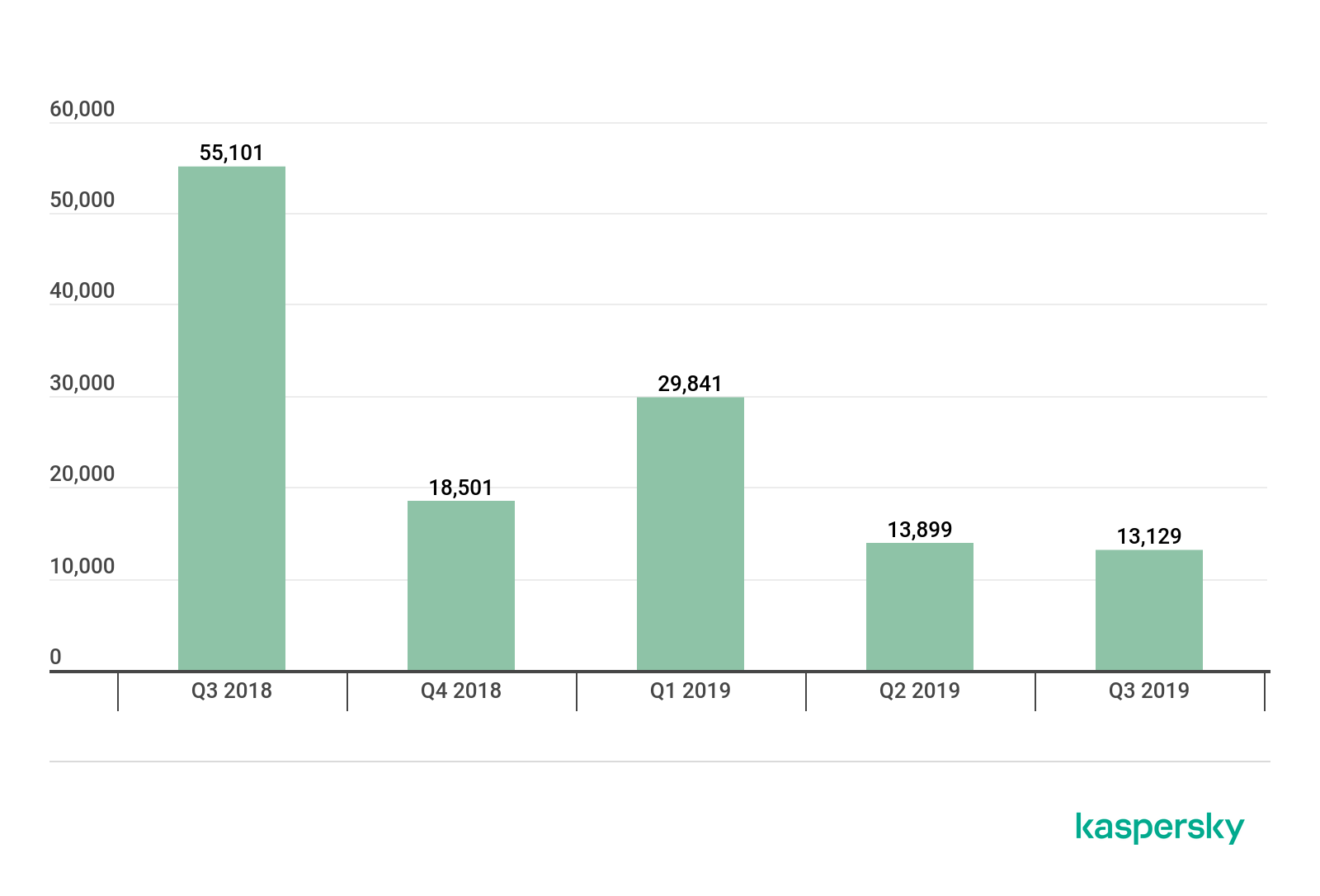

2019年第三季度,卡巴斯基共检测到870,617(87万)个恶意软件安装包。

2018年Q3 – 2019年Q3,卡巴斯基检测到的恶意软件安装包数量

虽然在前几个季度中卡巴斯基观察到新安装包的数量显著下降,但Q3的数字与Q2相比上升了117,067(11.7万)。

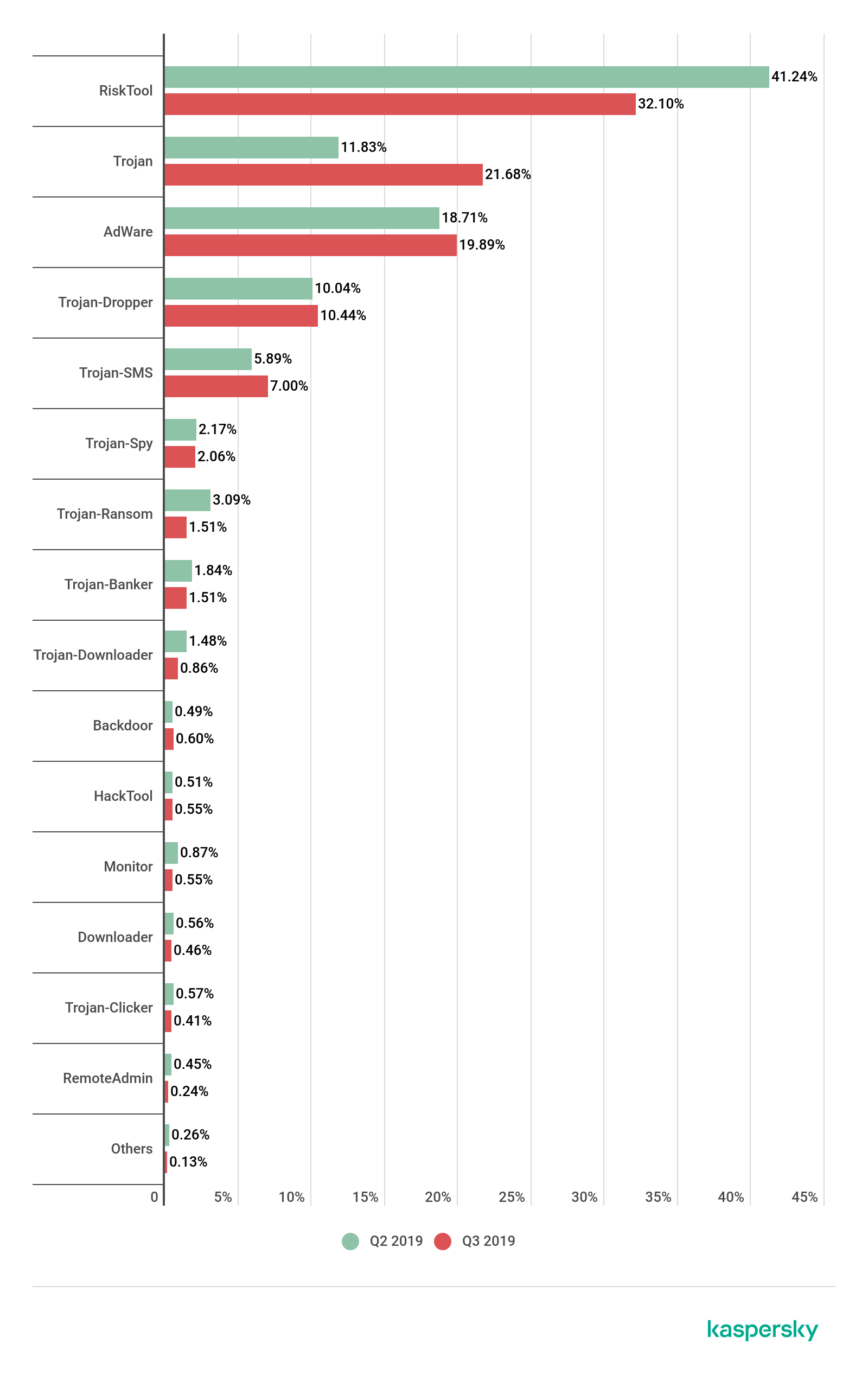

恶意APP的类型分布

2019年Q2和Q3,卡巴斯基检测到的移动恶意APP的类型分布

在2019年Q3检测到的所有移动威胁中,最大的份额属于灰色软件类别(32.1%),尽管其份额比上一季度下降了9个百分点。最常检测到的恶意样本属于RiskTool.AndroidOS家族:Agent(占该类别的33.07%)、RiskTool.AndroidOS.Wapron(占16.43%)和RiskTool.AndroidOS.Smssend(占10.51%)。

位居第二名的是木马类别下的“其它”类(21.68%),其份额增长了10个百分点。该类别中恶意家族的分布与上一季度相比没有变化:领先的仍然是Trojan.AndroidOS.Hiddapp(32.5%)、Trojan.AndroidOS.Agent(12.8%)和Trojan.AndroidOS.Piom(9.1%)家族。卡巴斯基的机器学习系统对该类威胁的检测做出了突出贡献:该技术检测到的木马(Trojan.AndroidOS.Boogr)占了28.7% - 仅比Hiddapp要少。

第三名是广告软件类别(19.89%),其份额在报告期内增长了1个百分点。通常情况下,广告软件属于以下家族之一:AdWare.AndroidOS.Ewind(此类威胁的20.73%)、AdWare.AndroidOS.Agent(20.36%)和AdWare.AndroidOS.MobiDash(14.27%)。

Trojan-Dropper(木马释放器)类别保持在同一水平(10.44%),仅增长了0.5个百分点。卡巴斯基检测到的大多数dropper都属于Trojan-Dropper.AndroidOS.Wapnor家族(69.7%)。第二名和第三名相差的较多,分别为Trojan-Dropper.AndroidOS.Wroba(14.58%)和Trojan-Dropper.AndroidOS.Agent(8.75%)

移动恶意软件Top20

请注意,下表中的排名不包含任何被归类为灰色软件或广告软件的潜在有害程序。

|

Verdict(病毒特征) |

%* |

|

|

1 |

DangerousObject.Multi.Generic |

48.71 |

|

2 |

Trojan.AndroidOS.Boogr.gsh |

9.03 |

|

3 |

Trojan.AndroidOS.Hiddapp.ch |

7.24 |

|

4 |

Trojan.AndroidOS.Hiddapp.cr |

7.23 |

|

5 |

Trojan-Dropper.AndroidOS.Necro.n |

6.87 |

|

6 |

DangerousObject.AndroidOS.GenericML |

4.34 |

|

7 |

Trojan-Downloader.AndroidOS.Helper.a |

1.99 |

|

8 |

Trojan-Banker.AndroidOS.Svpeng.ak |

1.75 |

|

9 |

Trojan-Dropper.AndroidOS.Agent.ok |

1.65 |

|

10 |

Trojan-Dropper.AndroidOS.Hqwar.gen |

1.52 |

|

11 |

Trojan-Dropper.AndroidOS.Hqwar.bb |

1.46 |

|

12 |

Trojan-Downloader.AndroidOS.Necro.b |

1.45 |

|

13 |

Trojan-Dropper.AndroidOS.Lezok.p |

1.44 |

|

14 |

Trojan.AndroidOS.Hiddapp.cf |

1.41 |

|

15 |

Trojan.AndroidOS.Dvmap.a |

1.27 |

|

16 |

Trojan.AndroidOS.Agent.rt |

1.24 |

|

17 |

Trojan-Banker.AndroidOS.Asacub.snt |

1.21 |

|

18 |

Trojan-Dropper.AndroidOS.Necro.q |

1.19 |

|

19 |

Trojan-Dropper.AndroidOS.Necro.l |

1.12 |

|

20 |

Trojan-SMS.AndroidOS.Prizmes.a |

1.12 |

*受攻击用户百分比.

一如既往,第一名属于DangerousObject.Multi.Generic(48.71%),该verdict是指利用云技术检测到的恶意软件。当反病毒数据库缺少检测某种恶意软件的数据时,就使用云技术对其进行检测,这基本上也是发现新恶意软件的方式。

Trojan.AndroidOS.Boogr.gsh(9.03%)和DangerousObject.AndroidOS.GenericML(4.34%)分别占据了第二和第六名。这些verdict属于卡巴斯基机器学习系统识别出的恶意文件。

第三、第四和第十四名都被Trojan.AndroidOS.Hiddapp家族的成员占据。该家族主要向用户秘密投送广告。

第五、第十二、十八和十九名都属于Trojan dropper家族Necro。尽管该家族在上个季度才出现,但本季度它们的活动十分活跃。

第七名属于Trojan-Downloader.AndroidOS.Helper.a(1.99%),是Necro家族经常释放的恶意荷载。Helper.a的任务是从恶意服务器下载任意代码并执行。

第八名被恶意软件Trojan-Banker.AndroidOS.Svpeng.ak(1.75%)占据,其主要任务是窃取在线银行凭证并拦截双因素授权码。

排在第九名的是Trojan-Dropper.AndroidOS.Agent.ok(1.65%),它主要伪装成FlashPlayer或Rapidshare客户端传播。大多数情况下,它的主要任务是释放广告模块。

Trojan-Banker.AndroidOS.Hqwar家族的成员获得了第十和第十一名。该dropper在网络犯罪分子中的受欢迎程度正在持续下降。

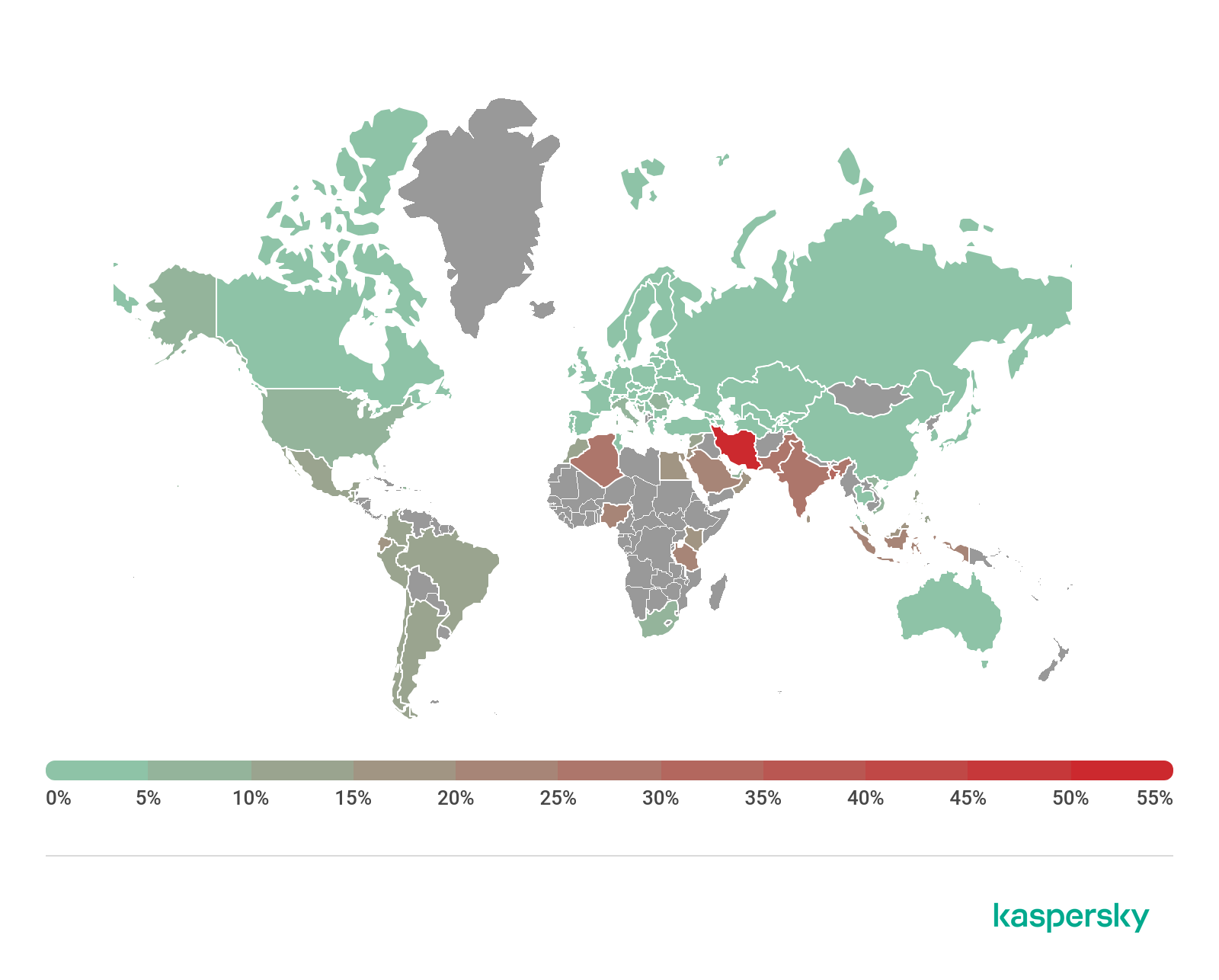

移动威胁的地理分布

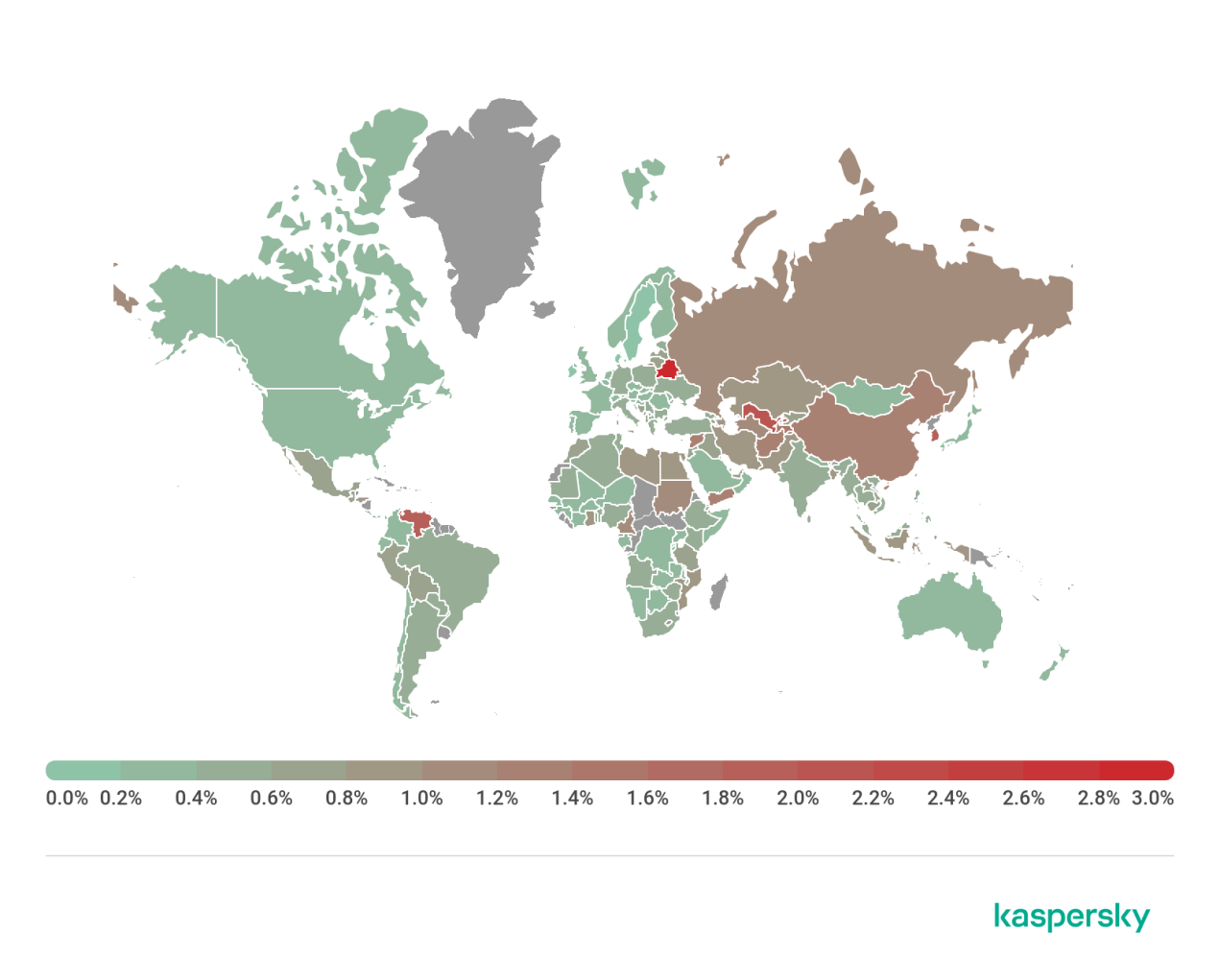

2019年Q3,移动恶意软件感染事件的地理分布

受攻击用户比例最高的国家(TOP 10)

|

国家* |

%** |

|

|

1 |

伊朗 |

52.68 |

|

2 |

孟加拉国 |

30.94 |

|

3 |

印度 |

28.75 |

|

4 |

巴基斯坦 |

28.13 |

|

5 |

阿尔及利亚 |

26.47 |

|

6 |

印度尼西亚 |

23.38 |

|

7 |

尼日利亚 |

22.46 |

|

8 |

坦桑尼亚 |

21.96 |

|

9 |

沙特阿拉伯 |

20.05 |

|

10 |

埃及 |

19.44 |

*该排名不包含卡巴斯基移动用户少于10000的国家

**该国家卡巴斯基移动用户中受移动威胁攻击的比例

在第三季度的Top10中,伊朗(52.68%)的受攻击用户比例最高。请注意在本报告期内该国家的比例几乎翻番。伊朗的卡巴斯基用户最常遇到广告软件AdWare.AndroidOS.Agent.fa(占移动威胁总数的22.03%)、广告安装器Trojan.AndroidOS.Hiddapp.bn(占14.68%)和潜在有害应用RiskTool.AndroidOS .Dnotua.yfe(8.84%)。

孟加拉国(30.94%)排名第二。该国家的用户最常遇到的广告软件包括AdWare.AndroidOS.Agent.fс(占移动威胁总数的27.58%)和AdWare.AndroidOS.HiddenAd.et(占12.65%)以及Trojan.AndroidOS.Hiddapp.cr(广告软件下载木马,占20.05%)。

印度(28.75%)遇到的威胁和孟加拉国差不多,它排在第三位:AdWare.AndroidOS.Agent.fс(36.19%)、AdWare.AndroidOS.HiddenAd.et(17.17%)和Trojan.AndroidOS .Hiddapp.cr(22.05%)。

移动银行木马

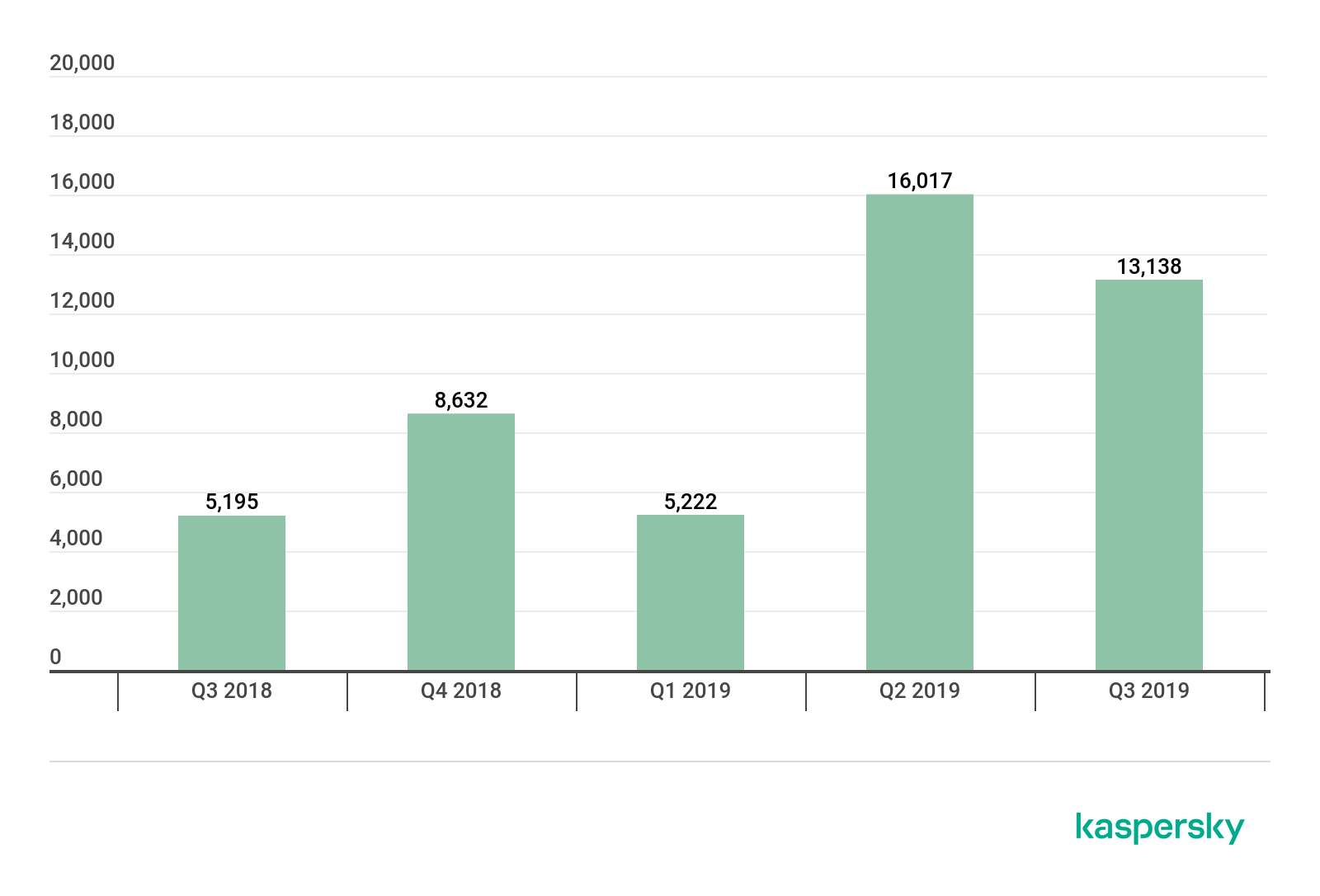

在本报告期内,卡巴斯基共检测到13,129个移动银行木马安装包,仅比2019年第二季度少770个。

该数字的最大贡献者是Trojan-Banker.AndroidOS.Svpeng(占所有检测到的银行木马的40.59%)、Trojan-Banker.AndroidOS.Agent(11.84%)和Trojan-Banker.AndroidOS.Faketoken(11.79%)家族。

2018年Q3 – 2019年Q3,移动银行木马安装包的数量

移动银行木马Top10

|

Verdict(病毒特征) |

%* |

|

|

1 |

Trojan-Banker.AndroidOS.Svpeng.ak |

16.85 |

|

2 |

Trojan-Banker.AndroidOS.Asacub.snt |

11.61 |

|

3 |

Trojan-Banker.AndroidOS.Svpeng.q |

8.97 |

|

4 |

Trojan-Banker.AndroidOS.Asacub.ce |

8.07 |

|

5 |

Trojan-Banker.AndroidOS.Agent.ep |

5.51 |

|

6 |

Trojan-Banker.AndroidOS.Asacub.a |

5.27 |

|

7 |

Trojan-Banker.AndroidOS.Faketoken.q |

5.26 |

|

8 |

Trojan-Banker.AndroidOS.Agent.eq |

3.62 |

|

9 |

Trojan-Banker.AndroidOS.Faketoken.snt |

2.91 |

|

10 |

Trojan-Banker.AndroidOS.Asacub.ar |

2.81 |

*卡巴斯基移动用户中受此银行木马攻击的比例

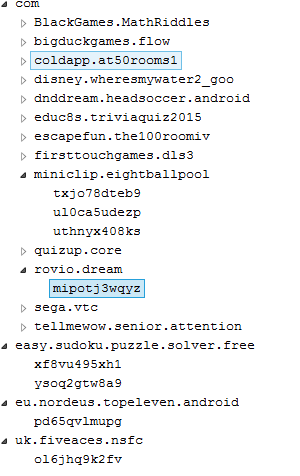

2019年Q3的银行威胁Top10以Trojan-Banker.AndroidOS.Svpeng家族的成员为首,包括Svpeng.ak (第一名,16.85%)和Svpeng.q (第三名,8.97%)。这不是第一次卡巴斯基检测到俄语攻击者的有趣混淆技术 – 这一次是Svpeng.ak的代码中使用了视频游戏的名称。

Trojan-Banker.AndroidOS.Svpeng.ak的反编译代码片段

第三季度的第二、第四、第六和第十属于木马家族Asacub。尽管其活动正在减少,但仍可以在世界各地的设备上看到Asacub样本。

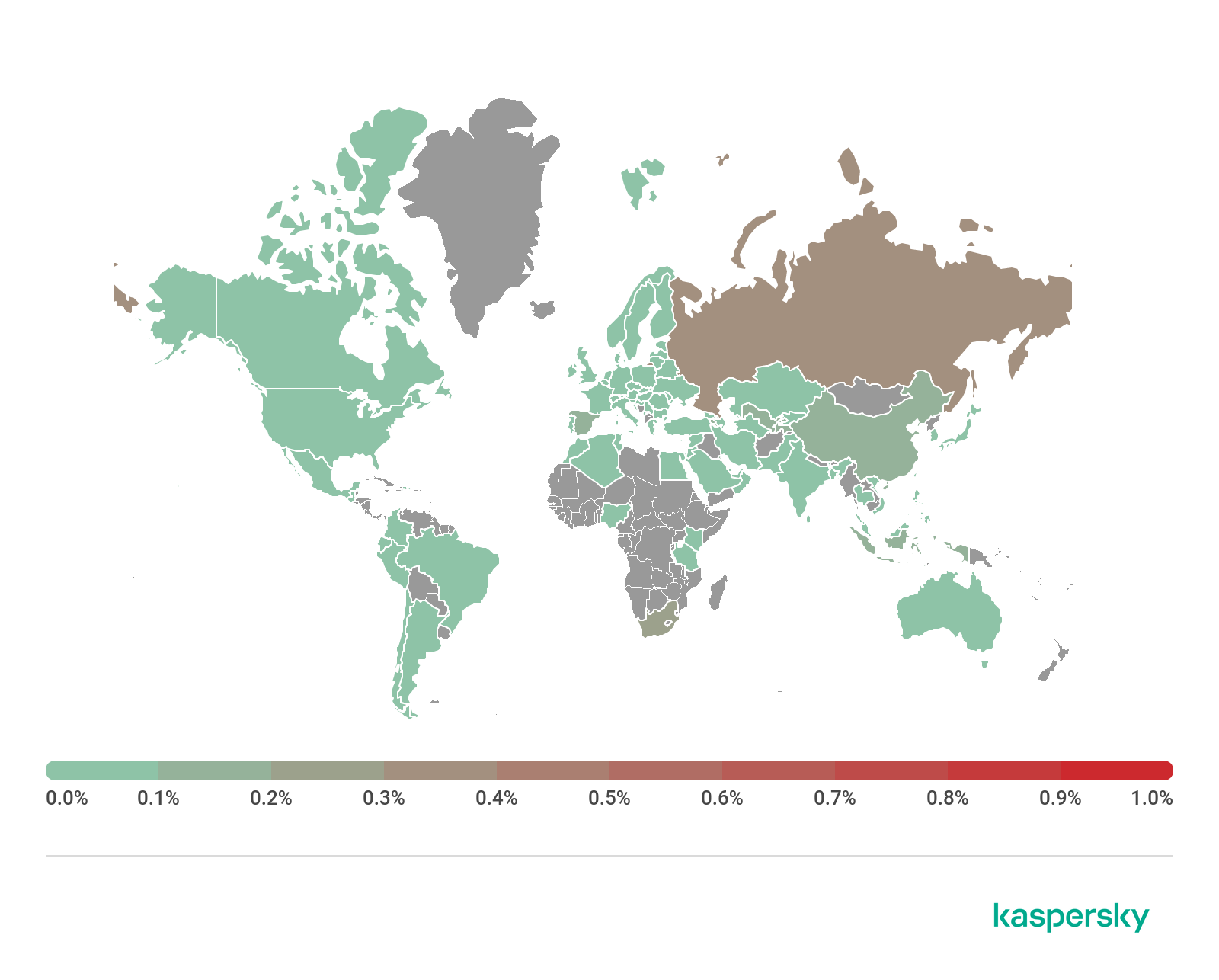

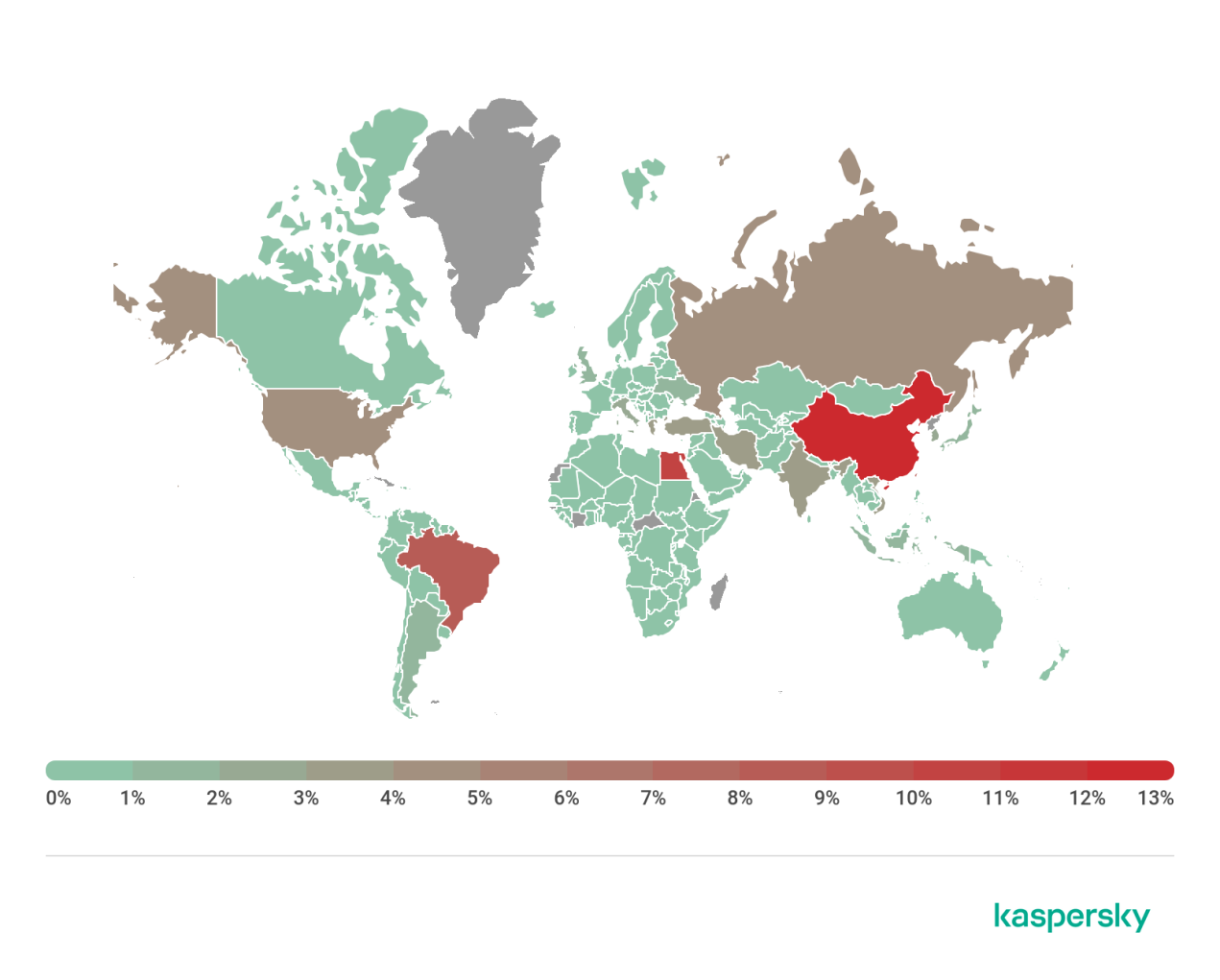

2019年Q3,移动银行威胁的地理分布

受攻击用户比例最高的国家(TOP 10)

|

国家* |

%** |

|

|

1 |

俄罗斯 |

0.30 |

|

2 |

南非 |

0.20 |

|

3 |

科威特 |

0.18 |

|

4 |

塔吉克斯坦 |

0.13 |

|

5 |

西班牙 |

0.12 |

|

6 |

印度尼西亚 |

0.12 |

|

7 |

中国 |

0.11 |

|

8 |

新加坡 |

0.11 |

|

9 |

亚美尼亚 |

0.10 |

|

10 |

乌兹别克斯坦 |

0.10 |

*该排名不包含卡巴斯基移动用户少于10000的国家

**该国家卡巴斯基移动用户中受银行木马攻击的比例

在第三季度,俄罗斯上升到第一名(0.30%),这影响了全球银行木马的整体格局。俄罗斯用户最常遇到的是Trojan-Banker.AndroidOS.Svpeng.ak(占移动银行威胁的17.32%)。该木马同时自己也跻身于全球TOP 10之列;差不多情况的还有Trojan-Banker.AndroidOS.Asacub.snt(11.86%)和Trojan-Banker.AndroidOS.Svpeng.q(9.20%)。

南非跌至第二位(0.20%),该国家传播最广泛的威胁连续第二季度是Trojan-Banker.AndroidOS.Agent.dx(占所有移动金融威胁的89.80%)。

铜牌获得者是科威特(0.21%),和南非一样,它最常见的威胁是Trojan-Banker.AndroidOS.Agent.dx(75%)。

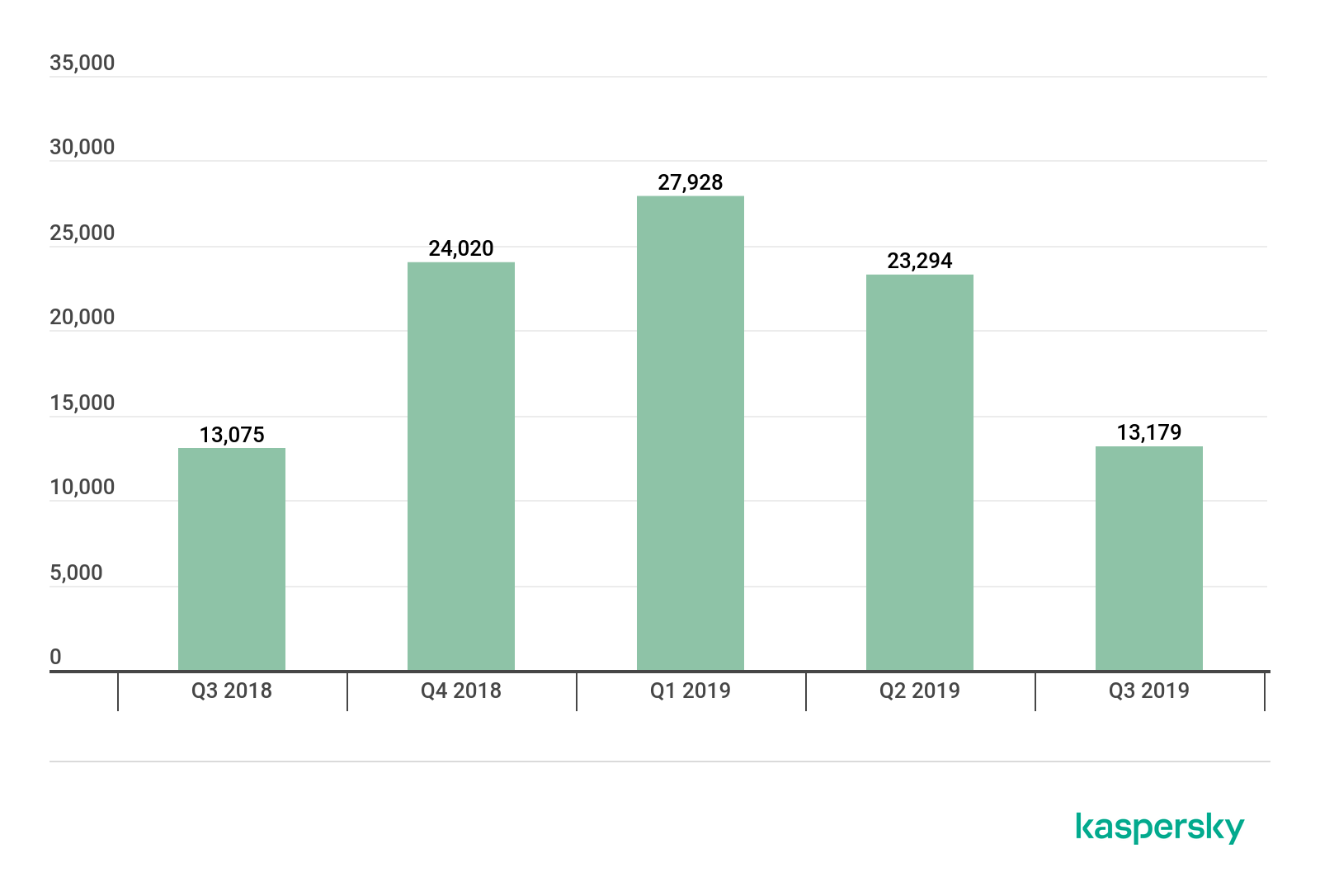

移动勒索软件

在2019年第三季度,卡巴斯基检测到13,179个移动勒索软件安装包-比上一季度减少了10,115个。Q2也出现了类似的下降,这一趋势导致自今年年初以来,移动勒索软件的数量几乎减少了三分之二。正如我们观测到的,其原因是Asacub木马活动的减少。

2018年Q3 - 2019年Q3,移动勒索软件安装包的数量

移动勒索软件Top10

|

Verdict(病毒特征) |

%* |

|

|

1 |

Trojan-Ransom.AndroidOS.Svpeng.aj |

40.97 |

|

2 |

Trojan-Ransom.AndroidOS.Small.as |

8.82 |

|

3 |

Trojan-Ransom.AndroidOS.Svpeng.ah |

5.79 |

|

4 |

Trojan-Ransom.AndroidOS.Rkor.i |

5.20 |

|

5 |

Trojan-Ransom.AndroidOS.Rkor.h |

4.78 |

|

6 |

Trojan-Ransom.AndroidOS.Small.o |

3.60 |

|

7 |

Trojan-Ransom.AndroidOS.Svpeng.ai |

2.93 |

|

8 |

Trojan-Ransom.AndroidOS.Small.ce |

2.93 |

|

9 |

Trojan-Ransom.AndroidOS.Fusob.h |

2.72 |

|

10 |

Trojan-Ransom.AndroidOS.Small.cj |

2.66 |

*卡巴斯基移动用户中受此勒索软件攻击的比例

在2019年第三季度,Trojan-Ransom.AndroidOS.Svpeng家族的成员继续保持在领先地位。与上一季度一样,Svpeng.aj(40.97%)排名第一,Svpeng.ah(5.79%)位居第三。

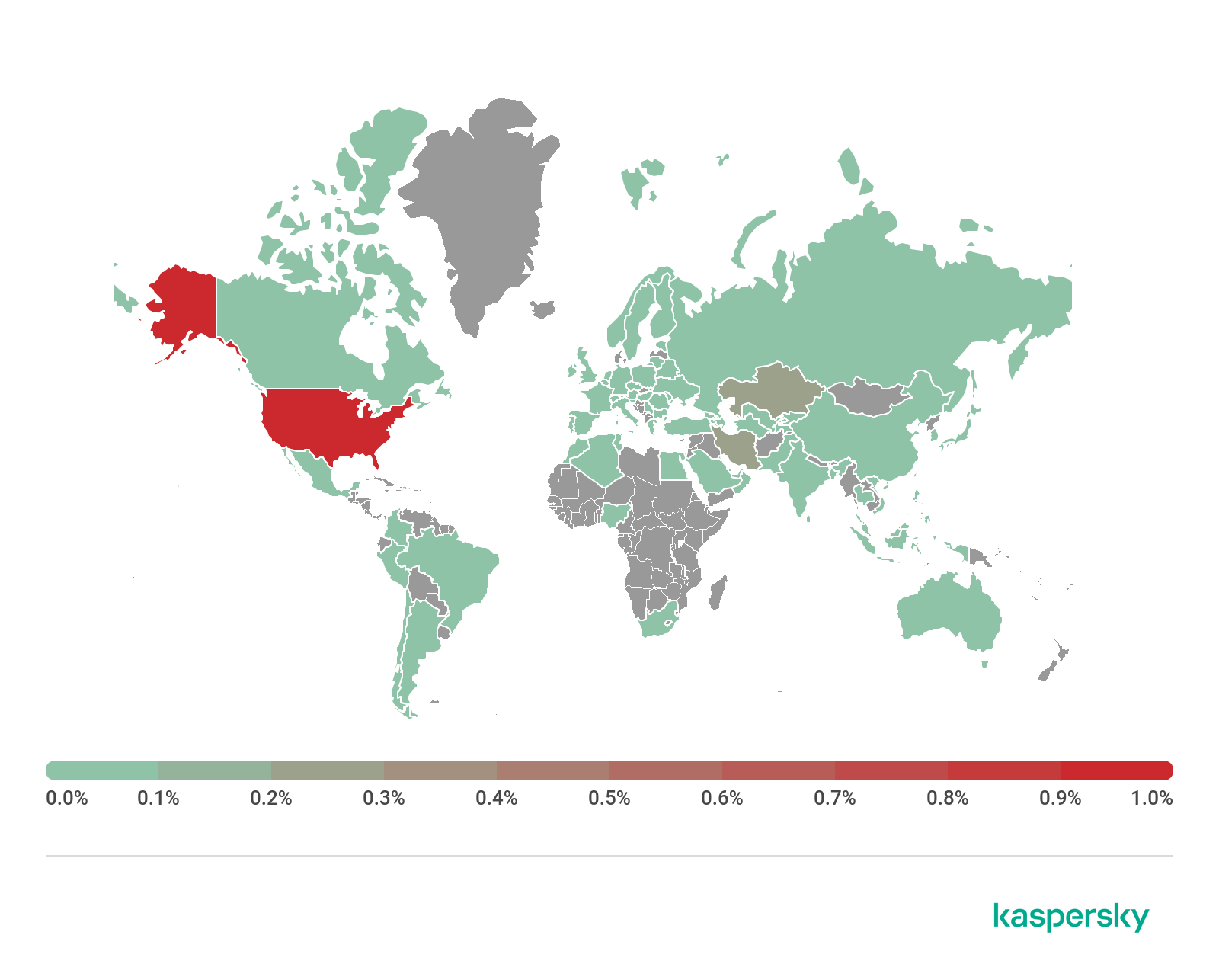

2019年Q3,移动勒索软件的地理分布

受攻击用户比例最高的国家(TOP 10)

|

国家* |

%** |

|

|

1 |

美国 |

1.12 |

|

2 |

伊朗 |

0.25 |

|

3 |

哈萨克斯坦 |

0.25 |

|

4 |

阿曼 |

0.09 |

|

5 |

卡塔尔 |

0.08 |

|

6 |

沙特阿拉伯 |

0.06 |

|

7 |

墨西哥 |

0.05 |

|

8 |

巴基斯坦 |

0.05 |

|

9 |

科威特 |

0.04 |

|

10 |

印度尼西亚 |

0.04 |

*该排名不包含卡巴斯基移动用户少于10000的国家

**该国家卡巴斯基移动用户中受移动勒索软件攻击的比例

与上一季度相比,受移动勒索软件攻击的用户比例较高的国家Top3分别是美国(1.12%)、伊朗(0.25%)和哈萨克斯坦(0.25%)。

三、macOS威胁趋势

Q3是新威胁的一个平静时期,只有一个例外是投资APP Stockfolio的一个修改版本(包含了加密的反向shell后门)。

macOS威胁Top 20

|

Verdict(病毒特征) |

%* |

|

|

1 |

Trojan-Downloader.OSX.Shlayer.a |

22.71 |

|

2 |

AdWare.OSX.Pirrit.j |

14.43 |

|

3 |

AdWare.OSX.Pirrit.s |

11.73 |

|

4 |

AdWare.OSX.Pirrit.p |

10.43 |

|

5 |

AdWare.OSX.Pirrit.o |

9.71 |

|

6 |

AdWare.OSX.Bnodlero.t |

8.40 |

|

7 |

AdWare.OSX.Spc.a |

7.32 |

|

8 |

AdWare.OSX.Cimpli.d |

6.92 |

|

9 |

AdWare.OSX.MacSearch.a |

4.88 |

|

10 |

Adware.OSX.Agent.d |

4.71 |

|

11 |

AdWare.OSX.Ketin.c |

4.63 |

|

12 |

AdWare.OSX.Ketin.b |

4.10 |

|

13 |

Downloader.OSX.InstallCore.ab |

4.01 |

|

14 |

AdWare.OSX.Cimpli.e |

3.86 |

|

15 |

AdWare.OSX.Bnodlero.q |

3.78 |

|

16 |

AdWare.OSX.Cimpli.f |

3.76 |

|

17 |

AdWare.OSX.Bnodlero.x |

3.49 |

|

18 |

AdWare.OSX.Mcp.a |

3.26 |

|

19 |

AdWare.OSX.MacSearch.d |

3.18 |

|

20 |

AdWare.OSX.Amc.a |

3.15 |

*受攻击用户占卡巴斯基macOS用户的比例

与上个季度一样,广告软件Trojan Shlayer是macOS的最大威胁。该恶意软件反过来下载了Pirrit家族的广告软件,使其成员在下面的排名中排在第二至第五名。

地理分布

|

国家* |

%** |

|

|

1 |

法国 |

6.95 |

|

2 |

印度 |

6.24 |

|

3 |

西班牙 |

5.61 |

|

4 |

意大利 |

5.29 |

|

5 |

美国 |

4.84 |

|

6 |

俄罗斯 |

4.79 |

|

7 |

巴西 |

4.75 |

|

8 |

墨西哥 |

4.68 |

|

9 |

加拿大 |

4.46 |

|

10 |

澳大利亚 |

4.27 |

*该排名不包含卡巴斯基macOS用户少于10000的国家

**该国家卡巴斯基macOS用户中受攻击的比例

受攻击用户的地理分布发生了一些细微变化:印度以6.24%的受攻击用户夺得银牌,而西班牙以5.61%排名第三。法国(6.95%)保持在第一。

四、物联网威胁趋势

IoT威胁统计

在第三季度,卡巴斯基Telnet蜜罐检测到的攻击IP数量持续下降。如果说Q2 Telnet攻击的份额还显著高于SSH,那么在Q3二者的数字几乎相等。

|

|

|

|

SSH |

48.17% |

|

Telnet |

51.83% |

2019年Q3,攻击IP数量的服务类型分布

至于会话数方面,Q3基于Telnet的访问要更频繁。

|

|

|

|

SSH |

40.81% |

|

Telnet |

59.19% |

2019年Q3,连接到卡巴斯基蜜罐的会话分布

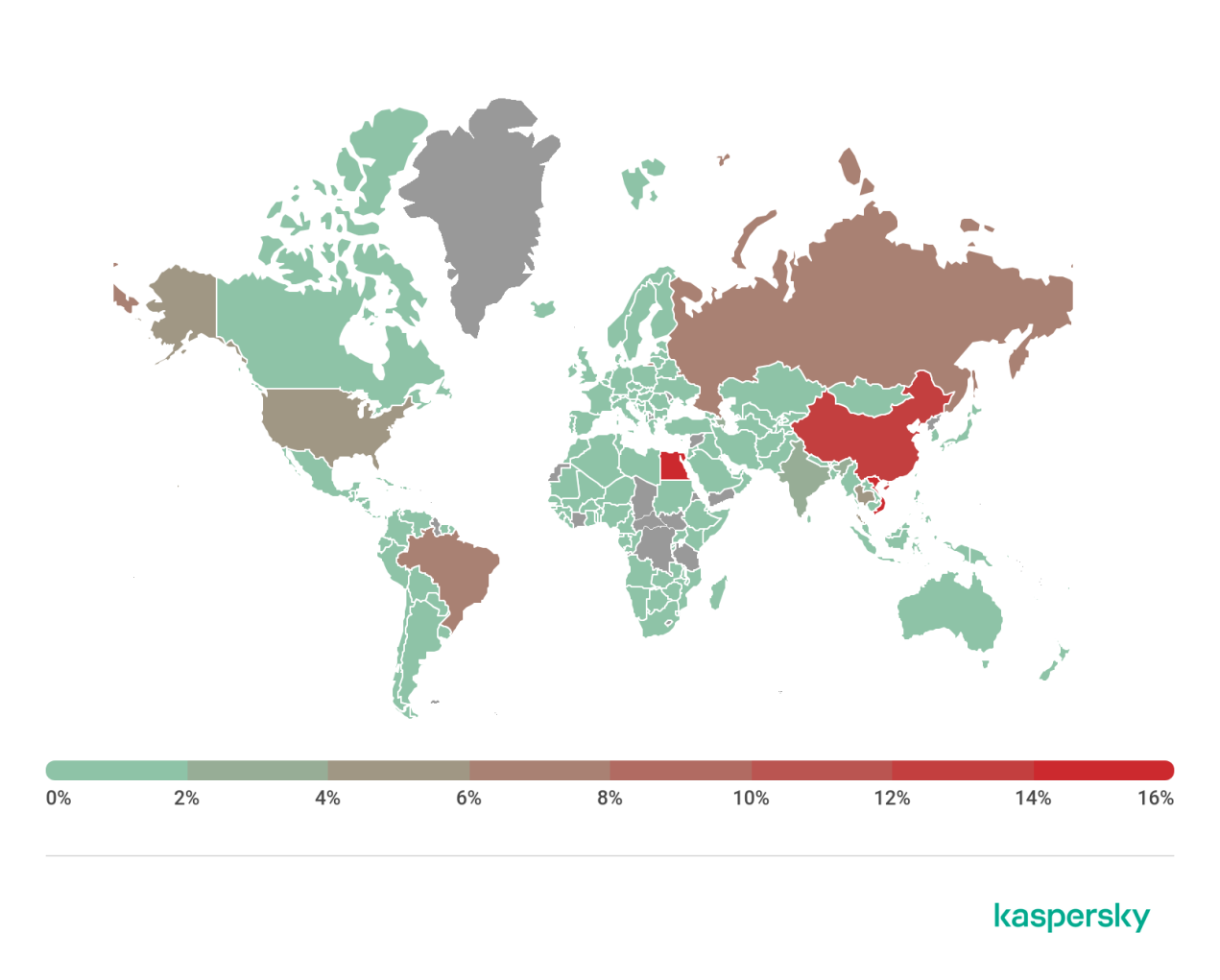

基于Telnet的攻击

2019年Q3,针对卡巴斯基Telnet蜜罐的攻击IP地理分布

Telnet攻击源国家/地区Top10

|

国家 |

%* |

|

|

1 |

中国 |

13.78 |

|

2 |

埃及 |

10.89 |

|

3 |

巴西 |

8.56 |

|

4 |

中国台湾 |

8.33 |

|

5 |

美国 |

4.71 |

|

6 |

俄罗斯 |

4.35 |

|

7 |

土耳其 |

3.47 |

|

8 |

越南 |

3.44 |

|

9 |

希腊 |

3.43 |

|

10 |

印度 |

3.41 |

上一季度的前三名埃及(10.89%)、中国(13.78%)和巴西(8.56%)再次排名前三,唯一的变化是中国这次排在首位。

基于Telnet的攻击最常下载的是臭名昭著的Mirai家族成员。

Telnet攻击中下载的IoT恶意软件Top10

|

Verdict(病毒特征) |

%* |

|

|

1 |

Backdoor.Linux.Mirai.b |

38.08 |

|

2 |

Trojan-Downloader.Linux.NyaDrop.b |

27.46 |

|

3 |

Backdoor.Linux.Mirai.ba |

16.52 |

|

4 |

Backdoor.Linux.Gafgyt.bj |

2.76 |

|

5 |

Backdoor.Linux.Mirai.au |

2.21 |

|

6 |

Backdoor.Linux.Mirai.c |

2.02 |

|

7 |

Backdoor.Linux.Mirai.h |

1.81 |

|

8 |

Backdoor.Linux.Mirai.ad |

1.66 |

|

9 |

Backdoor.Linux.Gafgyt.az |

0.86 |

|

10 |

Backdoor.Linux.Mirai.a |

0.80 |

*Telnet攻击中下载的恶意软件所占比例

基于SSH的攻击

2019年Q3,针对卡巴斯基SSH蜜罐的攻击IP地理分布

SSH攻击源国家/地区Top10

|

国家 |

%* |

|

|

1 |

埃及 |

17.06 |

|

2 |

越南 |

16.98 |

|

3 |

中国 |

13.81 |

|

4 |

巴西 |

7.37 |

|

5 |

俄罗斯 |

6.71 |

|

6 |

泰国 |

4.53 |

|

7 |

美国 |

4.13 |

|

8 |

阿塞拜疆 |

3.99 |

|

9 |

印度 |

2.55 |

|

10 |

法国 |

1.53 |

在2019年第三季度,使用SSH协议针对卡巴斯基蜜罐攻击最多的国家/地区是埃及(17.06%)。越南(16.98%)和中国(13.81%)分别排在第二和第三。

五、金融威胁趋势

金融威胁统计

在2019年第三季度,卡巴斯基安全解决方案在197,559(19.7万)用户的计算机上阻止了针对银行账户的恶意软件攻击。

2019年Q3,受金融威胁攻击的用户数量

地理分布

为了评估和比较全球范围内银行木马和ATM/POS恶意软件的感染风险,卡巴斯基针对不同国家/地区分别计算了报告期间用户面临威胁的比例。

2019年Q3,银行恶意软件攻击的地理分布

受攻击用户比例最高的国家(Top10)

|

国家* |

%** |

|

|

1 |

白俄罗斯 |

2.9 |

|

2 |

乌兹别克斯坦 |

2.1 |

|

3 |

韩国 |

1.9 |

|

4 |

委内瑞拉 |

1.8 |

|

5 |

塔吉克斯坦 |

1.4 |

|

6 |

阿富汗 |

1.3 |

|

7 |

中国 |

1.2 |

|

8 |

叙利亚 |

1.2 |

|

9 |

也门 |

1.2 |

|

10 |

苏丹 |

1.1 |

*该排名不包含卡巴斯基用户少于10000的国家

**该国家卡巴斯基用户中受银行木马攻击的比例

银行恶意软件家族Top10

|

名称 |

Verdict(病毒特征)s |

%* |

|

|

|

1 |

Zbot |

Trojan.Win32.Zbot |

26.7 |

|

|

2 |

Emotet |

Backdoor.Win32.Emotet |

23.9 |

|

|

3 |

RTM |

Trojan-Banker.Win32.RTM |

19.3 |

|

|

4 |

Nimnul |

Vir美国.Win32.Nimnul |

6.6 |

|

|

5 |

Trickster |

Trojan.Win32.Trickster |

5.8 |

|

|

6 |

CliptoShuffler |

Trojan-Banker.Win32.CliptoShuffler |

5.4 |

|

|

7 |

Nymaim |

Trojan.Win32.Nymaim |

3.6 |

|

|

8 |

SpyEye |

Trojan-Spy.Win32.SpyEye |

3.4 |

|

|

9 |

Danabot |

Trojan-Banker.Win32.Danabot |

3.3 |

|

|

10 |

Neurevt |

Trojan.Win32.Neurevt |

1.8 |

**受此恶意软件攻击的用户占所有受金融恶意软件攻击的用户中的比例

第三季度的Top3成员与上一季度相同,但顺序有所变化:RTM家族(19.3%)减少了将近13个百分点,从第一名下降到第三名,也使得另两者 - Zbot(26.7%)和Emotet (23.9%) - 的排名相应攀升。上一季度中Emotet服务器的攻击活动有所下降,但在这一季度又回到了正常水平(其份额增长了15个百分点以上)。

第四和第五名没有变化 – 仍然由Nimnul(6.6%)和Trickster(5.8%)占据。它们的份额出现了轻微的增长,不到1个百分点。在Top10的新面孔中,值得关注的是银行木马CliptoShuffler(5.4%),它直接排在了第六名。

六、勒索软件

季度亮点

针对政府机构和医疗、教育以及能源部门的勒索软件攻击数量持续增长。在上一季度卡巴斯基就观察到这一趋势。

一种针对NAS设备的新型攻击正在越来越普及。攻击模式为批量扫描IP地址,搜寻可通过互联网访问的NAS设备。通常情况下,NAS只有Web界面可以从外部访问,并且受到身份验证页面的保护;但很多设备在固件上存在漏洞,使得犯罪分子可以利用漏洞安装木马,然后加密设备上的所有数据。这种攻击危害很大,因为NAS设备通常用作可靠的数据备份,其感染率很低。

Wipers(数据擦除器或刮水器) 也已成为更常见的攻击工具。像勒索软件一样,该类程序会重命名文件并提出赎金要求。但这些程序会不可逆地破坏文件内容(替换为0或随机的字节),即使受害者支付赎金,也无法恢复原始文件。

FBI发布了针对勒索软件GandCrab(Trojan-Ransom.Win32.GandCrypt)版本4和5的解密密钥。解密器已添加到最新的RakhniDecryptor版本中。

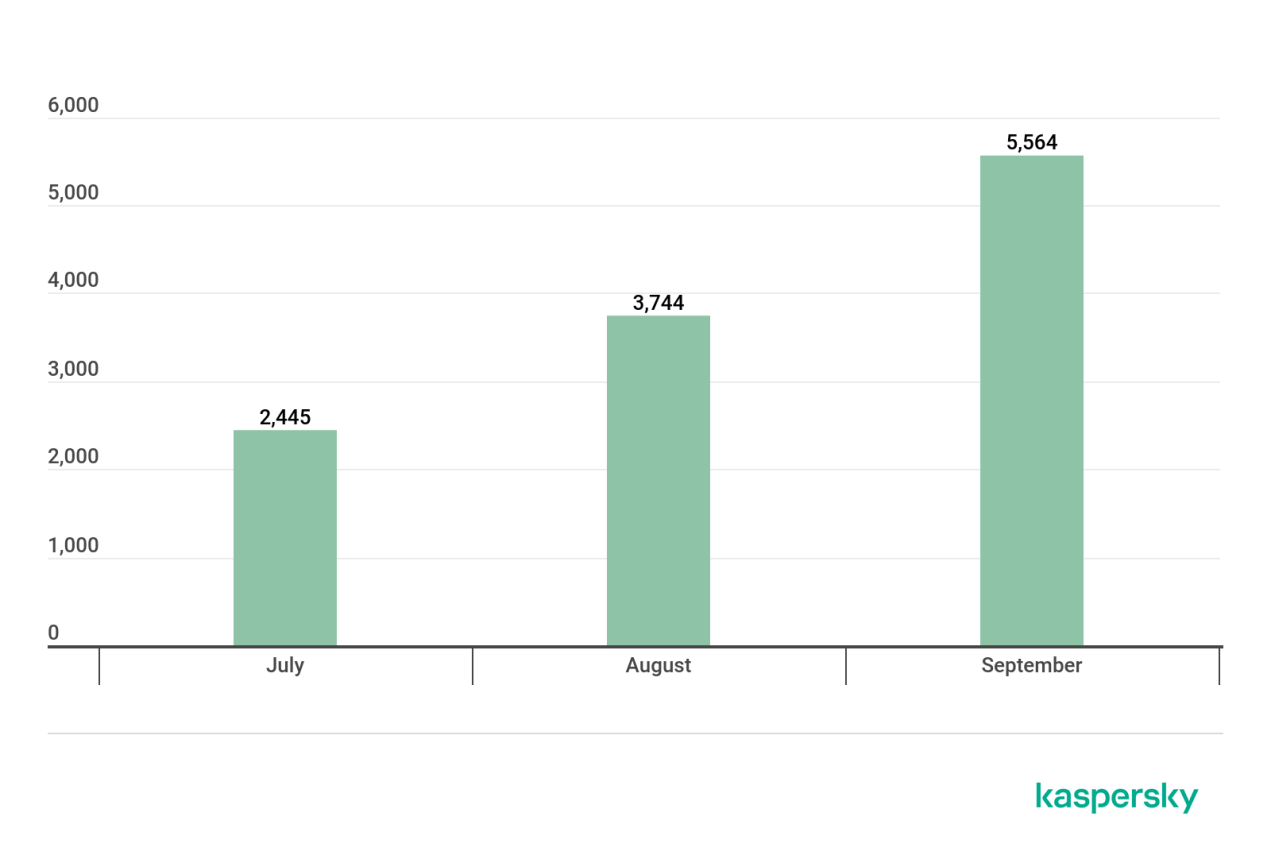

新变种的数量

在2019年第三季度,卡巴斯基发现了三个新的勒索软件家族,并且发现了13,138个勒索软件新变种。

2018年Q3 - 2019年Q3,勒索软件新变种的数量

受攻击用户数量

在2019年第三季度,卡巴斯基安全产品帮助229643(22.9万)个KSN用户阻止了勒索软件攻击。

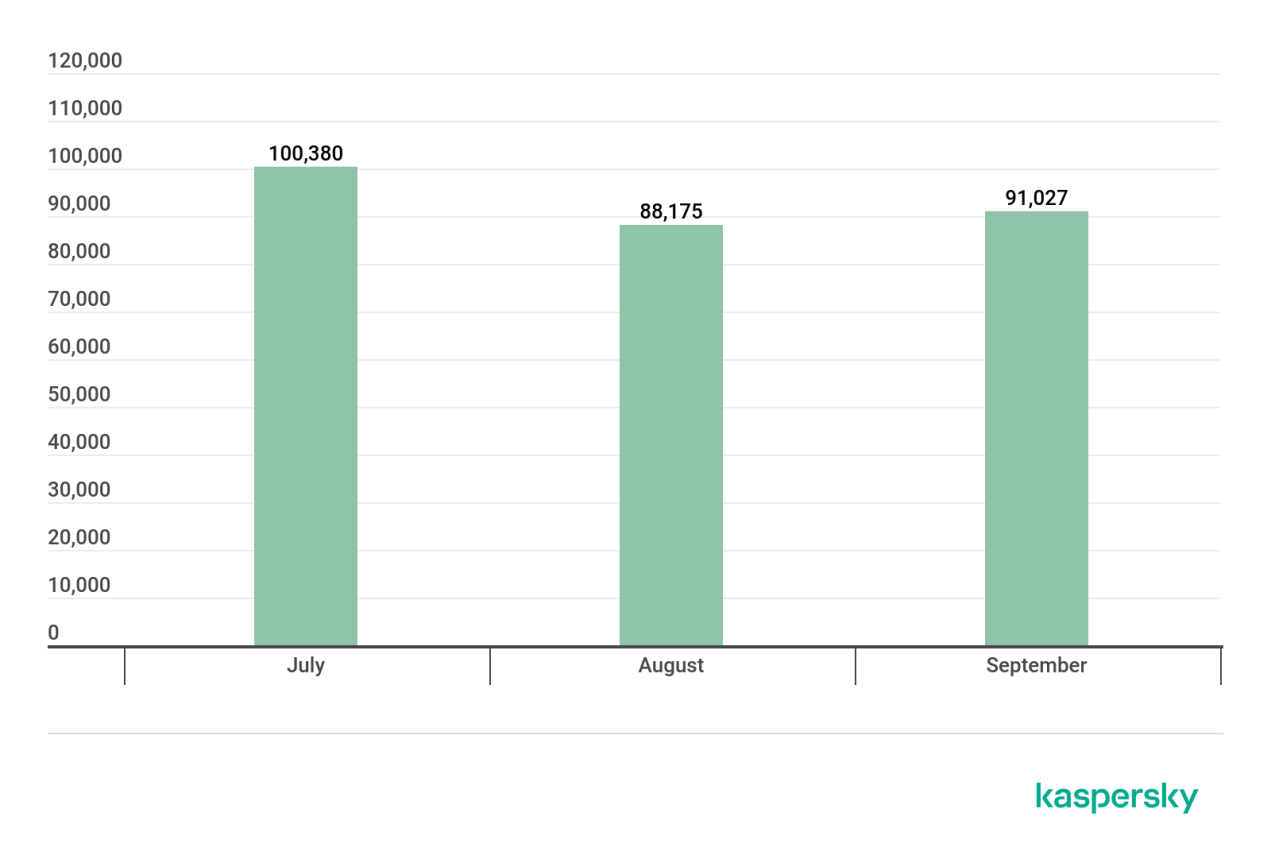

2019年Q3,受勒索软件攻击的用户数量

7月份受攻击用户数量最多,为100,380(约10万),比6月增长了近2万。但此后该数字急剧下降,差不多为9万。

地理分布

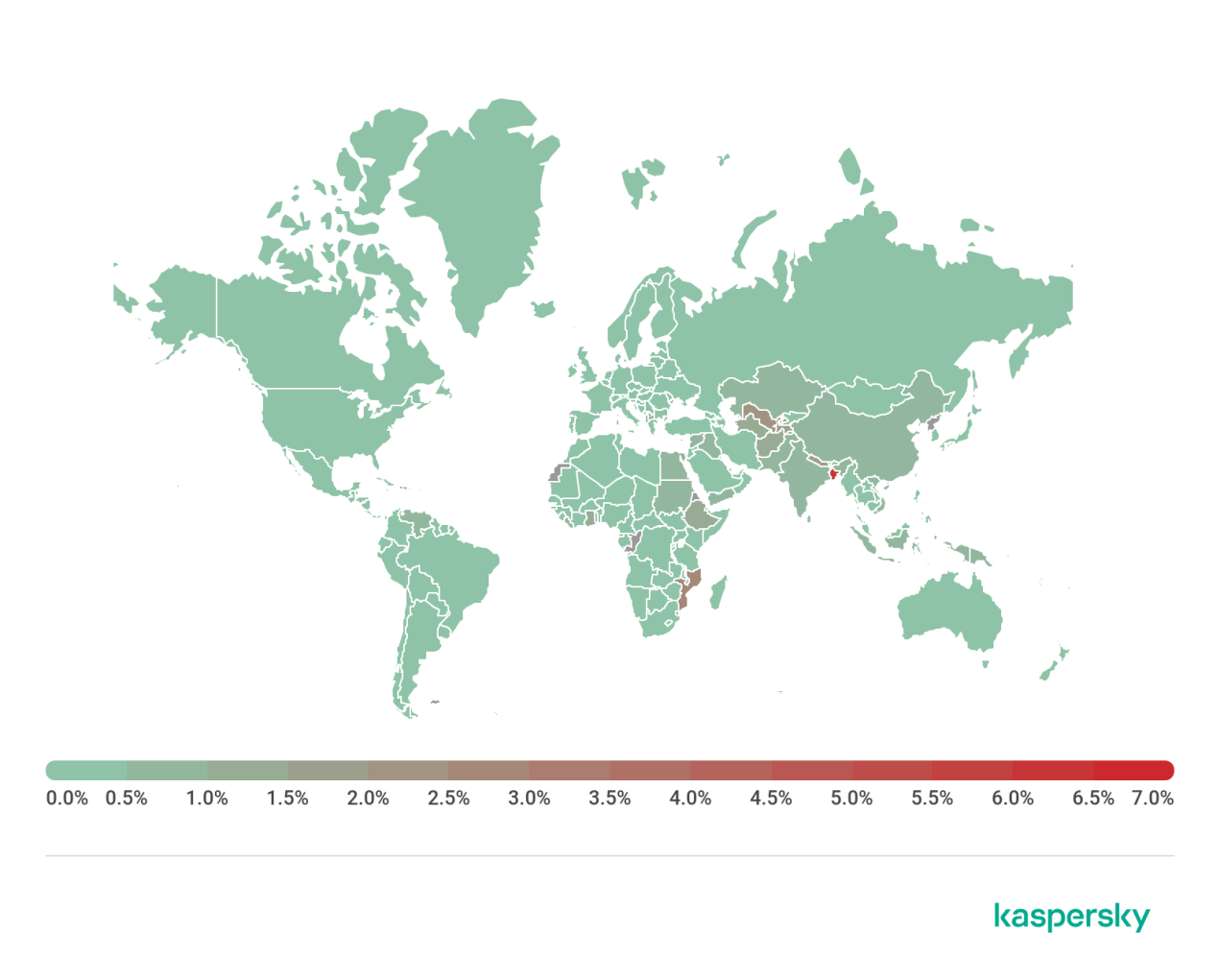

2019年Q3,勒索软件攻击的地理分布

受攻击用户比例最高的国家(Top10)

|

国家* |

% ** |

|

|

1 |

孟加拉国 |

6.39 |

|

2 |

莫桑比克 |

2.96 |

|

3 |

乌兹别克斯坦 |

2.26 |

|

4 |

尼泊尔 |

1.71 |

|

5 |

埃塞俄比亚 |

1.29 |

|

6 |

加纳 |

1.19 |

|

7 |

阿富汗 |

1.12 |

|

8 |

埃及 |

0.83 |

|

9 |

巴勒斯坦 |

0.80 |

|

10 |

越南 |

0.79 |

*该排名不包含卡巴斯基用户少于50000的国家

**该国家卡巴斯基用户中受勒索软件攻击的比例

勒索软件家族Top10

|

名称 |

Verdict(病毒特征)s |

% * |

|

||

|

1 |

WannaCry |

Trojan-Ransom.Win32.Wanna |

20.96 |

||

|

2 |

(generic Verdict) |

Trojan-Ransom.Win32.Phny |

20.01 |

||

|

3 |

GandCrab |

Trojan-Ransom.Win32.GandCrypt |

8.58 |

||

|

4 |

(generic Verdict) |

Trojan-Ransom.Win32.Gen |

8.36 |

||

|

5 |

(generic Verdict) |

Trojan-Ransom.Win32.Encoder |

6.56 |

||

|

6 |

(generic Verdict) |

Trojan-Ransom.Win32.Crypren |

5.08 |

||

|

7 |

Stop |

Trojan-Ransom.Win32.Stop |

4.63 |

||

|

8 |

Rakhni |

Trojan-Ransom.Win32.Rakhni |

3.97 |

||

|

9 |

(generic Verdict) |

Trojan-Ransom.Win32.Crypmod |

2.77 |

||

|

10 |

PolyRansom/VirLock |

Virus.Win32.PolyRansom |

2.50 |

||

* 受特定勒索软件家族攻击的用户占所有受勒索软件攻击的用户中的比例

七、恶意矿工

新变种的数量

在2019年第三季度,卡巴斯基安全解决方案检测到11753个恶意矿工新变种。

2019年Q3,恶意矿工新变种的数量

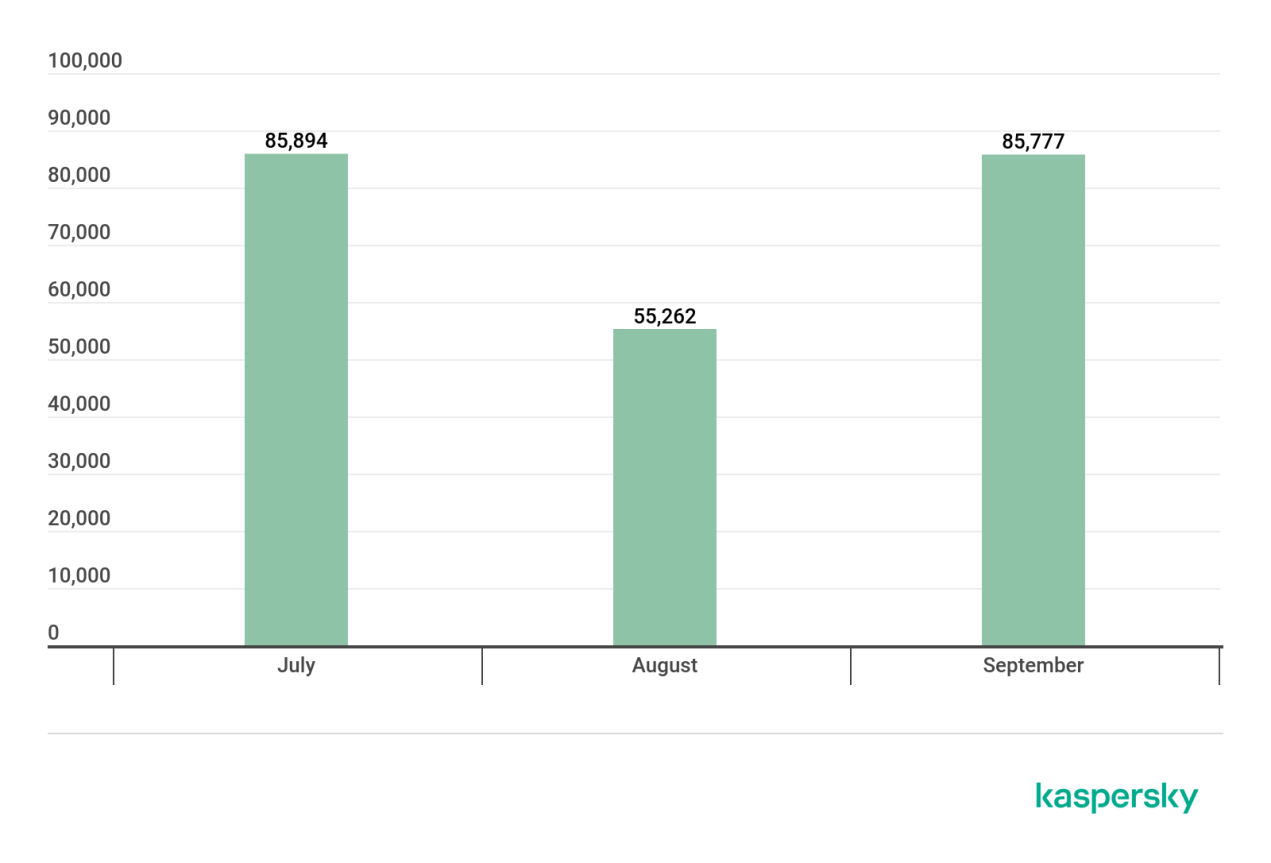

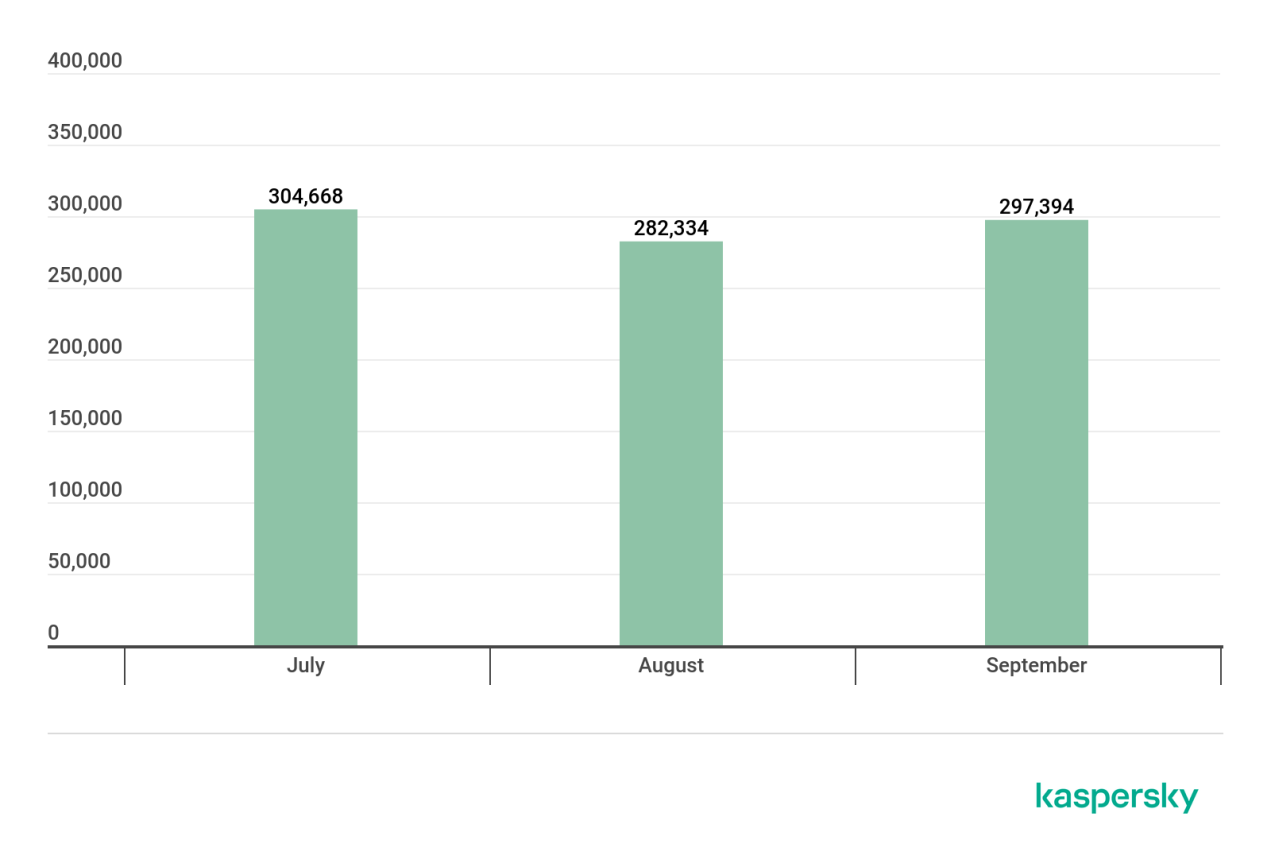

受攻击用户数量

在第三季度,卡巴斯基共在全球639,496(63.9万)个用户的计算机上检测到恶意挖矿攻击。

2019年Q3,受恶意矿工攻击的用户数量

第三季度受恶意矿工攻击的用户数量继续下降,八月份降至282,334(28万),在9月份又有所回升,达297,394(29.7万),接近了7月份的数字。

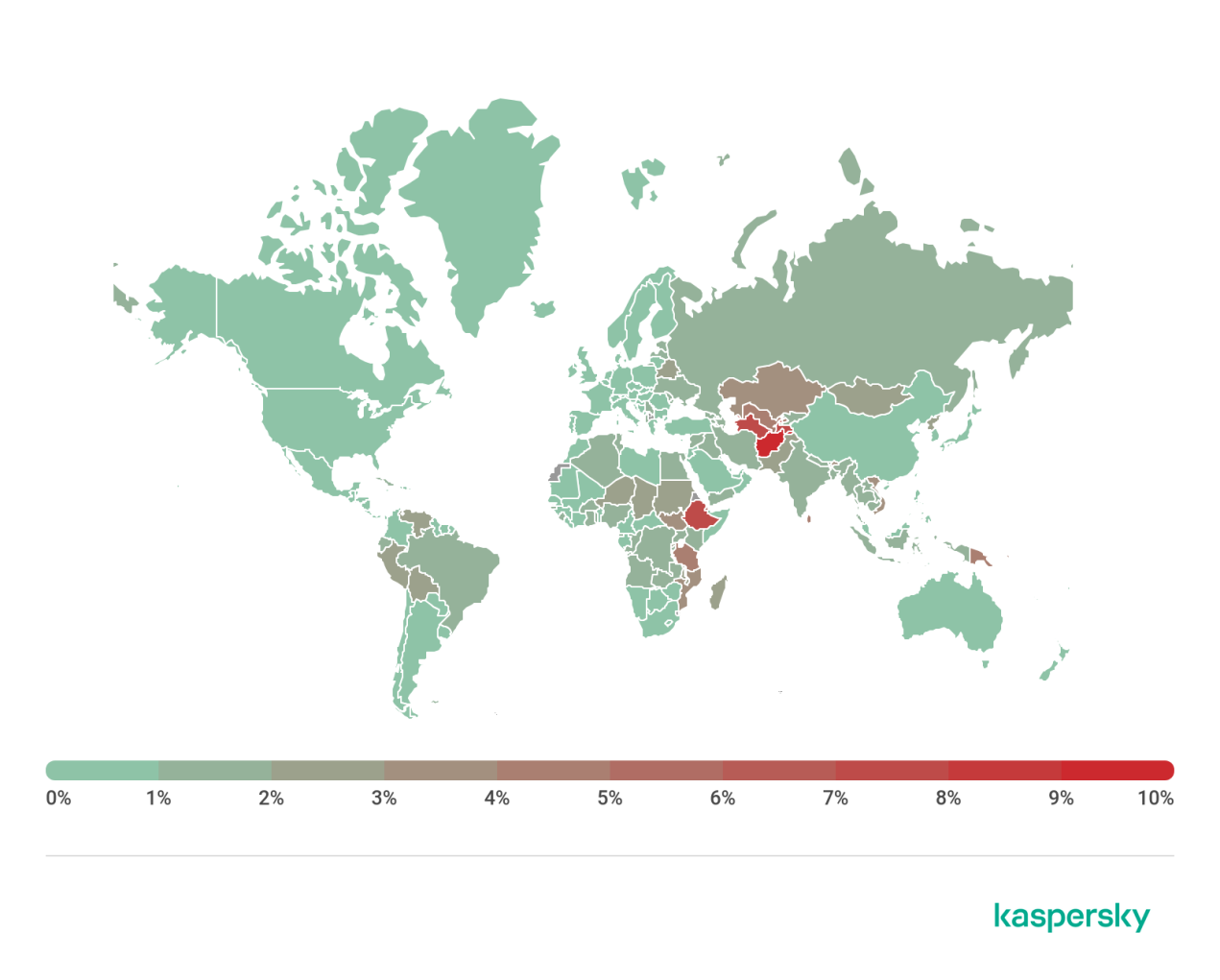

地理分布

2019年Q3,恶意矿工攻击的地理分布

受攻击用户比例最高的国家(Top10)

|

国家* |

% ** |

|

|

1 |

阿富汗 |

9.42 |

|

2 |

埃塞俄比亚 |

7.29 |

|

3 |

乌兹别克斯坦 |

4.99 |

|

4 |

斯里兰卡 |

4.62 |

|

5 |

坦桑尼亚 |

4.35 |

|

6 |

越南 |

3.72 |

|

7 |

哈萨克斯坦 |

3.66 |

|

8 |

莫桑比克 |

3.44 |

|

9 |

卢旺达 |

2.55 |

|

10 |

玻利维亚 |

2.43 |

*该排名不包含卡巴斯基用户少于50000的国家

**该国家卡巴斯基用户中受恶意矿工攻击的比例

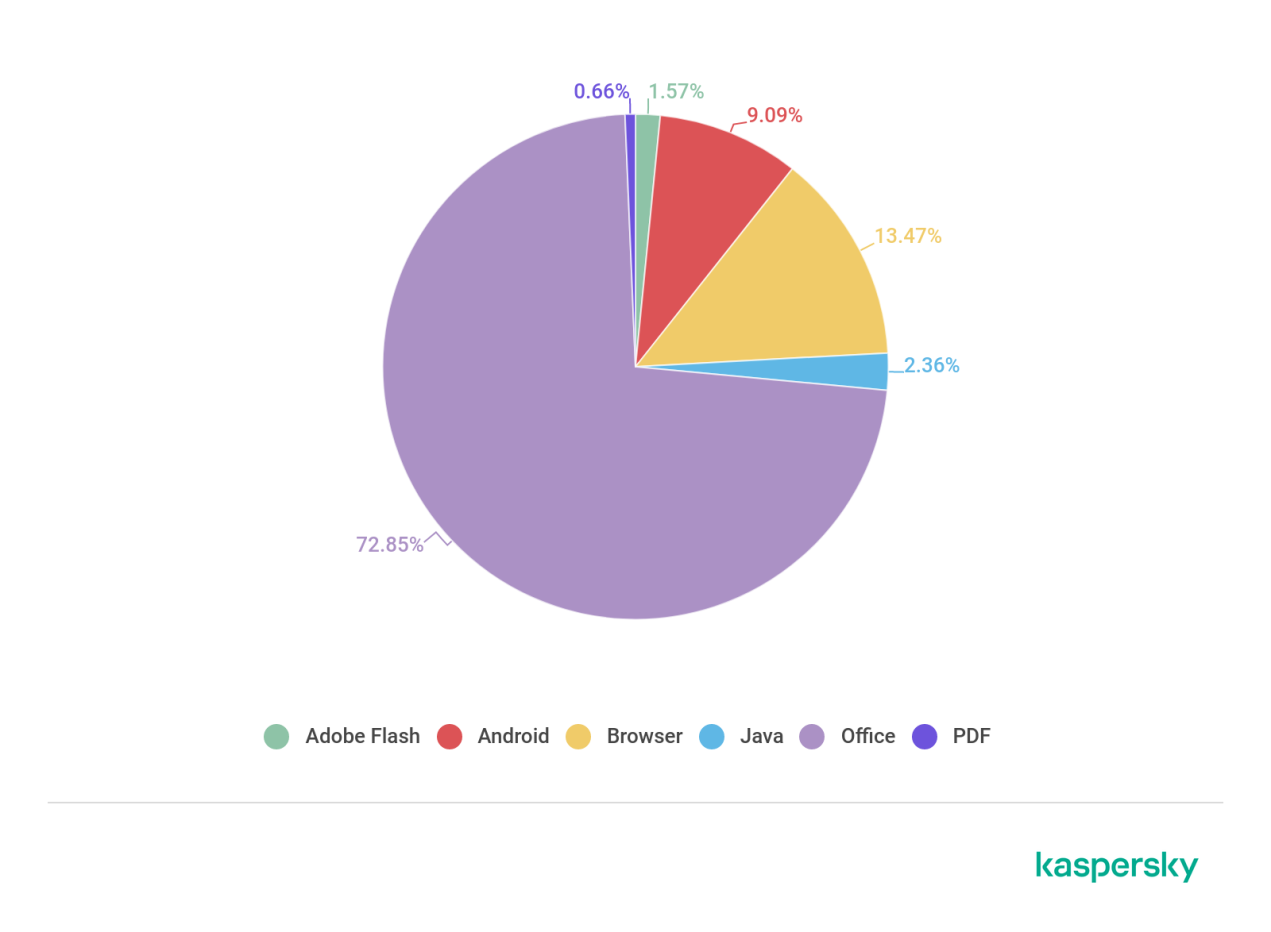

八、犯罪分子重点关注的软件平台

和以前一样,在犯罪分子使用的漏洞利用的统计数据中,很大一部分份额属于微软Office套件中的漏洞(占73%)。类似于上一季度,最常见的漏洞是Office公式编辑器中的栈溢出漏洞(CVE-2017-11882和CVE-2018-0802)。其它Office漏洞还包括CVE-2017-8570,CVE-2017-8759和CVE-2017-0199。

现代浏览器是复杂的软件产品,这意味着不断有新的漏洞被发现和用于攻击(占13%)。最常见的目标是微软IE浏览器,其漏洞常在野外被利用。本季度新发现的一个0day是CVE-2019-1367,该漏洞可导致内存损坏并允许在目标系统上远程执行代码。该漏洞十分严重,以致于微软为它发布了计划外更新。谷歌Chrome在本季度也未能逃过,它也在更新中修复了多个关键漏洞(CVE-2019-13685、CVE-2019-13686、CVE-2019-13687和CVE-2019-13688),其中一些漏洞允许攻击者绕过浏览器的沙箱保护在系统中执行任意代码。

大多数系统提权漏洞来自于不同的系统服务和流行应用。提权漏洞的作用很特殊,因为它们常被恶意软件利用来获得持久性。本季度值得提及的漏洞包括CVE-2019-14743和CVE-2019-15315,它们使得装有流行游戏客户端Steam的系统易受攻击。微软Windows文本服务框架中的漏洞同样值得警示。该漏洞允许进程以SYSTEM权限运行,并且允许更改其它进程的内存和执行任意代码。为了演示该漏洞,谷歌研究人员专门创建了一个工具(CtfTool)。

2019年Q3,犯罪分子使用的漏洞利用软件平台分布

网络攻击仍然很普遍。与以前一样,本季度卡巴斯基观察到大量利用SMB漏洞的攻击尝试。这表明在部署了EternalBlue、EternalRomance等漏洞利用的攻击中,许多没有及时更新和未受保护的系统仍然面临很高的感染风险。据称大多数恶意流量都是针对流行网络服务和服务器凭据的暴力破解攻击,例如RDP服务和SQL Server服务器。RDP还面临DejaBlue漏洞的攻击(包括CVE-2019-1181,CVE-2019-1182,CVE-2019-1222,CVE-2019-1223,CVE-2019-1224,CVE-2019-1225,CVE-2019-1226)。与以前发现的CVE-2019-0708不同,这些漏洞不仅影响旧版本的操作系统,还影响了新版本的操作系统(例如Win 10)。与CVE-2019-0708一样,一些DejaBlue漏洞无需身份验证并且攻击对用户不可见。因此,为操作系统和防病毒产品及时安装更新对降低感染风险至关重要。

利用网络资源的攻击

网络攻击来源国家排名(Top10)

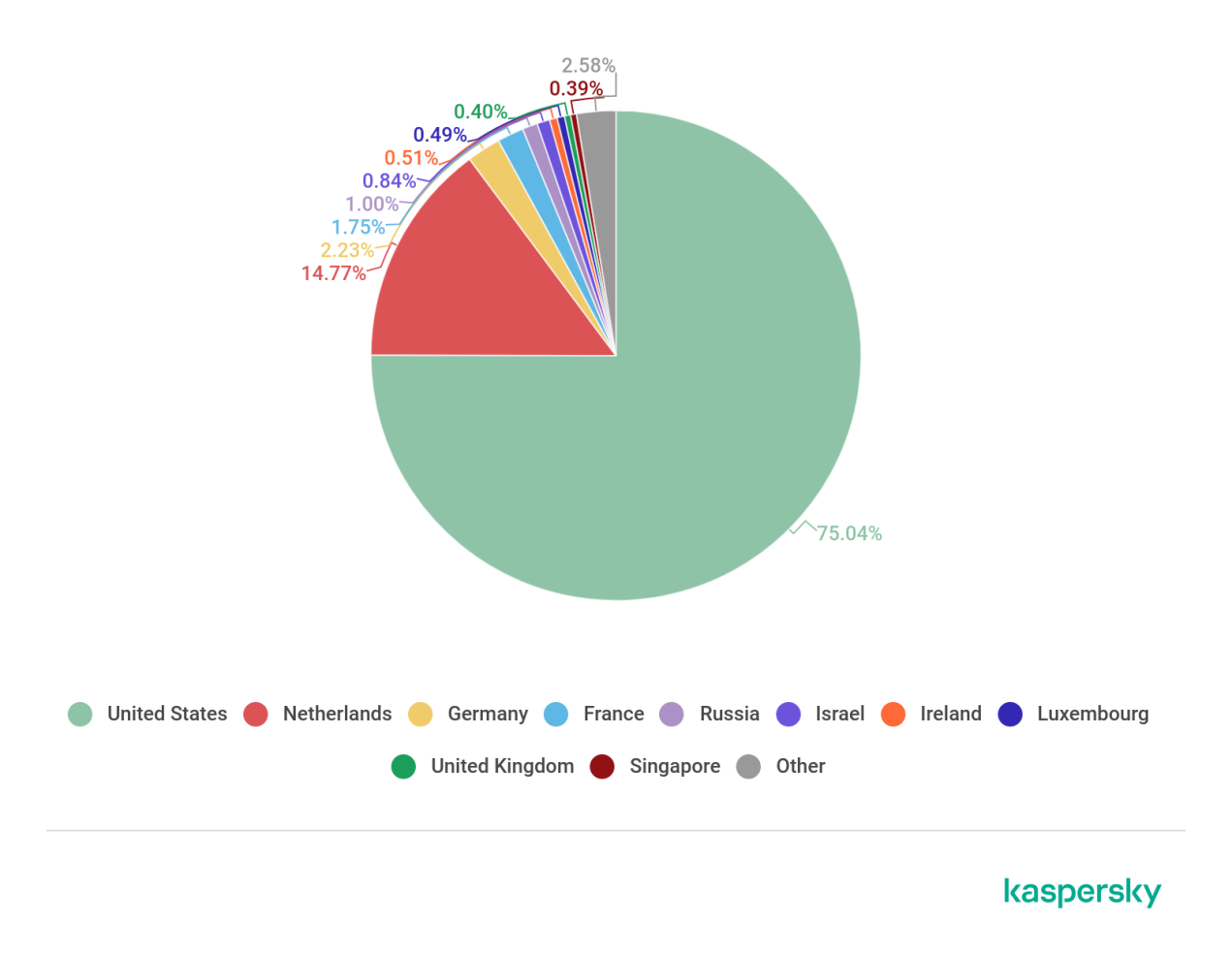

在2019年第三季度,卡巴斯基安全解决方案阻止了来自全球203个国家/地区的在线资源发起的989,432,403(9.9亿)次攻击。Web反病毒组件检测到560,025,316(5.6亿)个不同的恶意URL。

2019年Q3,网络攻击来源国家的分布

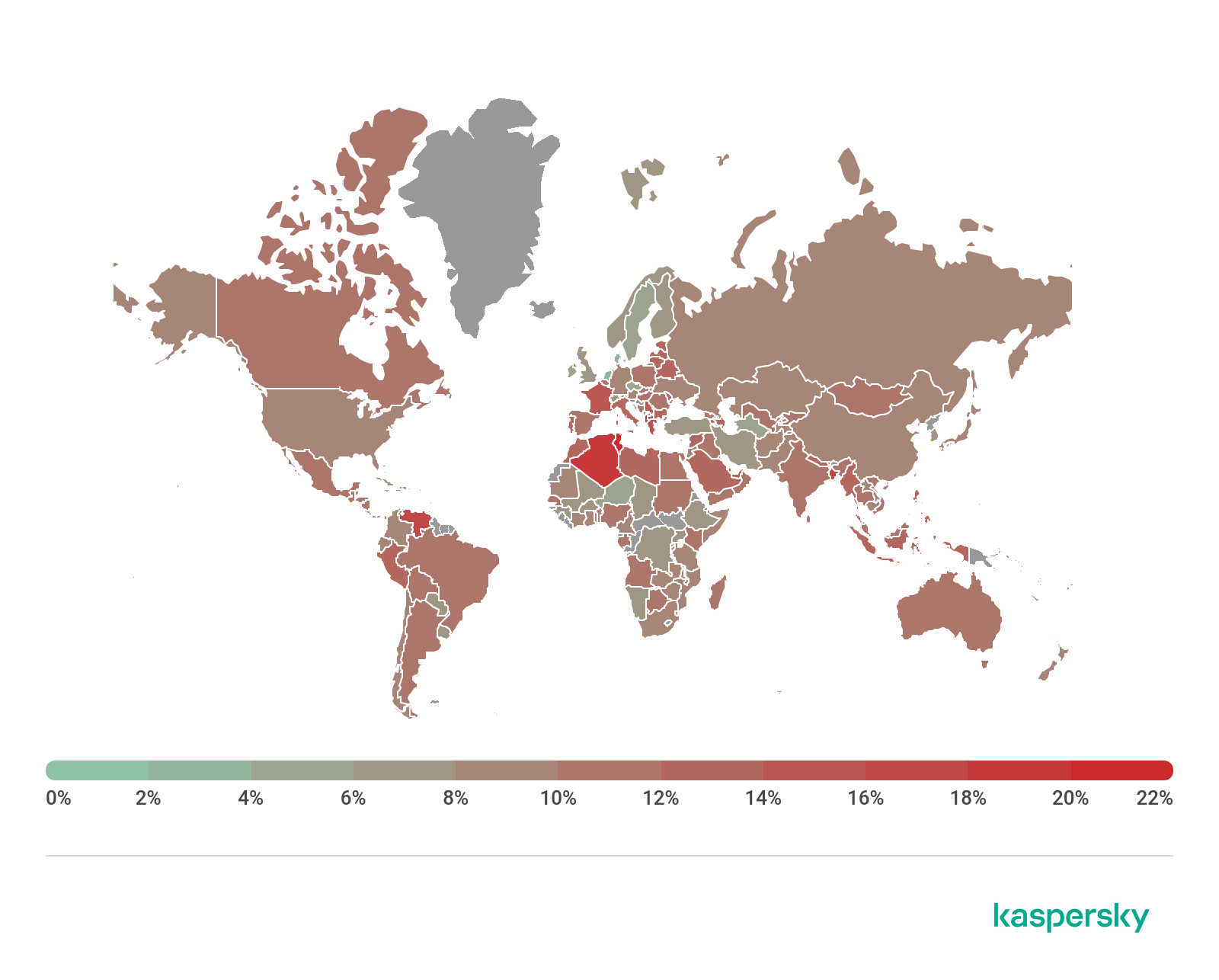

在线感染风险最高的国家

为了评估不同国家的用户面临的在线感染风险,卡巴斯基统计了该国家Web反病毒组件被触发的用户百分比。由此产生的数据表明了不同国家网络环境的侵略性。

该排名仅包含恶意软件类的攻击,不包括任何潜在有害或危险程序,例如灰色软件和广告软件。

|

国家* |

% ** |

|

|

1 |

突尼斯 |

23.26 |

|

2 |

阿尔及利亚 |

19.75 |

|

3 |

阿尔巴尼亚 |

18.77 |

|

4 |

留尼汪 |

16.46 |

|

5 |

孟加拉国 |

16.46 |

|

6 |

委内瑞拉 |

16.21 |

|

7 |

北马其顿共和国 |

15.33 |

|

8 |

法国 |

15.09 |

|

9 |

卡塔尔 |

14.97 |

|

10 |

马提尼克 |

14.84 |

|

11 |

希腊 |

14.59 |

|

12 |

塞尔维亚 |

14.36 |

|

13 |

叙利亚 |

13.99 |

|

14 |

保加利亚 |

13.88 |

|

15 |

菲律宾 |

13.71 |

|

16 |

阿联酋 |

13.64 |

|

17 |

吉布提 |

13.47 |

|

18 |

摩洛哥 |

13.35 |

|

19 |

白俄罗斯 |

13.34 |

|

20 |

沙特阿拉伯 |

13.30 |

*该排名不包含卡巴斯基用户少于10000的国家

**该国家卡巴斯基用户中受恶意软件类别攻击的比例

平均而言,全球约10.97%的互联网用户至少遭到一次恶意软件类别的攻击。

2019年Q3,恶意网络攻击的地理分布

本地威胁

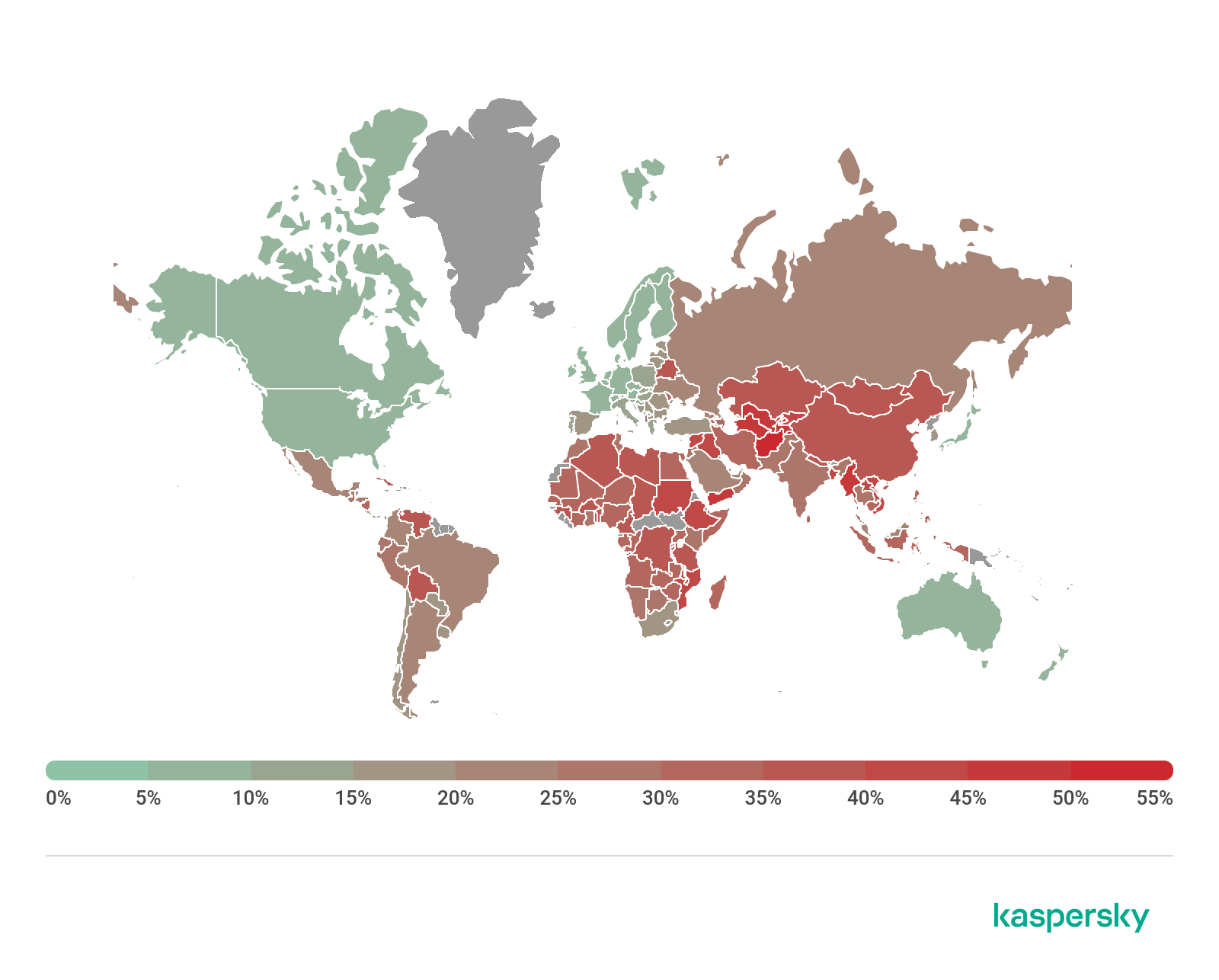

在2019年第三季度,卡巴斯基文件反病毒系统共检测到230,051,054(2.3亿)个恶意及潜在有害样本。

本地感染风险最高的国家

以下排名仅包含恶意软件类的攻击,不包括任何潜在有害或危险程序,例如灰色软件和广告软件。

|

国家* |

% ** |

|

|

1 |

阿富汗 |

53.45 |

|

2 |

塔吉克斯坦 |

48.43 |

|

3 |

也门 |

48.39 |

|

4 |

乌兹别克斯坦 |

48.38 |

|

5 |

土库曼斯坦 |

45.95 |

|

6 |

缅甸 |

45.27 |

|

7 |

埃塞俄比亚 |

44.18 |

|

8 |

老挝 |

43.24 |

|

9 |

孟加拉国 |

42.96 |

|

10 |

莫桑比克 |

41.58 |

|

11 |

叙利亚 |

41.15 |

|

12 |

越南 |

41.11 |

|

13 |

伊拉克 |

41.09 |

|

14 |

苏丹 |

40.18 |

|

15 |

吉尔吉斯斯坦 |

40.06 |

|

16 |

中国 |

39.94 |

|

17 |

卢旺达 |

39.49 |

|

18 |

委内瑞拉 |

39.18 |

|

19 |

马拉维 |

38.81 |

|

20 |

尼泊尔 |

38.38 |

这些数据包括用户计算机或连接到计算机的可移动介质,例如u盘、相机内存卡、电话和外接硬盘等上检测到的恶意程序。

*该排名不包含卡巴斯基用户少于10000的国家

**该国家卡巴斯基用户中受恶意软件类本地威胁攻击的比例

2019年Q3,本地威胁的地理分布

总体而言,第三季度全球21.1%的用户计算机至少经历了一次恶意软件类别的本地威胁。

俄罗斯的数字为24.24%。

本报告原文地址:https://securelist.com/it-threat-evolution-q3-2019-statistics/95269/

本报告只是为了学习研究而翻译,无出版、发售等任何商业行为,因此不对任何版权问题承担责任。

https://pan.baidu.com/s/1ybIVgwSjBRuIfIwH4OaGiA

提取码:ayd2

京公网安备11010802024551号

京公网安备11010802024551号