美国众议院通过《保障能源基础设施法案》;TP-Link修复部分Archer路由器中的身份验证绕过漏洞

发布时间 2019-12-17

1.美国众议院通过《保障能源基础设施法案》

随着2020年《国防授权法》(NDAA)的通过,美国众议院也通过了《保障能源基础设施法案》。该法案将在美国能源部国家实验室内建立一个为期两年的试点计划,其目标是发现能源部门实体机构中的安全漏洞和隔离关键的电网系统。评估的技术和标准包括模拟和非数字控制系统、专用控制系统和物理控制方案。该法案还要求建立一个工作组,其任务是分析国家实验室提出的解决方案,并制定一项保护能源网的国家战略。

原文链接:

https://www.securityweek.com/bill-protect-us-energy-grid-cyberattacks-passes-ndaa

2.Facebook约2.9万员工的工资数据被盗

根据彭博社的报道,上个月犯罪分子从Facebook一名员工的汽车中盗窃了多个硬盘,其中存储了约2.9万现任和前任Facebook雇员的工资数据。该事件发生在11月17日,Facebook在三天后意识到数据泄露,但直到上周五才开始通知受影响的员工。被盗的硬盘没有加密,其中包含的员工信息包括银行账号和社会安全码后四位等。该事件没有影响Facebook用户的信息。出于谨慎考虑,Facebook发言人表示将为受影响的员工提供免费的身份盗窃和信用监控服务。

原文链接:

https://thehill.com/policy/cybersecurity/474503-payroll-data-of-thousands-of-current-former-facebook-employees-stolen

3.南非Conor公司泄露100多万移动用户的浏览记录

vpnMentor发现南非ICT公司Conor Solutions的数据库可公开访问且没有加密,导致超过100万移动用户的私人浏览数据和个人识别信息泄露。数据库中包含的信息包括索引名称、MSISDN(手机号码)、IP地址、连接或访问网站的持续时间、每个会话传输的数据量、访问过的网站的完整URL等。这些数据涵盖了非洲和南美国家(包括南非)的众多移动ISP客户数据,数据总大小超过890GB,记录条数超过超过100万条。vpnMentor于11月12日首次发现该数据库,并向Conor报告了该问题。Conor随后关闭了访问权限,但未向vpnMentor提供声明。

原文链接:

https://mybroadband.co.za/news/security/332188-private-browsing-history-of-south-african-mobile-users-exposed.html

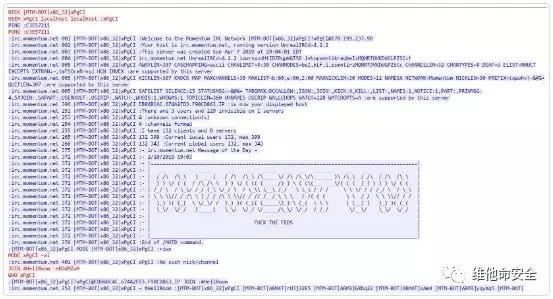

4.僵尸网络Momentum DDoS攻击活动的分析报告

趋势科技发布关于僵尸网络Momentum新攻击活动的分析报告。Momentum主要针对Linux设备,可攻击多种CPU架构,例如ARM、MIPS、英特尔、摩托罗拉68020等。该恶意软件的主要目的是放置后门并接受命令向给定目标发起DoS攻击。Momentum分发的后门包括Mirai、Kaiten和Bashlite变种。研究人员分析的特定样本主要分发Mirai后门。此外,Momentum通过利用各种路由器和Web服务上的漏洞来传播。

原文链接:

https://blog.trendmicro.com/trendlabs-security-intelligence/ddos-attacks-and-iot-exploits-new-activity-from-momentum-botnet/

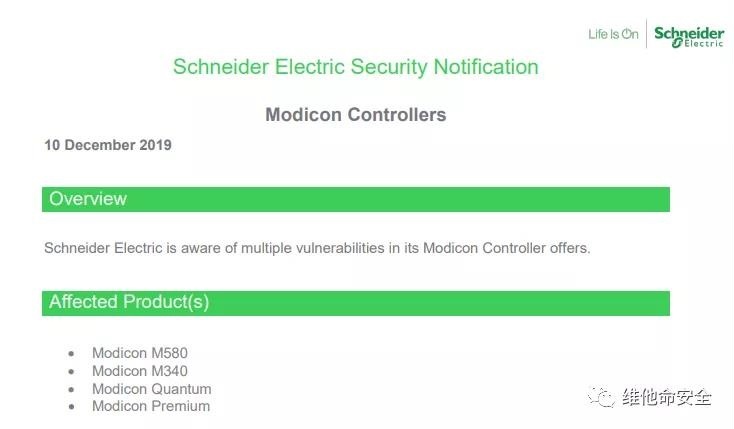

5.施耐德修复Modicon及EcoStruxure中的多个漏洞

施耐德电气通知客户称已经为某些Modicon控制器和几种EcoStruxure产品中的漏洞提供了补丁。根据施耐德的说法,Modicon M580、M340、Quantum和Premium控制器受到三个拒绝服务(DoS)漏洞(CVE-2019-6857、CVE-2019-6856和CVE-2018-7794)的影响。这三个漏洞均是由“对异常情况的不正确检查”导致的,具有网络访问权限的攻击者可以通过Modbus TCP利用这些漏洞。此外,施耐德电气还修复了三款EcoStruxure产品中的安全漏洞,包括Power SCADA Operation电源监视和控制软件中的缓冲区溢出漏洞(CVE-2019-13537)、ClearSCADA中的文件权限不正确漏洞和EcoStruxure Control Expert编程软件中的身份验证绕过漏洞。

原文链接:

https://www.securityweek.com/schneider-electric-patches-vulnerabilities-modicon-ecostruxure-products

6.TP-Link修复部分Archer路由器中的身份验证绕过漏洞

TP-Link修复部分Archer路由器中的安全漏洞(CVE-2019-7405),该漏洞使得攻击者可以无需管理员密码即可接管设备。攻击者可通过发送字符串长度超过允许的字节数的HTTP请求,使得用户密码被替换为空值,从而获得路由器的admin权限。该攻击还会使合法用户被锁定,并且无法通过用户界面登录Web服务(密码被清空而用户并不知情)。受影响的产品型号包括Archer C5 V4、Archer MR200v4、Archer MR6400v4和Archer MR400v3路由器,建议用户尽快安装补丁。

原文链接:

https://www.bleepingcomputer.com/news/security/tp-link-router-bug-lets-attackers-login-without-passwords/

京公网安备11010802024551号

京公网安备11010802024551号