Maze攻击者威胁8家公司,不支付赎金将公开敏感数据;MyKingz利用Taylor Swift图片隐藏payload

发布时间 2019-12-201.微软发布带外更新,修复SharePoint中的信息泄露漏洞

微软发布带外更新,修复SharePoint服务器中的信息泄露漏洞,攻击者可能利用该漏洞来获取敏感信息/读取任意文件。要利用此漏洞,攻击者需要向受影响的SharePoint Server实例发送恶意请求。该漏洞(CVE-2019-1491)影响了SharePoint Enterprise Server 2016、Foundation 2010 SP2和2013 SP1以及SharePoint Server 2019。微软表示通过在受影响的API中更改处理请求的方式解决了此问题。

原文链接:

https://securityaffairs.co/wordpress/95345/hacking/sharepoint-flaw-patch.html

2.Drupal开发团队发布安全更新,修复多个漏洞

本周三Drupal开发团队发布新版本7.69、8.7.11和8.8.1,修复多个漏洞。其中具有严重等级的漏洞与第三方库Archive_Tar有关,Drupal Core利用该库来创建、列表、提取文件以及将文件添加到tar存档。该漏洞存在于Archive_Tar通过符号链接解压缩文档的方式中,如果利用此漏洞,攻击者可能通过上传恶意tar文件来覆盖目标服务器上的敏感文件。该漏洞仅影响配置为允许不受信任的用户上传.tar、.tar.gz、.bz2或.tlz文件的Drupal网站。根据Drupal开发人员的说法,该漏洞的PoC已在野外出现,因此可能会被黑客积极利用。

原文链接:

https://www.securityweek.com/vulnerability-related-processing-archive-files-patched-drupal

3.Maze攻击者威胁8家公司,不支付赎金将公开敏感数据

勒索软件Maze的受害者现在面临着另一种风险,他们的数据不仅被加密,而且被攻击者威胁要在线发布。Maze攻击者已经建立了一个网站,并在网站上公布了8家据称是拒绝支付赎金的公司的名单。该网站上的数据还包括攻击的具体日期、一些被盗文档(Office、文本和PDF文件)、被盗数据的大小以及被感染服务器的IP地址和计算机名称列表。这一举动令人震惊,并将勒索软件攻击带到了更高的威胁水平,可以预计其它网络犯罪团伙将采用类似的策略来勒索受害者并强迫他们支付赎金。

原文链接:

https://securityaffairs.co/wordpress/95356/malware/maze-ransomware-data-leak.html

4.德国BSI警告旨在分发银行木马Emotet的垃圾邮件活动

德国联邦网络安全机构BSI警告称,一个积极的垃圾邮件活动正在散布臭名昭著的银行木马Emotet。该垃圾邮件伪装成德国联邦当局发送的信息,已有多个联邦机构收到了此类邮件。在过去的几天中,已发生了数起Emotet感染事件。幸运的是,当局检测到威胁并清理了受感染的系统。BSI目前正在调查这些感染事件,并正在与所有有关当局合作以减轻该威胁的风险。

原文链接:

https://securityaffairs.co/wordpress/95336/malware/bsi-warns-emotet-campaign.html

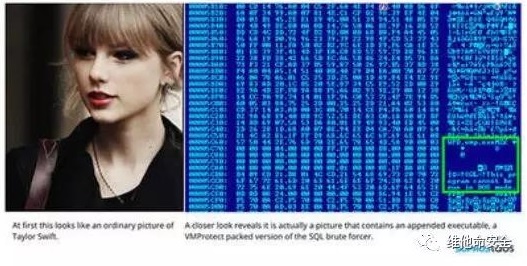

5.挖矿僵尸网络MyKingz利用Taylor Swift图片隐藏payload

挖矿僵尸网络MyKingz正在利用流行歌手泰勒·斯威夫特(Taylor Swift)的图片来隐藏其恶意payload,作为其感染链的一部分。MyKingz于2017年底首次被发现,攻击者主要针对Windows系统。据报道,在MyKingz诞生的头几个月,它感染了超过52.5万个Windows系统,为其创造者带来了价值超过230万美元的门罗币(XMR)。英国安全厂商Sophos发现了该僵尸网络的最新发展,即利用隐写术来隐藏其恶意软件。根据Sophos的估计,目前MyKingz攻击者平均每天可赚取约300美元。

原文链接:

https://www.zdnet.com/article/cryptocurrency-mining-botnet-uses-a-taylor-swift-image-to-hide-malware-payloads/

6.2.67亿个Facebook用户的电话号码在网上暴露

安全研究员鲍勃·迪亚琴科(Bob Diachenko)在一个不安全的数据库中发现了超过2.67亿个Facebook用户ID、电话号码和姓名。这些数据很可能是一群越南黑客通过非法抓取或滥用Facebook API收集到的,大多数受影响的用户来自美国。攻击者可能利用这些数据进行大规模的垃圾邮件和钓鱼攻击。研究人员发现该服务器还包含一个登录页面、登录面板和越南语的欢迎标语。该数据库已在网上暴露了长达两周的时间。

原文链接:

https://threatpost.com/267m-facebook-phone-numbers-exposed-online/151327/

京公网安备11010802024551号

京公网安备11010802024551号