博通内核漏洞Cable Haunt | CVE-2019-19494

发布时间 2020-01-15

1.背景描述

近日,丹麦研究团队Lyrebirds ApS发现了博通(Broadcom)调制解调器芯片内核安全漏洞,该漏洞为Cable Haunt(CVE-2019-19494),并发布了详细说明关键问题的白皮书,并且还创建了一个视频。仅在欧洲就大约2亿个电缆调制解调器面临风险。

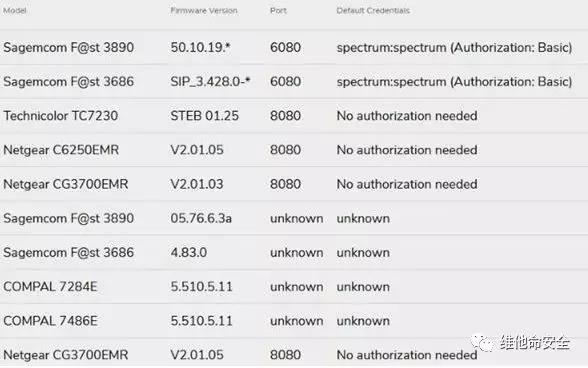

2.影响范围

3.漏洞详情

该漏洞是由Broadcom芯片的标准组件(称为频谱分析仪)中的一个问题导致的。频谱分析仪是一种软件和硬件组件,旨在保护模型免受同轴电缆可能产生的信号浪涌和干扰的影响。实际上ISP部署了此组件以调试连接质量。

Broadcom芯片频谱分析仪没有针对DNS重新绑定攻击进行适当的保护。此外,它还使用默认凭据,并且其固件包含编程错误。远程攻击者可以通过模型的端点间接在调制解调器上执行任意代码。由于调制解调器负责网络上所有设备的互联网流量,因此可以利用Cable Haunt拦截私人通信,重定向流量或将设备添加到僵尸网络。

通过诱使用户通过浏览器访问恶意页面,攻击者可以利用浏览器对所分析的错误频谱进行利用。结果将是在设备上执行命令。简而言之,可以利用Cable Hunt漏洞执行以下恶意活动:

更改默认DNS服务器

进行远程中间人攻击

热插拔代码甚至整个固件

静默上传,刷新和升级固件

禁用ISP固件升级

更改每个配置文件和设置

获取和设置SNMP OID值

更改所有关联的MAC地址

更改序列号

将设备加入僵尸网络

4.修复进度

目前挪威和瑞典的四个ISP服务商已发布了补丁程序(Telia,TDC,Get AS和Stofa)。

5.参考链接

https://cablehaunt.com

https://www.broadcom.com

https://sensorstechforum.com/cve-2019-19494-cable-haunt-flaw/

https://github.com/Lyrebirds/Cable-Haunt-Report/releases/download/2.4/report.pdf

京公网安备11010802024551号

京公网安备11010802024551号