两种新的AMD侧信道攻击,影响Zen架构;美国DHS前官员被控盗窃政府机密软件和数据

发布时间 2020-03-091.两种新的AMD侧信道攻击,影响Zen架构

格拉茨技术大学发布的一篇新论文详细介绍了两种新的AMD CPU侧信道攻击,即Collide+Probe和Load+Reload攻击,攻击者可通过操纵L1D缓存预测变量来泄漏AMD处理器的机密数据。研究人员称该漏洞影响了从2011年到2019年的所有AMD处理器,这意味着Zen架构也受到影响。该大学表示它已于2019年8月23日向AMD披露了这些漏洞,但AMD尚未发布微代码更新,并称这些攻击并不是新的基于推测的攻击。

原文链接:

https://www.zdnet.com/article/amd-processors-from-2011-to-2019-vulnerable-to-two-new-attacks/

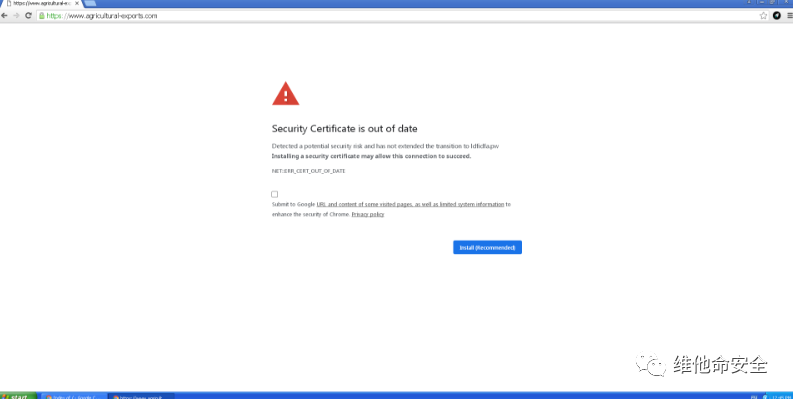

2.攻击者利用过期证书传播恶意软件Buerak和Mokes

卡巴斯基实验室发现一种新的攻击方法,攻击者伪装成过期的安全证书来传播Buerak和Mokes。在受感染的网站上,攻击者显示一个警告该网站的安全证书已经过期的通知,但该通知只是一个覆盖在网页上的iframe(地址栏仍显示合法的地址)。当用户点击通知上的“安装”按钮时,将下载Certificate_Update_v02.2020.exe文件,该文件实际上是Buerak或Mokes。研究人员在2020年1月中旬发现了这些受感染的网站,受害者包括动物园和汽车配件供应商。

原文链接:

https://www.tripwire.com/state-of-security/security-data-protection/expired-certificates-used-as-disguise-to-spread-buerak-mokes-malware/

3.APT组织利用CVE-2020-0688攻击Exchange服务器

据ZDNet报道,多个由政府支持的黑客组织正在利用CVE-2020-0688来接管Exchange电子邮件服务器。攻击尝试最早是由英国网络安全公司Volexity于上周五发现的,并被国防部的消息人士确认。Volexity没有公开利用该漏洞的APT组织的名称。CVE-2020-0688是微软在2月安全更新中修复的一个漏洞,Exchange服务器在安装时并没有为控制面板创建唯一的加密密钥,这意味着攻击者可以利用该密钥和通过发送恶意请求在服务器后端以SYSTEM特权执行恶意代码。

原文链接:

https://www.zdnet.com/article/multiple-nation-state-groups-are-hacking-microsoft-exchange-servers/

4.美国DHS前官员被控盗窃政府机密软件和数据

美国司法部指控美国国土安全部(DHS)的前代理检察长窃取政府软件和机密数据。起诉书显示,查尔斯·爱德华兹(Charles K. Edwards)在2011年至2013年曾任DHS代理检察长,在2013年12月卸任官职后,爱德华兹与Venkata等人参与了从国土安全部检察长办公室(OIG)窃取机密和专有软件的计划。爱德华兹还建立了自己的公司,并想通过该公司向美国农业部的OIG出售被盗DHS-OIG软件的增强版以牟取暴利。司法部还称爱德华兹等人还窃取了敏感的政府数据库,其中包含国土安全部和美国邮政服务局(USPS)员工的个人身份信息(PII)。

原文链接:

https://www.zdnet.com/article/former-dhs-official-charged-with-theft-of-confidential-government-databases/

5.印度虚假技术支持公司诈骗4万受害者获利800万美元

印度一名大学退学生Amit Chauhan承认利用虚假技术支持诈骗公司从4万名受害者手中骗取了超过800万美元。Chauhan于2019年1月成立了一家虚假的技术支持呼叫中心公司TechSupport,该公司要求寻求技术支持的受害者上线并点击特定的弹窗,此时恶意软件将被激活并窃取受害者的财务数据。Chauhan及其同伙Kumar已被警方关押,并根据印度的《IT法案》被起诉。

原文链接:

https://www.infosecurity-magazine.com/news/fake-tech-support-company-dupes-40k/

6.勒索软件PwndLocker新变种完全作为shellcode开发

Crypsis Group发现勒索软件PwndLocker的一个新变种完全作为Shellcode开发。通常恶意软件作者仅在下载器和植入程序中使用shellcode,因为创建和实现此类代码可能非常复杂且耗时。Crypsis Group的高级顾问Matt Thaxton表示,PwndLocker使用shellcode(或与位置无关的代码)使它成为比其他勒索软件更复杂、更难以发现的勒索软件,这种代码通常不驻留在磁盘上,并且经常被注入到其他合法进程中。Thaxton称这是首个使用shellcode开发的勒索软件。PwndLocker还实现了自定义的加密算法,但该算法相对较弱,安全厂商Emsisoft表示已经开发出PwndLocker的解密器。

原文链接:

https://www.darkreading.com/attacks-breaches/new-ransomware-variant-developed-entirely-as-shellcode/d/d-id/1337260

京公网安备11010802024551号

京公网安备11010802024551号