丹麦水泵制造商DESMI遭网络攻击,系统仍未恢复;超过50万Zoom账户凭据在暗网论坛出售

发布时间 2020-04-141.丹麦水泵制造商DESMI遭网络攻击,系统仍未恢复

丹麦水泵制造商DESMI遭到网络攻击,该攻击事件发生在上周四的晚上,遭到攻击后公司的所有系统均被关闭。根据该公司在官网上发布的警告,公司的所有系统均被关闭,并且正在还原过程中,首批部分系统将在几天内启动并运行,其余的系统将在几周之内运行。目前调查仍在进行之中,尚不清楚攻击的程度,DESMI已将事件报告给丹麦当局和警察。

原文链接:

https://securityaffairs.co/wordpress/101495/hacking/desmi-discloses-cyber-attack.html

2.银行木马Grandoreiro新攻击活动,主要针对西班牙

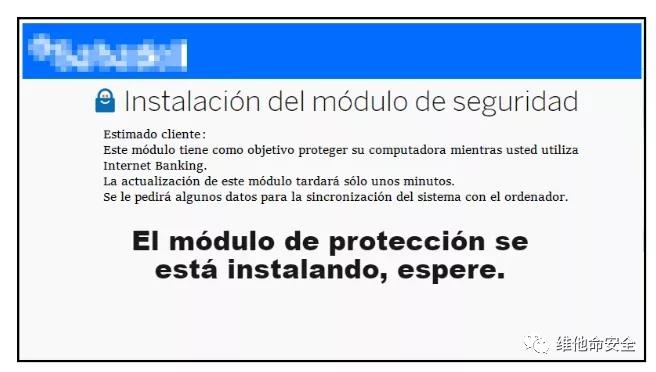

IBM X-Force研究人员观察到银行木马Grandoreiro已经转向针对西班牙的银行用户。该恶意软件之前主要针对巴西的银行用户,研究人员分析了新的攻击活动中Grandoreiro修改后的代码,确定与源代码具有80%-90%的相似度,这证明了来自巴西的恶意软件作者与当前针对西班牙的攻击者存在一定的关联。在最近Grandoreiro的恶意分发活动中攻击者利用了COVID-19主题相关的视频来诱使用户运行隐藏的可执行文件,并最终通过RAT窃取其银行账户的资金。

原文链接:

https://securityintelligence.com/posts/grandoreiro-malware-now-targeting-banks-in-spain/

3.Operation Pinball攻击活动,针对美国和欧洲政府机构

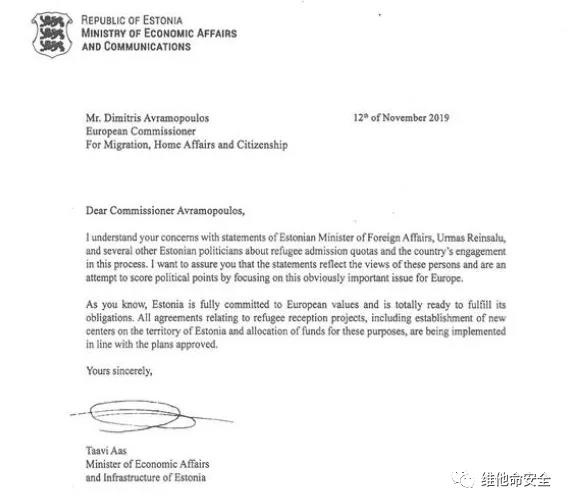

Insikt Group发现一个正在进行中的恶意活动Operation Pinball,该恶意活动与针对美国和欧洲政府的Operation Secondary Infektion攻击活动具有明显的重叠。Recorded Future对Operation Pinball的调查显示,攻击者试图利用持续的欧洲移民危机破坏爱沙尼亚政府与欧盟的关系。该攻击活动的第二个实例试图破坏格鲁吉亚与北大西洋公约组织(NATO)的关系。对一个自我发布网站的进一步调查显示,攻击者试图利用虚假文件针对美国官员以及美国政治组织与国际政策制定者和政府机构之间的关系,这些欺诈性文件试图模仿东欧敏感国际问题有关的机密信件,文件的时间范围为2019年1月至2019年6月,与Secondary Infektion攻击活动的时间相一致。

原文链接:

https://www.recordedfuture.com/operation-pinball-tactics/

4.研究机构发布伊朗情报机构与APT攻击的跟踪报告

Recorded Future的Insikt Group团队发布关于伊朗进攻性网络组织结构的分析报告,该报告有助于更深入地了解参与伊朗进攻性网络计划的主要军事和情报机构。该报告研究了包括巴斯基(Basij)在内的伊斯兰革命卫队(IRGC)、情报和安全部(MOIS)以及国防和武装部队后勤部(MODAFL)。尽管该报告建议在一定数量的APT组织与某些情报组织之间建立联系,但由于对某些组织的信息不足,研究人员无法将其归因到特定的机构。

原文链接:

https://www.recordedfuture.com/iran-cyber-operations-structure/

5.FireEye发布漏洞利用与补丁管理分析报告的第二部分

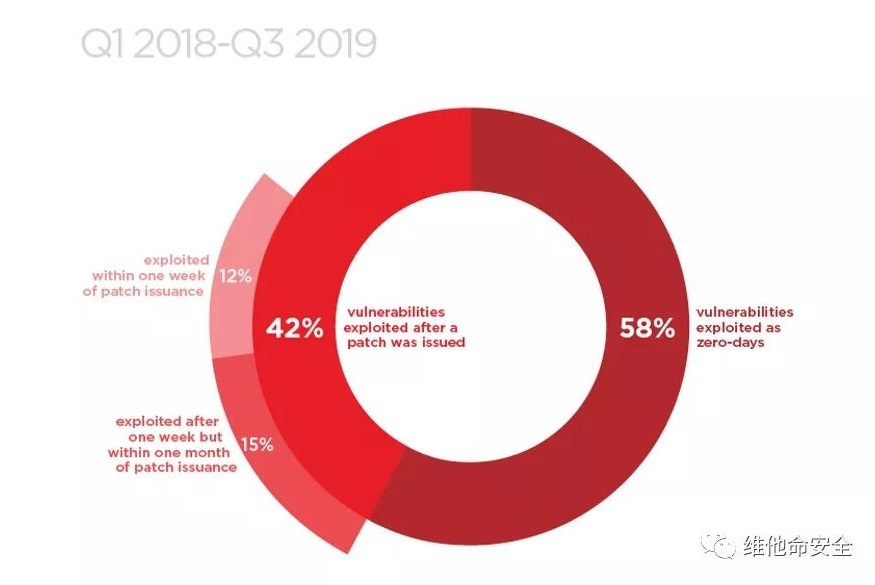

FireEye Mandiant威胁情报部门针对2018年和2019年的漏洞利用进行的研究表明,大多数野外利用都发生在补丁发布之前或补丁可用后的几天内。研究团队分析了在2018年第一季度到2019年第三季度之间已被利用或分配了CVE号的60个漏洞,大多数漏洞利用都是0day-在补丁发布之前。在补丁发布之后的一个月内,有超过四分之一的漏洞被利用。漏洞披露与补丁可用之间的平均时间约为9天。对于非0day漏洞,在补丁发布到首次发现攻击者利用之间的窗口很小,通常只有几小时到数天。

原文链接:

https://www.fireeye.com/blog/threat-research/2020/04/time-between-disclosure-patch-release-and-vulnerability-exploitation.html

6.超过50万Zoom账户凭据在暗网论坛出售

威胁情报厂商Cyble发现超过50万个Zoom账户在暗网论坛上出售,平均售价不足1美分,在某些情况下甚至是免费的。研究人员称大约在4月1日他们开始在黑客论坛上看到免费的Zoom账户,这些账户的凭据是通过撞库攻击收集的。Cyble能够购买大量的用户账户,包括受害者的电子邮件地址、密码、个人会议URL及其HostKey。部分账户属于摩根大通、花旗银行、知名教育机构等组织的账户。用户可以通过数据泄露通知服务Have I Been Pwned网站和Cyble的AmIBreached检查自己的邮件地址是否泄露。

原文链接:

https://www.bleepingcomputer.com/news/security/over-500-000-zoom-accounts-sold-on-hacker-forums-the-dark-web/

京公网安备11010802024551号

京公网安备11010802024551号