研究人员发现数十个AWS API可被用来窃取信息;Android版Messenger存在漏洞,允许用户互相监视

发布时间 2020-11-201.研究人员发现数十个AWS API可被用来窃取信息

Palo Alto Networks研究人员发现了16个不同Amazon Web Services(AWS)中的22个API,可被滥用来获取信息。该问题是由于AWS后端会主动验证附加到资源的所有基于资源的策略所导致的。如果策略中包含不存在的身份,则创建或更新策略的API调用将失败,攻击者可以滥用此功能来检查AWS账户中的现有身份。研究人员称,该攻击可在aws、aws-us-gov和aws-cn分区上进行,易受攻击的AWS服务包括AWS S3、AWS KMS和AWS SQS。

原文链接:

https://www.securityweek.com/researchers-find-tens-aws-apis-leaking-sensitive-data

2.Android版Messenger存在漏洞,允许用户互相监视

Android版Facebook Messenger存在漏洞,可使呼叫者在被呼叫者接听电话之前收听其周围环境。Google Project Zero研究人员表示,攻击者通过发送特殊类型的消息SdpUpdate,可在被呼叫者按下接听键之前立即连接到其设备并开始传输音频,来监听其周围环境。但是攻击者想要利用该漏洞需要绕过某些资格检查,如与目标互为好友,并使用逆向工程来操纵自己的Messenger来强制发送自定义消息。

原文链接:

https://www.bleepingcomputer.com/news/security/facebook-messenger-bug-allowed-android-users-to-spy-on-each-other/

3.研究团队发现APT10利用Zerologon攻击日本的企业

研究团队发现黑客组织APT10利用Zerologon攻击来自全球17个地区的多个行业的日本公司和子公司。APT10自2009年以来一直活跃,其目标是美国、欧洲和日本的政府组织和私人公司,以窃取军事情报和商业信息而闻名。研究人员称,此次攻击活动都使用了类似的混淆技术、离地攻击(living-off-the-land)工具和QuasarRAT有效载荷,并同时对多个组织的协同攻击。此外,APT10还利用Zerologon攻击来窃取域凭据,并在成功感染目标设备后利用其完全控制整个域。

原文链接:

https://www.bleepingcomputer.com/news/security/chinese-apt10-hackers-use-zerologon-exploits-against-japanese-orgs/

4.Liquid遭到攻击域名托管攻击,导致用户信息被泄露

加密货币交易所Liquid遭到域名托管攻击,导致用户信息被泄露。Liquid CEO Mike Kayamori称黑客从其域名托管服务提供商处获得了帐户的控制,随后更改了DNS记录并获得了对Liquid的文档存储系统的访问权限。此次事件泄露了用户的电子邮件、姓名、地址和加密密码。该公司称,在黑客窃取资金之前就已检测到入侵,因此并未造成任何财物损失。此外,Liquid在遭到攻击后,立即建议其客户更改密码和2FA凭据。

原文链接:

https://www.finextra.com/newsarticle/36968/crypto-trading-platform-liquid-hacked/wholesale

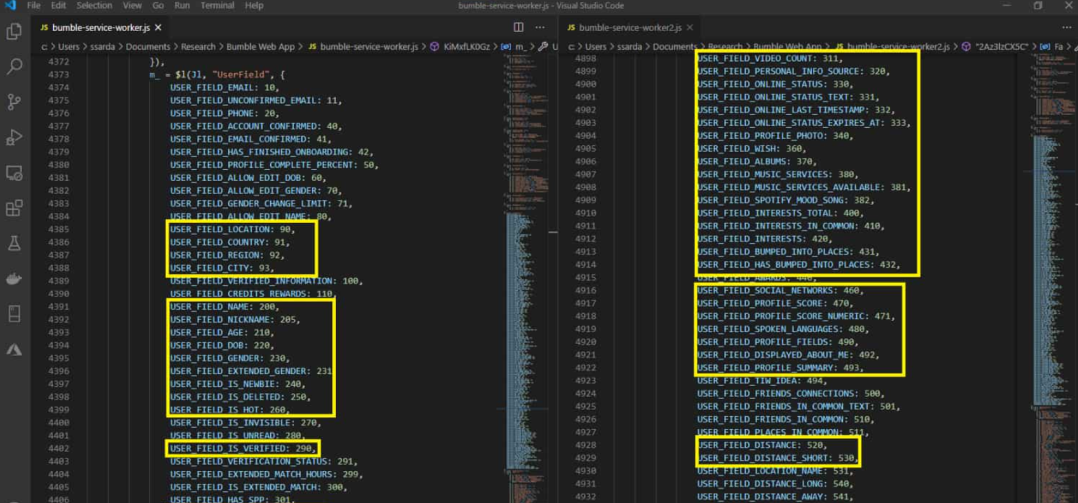

5.约会应用Bumble中的API漏洞可泄露1亿用户的数据

研究人员Sanjana Sarda发现Bumble中存在API漏洞,可泄露1亿用户的敏感数据。泄露的信息包括Facebook信息、兴趣爱好、位置、身高、体重、政治地位、学历和占星术迹象,可被攻击者用来进行社会工程攻击。该漏洞还可被用来免费使用该应用的付费功能。在Sarda报告该问题的225天后,该公司作出了回应,声称已不再使用顺序用户ID并更新了其加密方式,攻击者无法再使用此此类攻击来转储Bumble。

原文链接:

https://www.hackread.com/dating-app-bumble-vulerability-risked-user-data/

6.Cisco Talos发布2020年Emotet攻击活动的分析报告

Cisco Talos发布有关Emotet在2020年的攻击活动的分析报告。Emotet最初是从银行木马开始的,如今演变成高度模块化的威胁,可用于多种目的。Emotet在2020年发送了大量恶意电子邮件,并包含了恶意附件来充当恶意软件下载器。其中绝大多数附件利用恶意的Microsoft Office文档(即DOC、DOCX、XLS和XLSX),但是也有Emotet垃圾邮件具有ZIP存档,PDF等内容,或使用超链接诱使用户下载恶意软件。

原文链接:

https://blog.talosintelligence.com/2020/11/emotet-2020.html

京公网安备11010802024551号

京公网安备11010802024551号