Click Studios遭供应链攻击,产品更新服务器被劫持;HashiCorp遭Codecov供应链攻击,GPG签名密钥泄露

发布时间 2021-04-251.Click Studios遭供应链攻击,产品更新服务器被劫持

Click Studios通知客户其遭到了供应链攻击,其Passwordstate的更新服务器被劫持。Passwordstate是一种本地密码管理解决方案,已被全球29000家公司的370000多名安全和IT人员使用,涉及政府、国防、金融、航空航天、医疗保健、法律和媒体等行业。该公司称,黑客在Passwordstate的原始代码中增加了一段旨在从C2中下载payload的'Loader'代码,因此其客户可能在4月20日至4月22日之间下载了已被篡改的升级程序。

原文链接:

https://www.bleepingcomputer.com/news/security/passwordstate-password-manager-hacked-in-supply-chain-attack/

2.HashiCorp遭Codecov供应链攻击,GPG签名密钥泄露

开源软件工具和基础设施提供商HashiCorp遭到Codecov供应链攻击,GPG签名密钥泄露。据调查,此次供应链攻击最初危害发生在1月31日,并持续了大约两个月,HashiCorp用于签名来验证HashiCorp的产品的GPG私钥便是在这段时间泄露的。该公司称,目前尚未有证据表明有人使用了该密钥,但在安全起见仍对其进行了更换,现已发布新的GPG密钥对:C874 011F 0AB4 0511 0D02 1055 3436 5D94 72D7 468F。但是,其Terraform产品尚未打补丁来使用新的GPG密钥。

原文链接:

https://www.bleepingcomputer.com/news/security/hashicorp-is-the-latest-victim-of-codecov-supply-chain-attack/

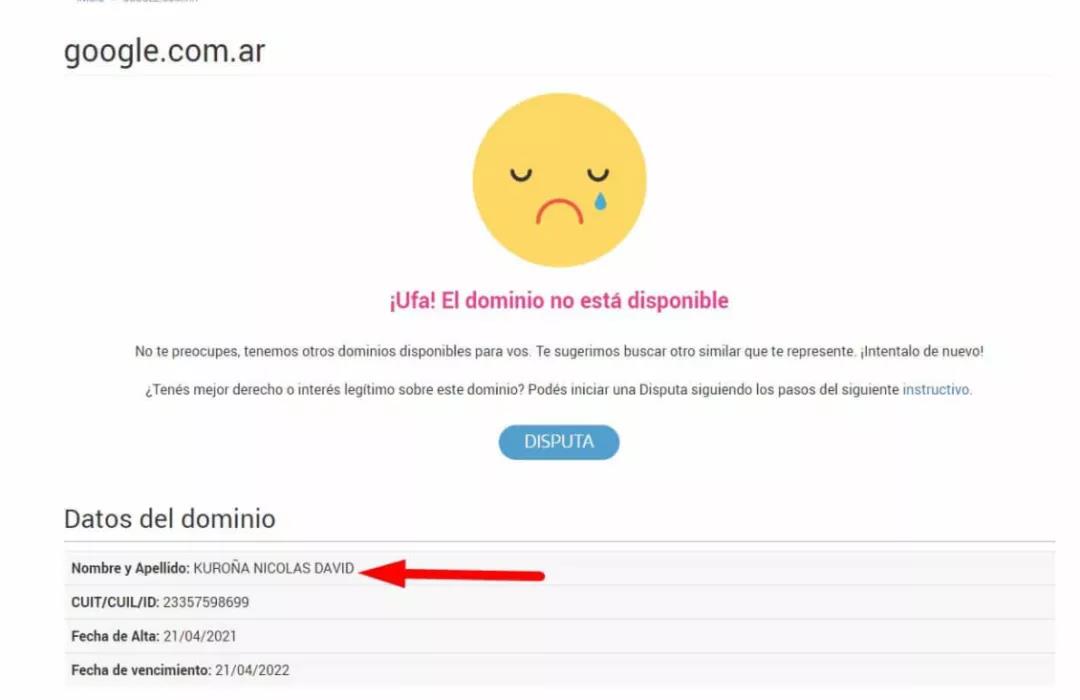

3.阿根廷的谷歌搜索引擎因域名被意外出售而瘫痪数小时

上周三,阿根廷的谷歌搜索引擎瘫痪了近三个小时。根据MercoPress的资料显示,此次中断的原因是一个名为Nicolas DavidKuroña的阿根廷公民以540阿根廷比索(约合5.81美元)的价格购买了google.com.ar域名的所有权。Kuroña在当日晚上10:45左右发布推文表示,他是合法的购买了该域名。这个域名之所以可以使用,是因为谷歌阿根廷公司没有在到期后续期,使得用户可以合法抢注。但是该域的过期日期是7月,目前尚未过期,因此该公民如何合法的购买它成为了一个谜。

原文链接:

https://www.hackread.com/google-argentina-domain-bought/

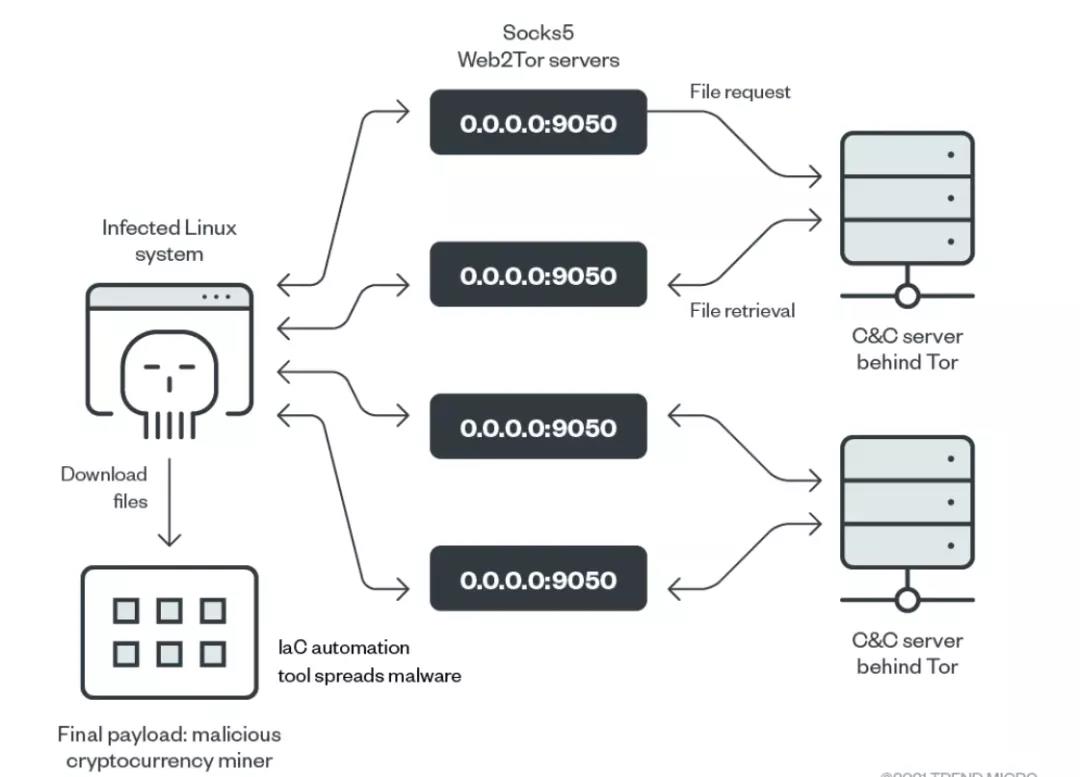

4.新Linux僵尸网络使用IaC和DevOps等工具挖掘门罗币

趋势科技的研究人员发现了一个新的Linux僵尸网络,使用了基础架构代码(IaC)工具、Tor代理和合法的DevOps工具来挖掘XMRig Monero。该Linux僵尸网络从Tor网络下载它所需的所有文件,包括ss、ps和curl等合法的二进制文件,还使用了Shell脚本和Unix系统设计执行HTTP请求,以获取有关受感染系统的更多信息。此外,研究人员称这是第一个利用了基础架构代码(IaC)工具,诸如Ansible、Chef和Salt Stack进行传播的僵尸网络。

原文链接:

https://securityaffairs.co/wordpress/117155/malware/linux-botnet-emerging-techniques.html

5.新钓鱼活动伪装成猎头公司Michael Page分发Ursnif

新一轮钓鱼活动伪装成职业介绍所Michael Page分发数据窃取恶意软件Ursnif。Michael Page的业务遍及美洲、英国、欧洲大陆、亚太地区和非洲,是英国的PageGroup的子公司。PageGroup称,其IT系统并未遭到攻击,这些钓鱼邮件是利用公开信息生成的然后随机发送给目标的。这些邮件利用嵌入式链接将受害者重定向到具有GeoIP和反机器人检查功能的钓鱼页面,然后,要求其下载启用了宏的XSLM文件并具有DocuSign标记的文档,最后下载Ursnif。

原文链接:

https://www.bleepingcomputer.com/news/security/phishing-impersonates-global-recruitment-firm-to-push-malware/

6.研究人员披露Homebrew Cask存储库中的代码执行漏洞

日本安全研究人员RyotaK于4月18日披露Homebrew Cask存储库中存在代码执行漏洞。Homebrew是一个开源软件包管理器解决方案,可在Apple的macOS操作系统和Linux上安装软件。该漏洞是由于review- cask -pr GitHub Action的git_diff中用于解析pull请求的diff依赖项存在缺陷,因此解析器可能会被欺骗而批准恶意的pull请求,可被用来将任意代码注入到容器中。目前,该漏洞已于4月19日被修复。

原文链接:

https://thehackernews.com/2021/04/critical-rce-bug-found-in-homebrew.html

京公网安备11010802024551号

京公网安备11010802024551号