我国发布《个人信息保护法(草案二次审议稿)》;研究团队披露可用于DDoS攻击的新DNS漏洞TsuNAME

发布时间 2021-05-081.我国发布《个人信息保护法(草案二次审议稿)》

2021年4月29日,我国发布了第二版的《个人信息保护法》草案,并将在2021年5月28日之前公开征询公众意见。第十三届全国人大常委会第二十八次会议对进行了初次审议,会后将印发各省(区、市)、中央有关部门和部分基层立法联系点、人大代表、企业、研究机构等征求意见。该草案的框架与第一版大致相同,第13条增加了处理个人信息的法律依据,第15条为处理未成年人的个人信息提供了更高的标准。

原文链接:

https://www.chainnews.com/articles/762892395785.htm

2.研究团队披露可用于DDoS攻击的新DNS漏洞TsuNAME

研究团队披露新的DNS漏洞TsuNAME,可针对DNS服务器发起大规模的基于反射的分布式拒绝服务(DDoS)攻击。攻击者通过存在该漏洞的解析器向具有循环依赖记录的权威服务器发送不间断查询,而导致其瘫痪。此外,该漏洞还影响了欧盟的ccTLD,由于其仅有两个域的循环依赖配置错误,因此传入的DNS流量被放大了10倍。用户通过更改解析器的配置,选择“通过包含循环检测代码和缓存循环相关记录”,来缓解此类攻击。

原文链接:

https://therecord.media/new-tsuname-bug-can-be-used-to-ddos-key-dns-servers/

3.欧洲某生物研究所因其学生使用盗版软件而感染Ryuk

Sophos发现欧洲某生物分子研究所因其学生使用免费的盗版软件而感染Ryuk。该学生在warez网站下载了某数据可视化软件的破解版,而感染了信息窃取木马。该木马窃取了Windows剪贴板的历史记录和登录该研究所的密码,并利用其入侵了研究所的网络。遭到攻击后,该研究所需重建服务器并从备份中恢复数据,因此导致了为期一周的网络中断,并丢失了一周的研究数据。

原文链接:

https://www.zdnet.com/article/ryuk-ransomware-finds-foothold-in-bio-research-institute-through-a-student-who-wouldnt-pay-for-software/

4.Kaspersky在野发现针对Windows的新后门Moriya

Kaspersky的研究人员在野发现针对Windows系统的新后门Moriya。该后门可收集并分析来自Windows内核地址空间的网络流量,这是操作系统内核所在的内存区域,通常只有特权和可信代码才能运行。根据卡巴斯基的遥测技术,该恶意软件已被安装在近10个组织的网络上。此外,攻击者还在攻击后期安装了其他工具,包括China Chopper、BOUNCER、Termite和Earth等,以在目标网络上扫描并发现新的目标,并横向移动。

原文链接:

https://www.bleepingcomputer.com/news/security/new-moriya-rootkit-used-in-the-wild-to-backdoor-windows-systems/

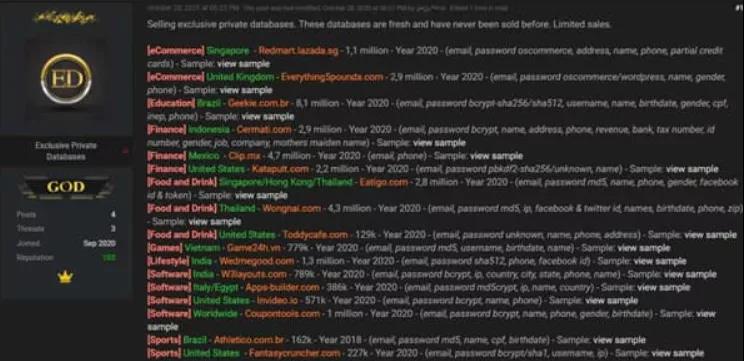

5.ShinyHunters在暗网公开印度WedMeGood的41.5 GB数据

ShinyHunters在暗网公开印度婚礼策划平台WedMeGood的41.5 GB数据。此次泄漏的数据包括城市、性别、姓名、电话号码、电子邮件地址 、哈希密码、预订线索、上次登录日期、帐户创建日期、Facebook的ID号和Airbnb中的信息等。目前,该公司尚未证实其发生了数据泄露事件。值得注意的是,WedMeGood在2020年10月曾发生了一次数据泄露事件,黑客公开了几家受到攻击的网站的数据。

原文链接:

https://www.hackread.com/shinyhunters-leak-india-wedmegood-database/

6.Foxit安全更新,修复其PDF Reader中的多个安全漏洞

Foxit(福昕)发布安全更新,以修复PDF Reader中的多个安全漏洞,Foxit声称拥有来自200个国家和地区的6.5亿用户,其软件目前已被100000多个客户使用。其中一个漏洞追踪为CVE-2021-21822,是由于V8 JavaScript引擎中的释放后使用漏洞导致的。攻击者可利用该漏洞在Windows计算机上运行恶意代码,并有可能接管控制权。此次更新还修复了拒绝服务、远程执行代码、信息泄露漏洞、SQL注入漏洞、DLL劫持漏洞等其它漏洞。

原文链接:

https://www.bleepingcomputer.com/news/security/foxit-reader-bug-lets-attackers-run-malicious-code-via-pdfs/

京公网安备11010802024551号

京公网安备11010802024551号