【安全报告】卡巴斯基 – ICS中的RAT风险

发布时间 2018-10-12在进行审计、渗透测试和事件调查时,我们经常遇到工业企业的运营技术(OT)网络中安装有合法的远程管理工具(RAT)的情况。在我们调查的一些事件中,攻击者利用RAT来攻击工业企业。一些案例中攻击者偷偷地在受害企业的计算机上安装RAT,另一些案例中攻击者则是利用已经安装在企业计算机上的RAT。这些发现促使我们对相关威胁景观进行了分析,包括工业网络中RAT的使用率以及使用它们的原因。

研究方法

本文中的统计数据是从受卡巴斯基安全网络(KSN)保护的ICS计算机上收集而来。卡巴斯基实验室ICS CERT将ICS计算机归类为企业工业基础设施的一部分。这一类别包括执行以下一个或多个功能的Windows计算机:

· 数据存储服务器(Historian)

· 数据网关(OPC)

· 工程师和操作员的固定工作站

· 工程师和操作员的移动工作站

· 人机界面(HMI)

ICS中RAT的使用情况

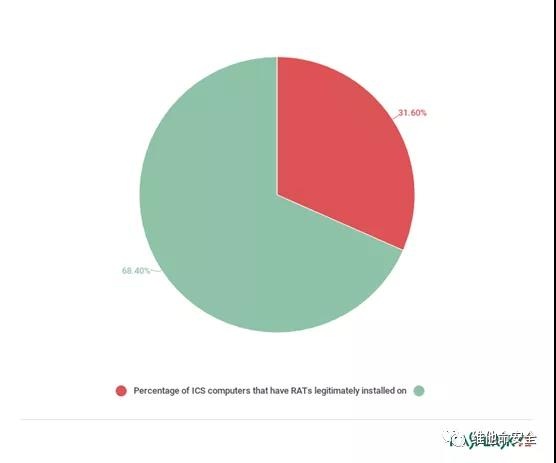

安装合法RAT的ICS计算机的比例

统计数据与我们的观察结果相一致:RAT确实经常在工业企业的OT网络中使用。我们认为这可能与降低ICS的维护费用以及最大限度地减少故障发生时的响应时间有关。

根据我们的观察,对OT网络中的计算机的远程访问并没有严格限制在企业网络边界内的管理员和工程师之中。企业网络边界外的用户也可以通过互联网访问它们。这些用户可能包括第三方企业的代表 – 如系统集成商或ICS供应商的员工,他们利用RAT来进行ICS故障的诊断、维护和修复。正如我们的工业网络安全审计所表明的,这类访问通常没有受到企业相关责任人的监督,尽管连接到OT网络的远程用户通常拥有过多的权限,例如本地管理员权限。这对确保工业自动化系统的信息安全来说显然是一个严重的问题。

通过对不同工业系统的工程师和操作员的访谈,并根据对ICS用户文档的分析,我们发现RAT最常被用于工业网络的以下场景:

2. 从工程师工作站控制/监控HMI

3. 从操作员工作站控制SCADA

4. 从工程师工作站或承包商/供应商的计算机(外网)维护SCADA

5. 将多个操作员连接到一个操作员工作站(类似于精简客户端的架构,可以节省操作员工作站软件的许可证费用)

6. 从OT网络通过HMI访问办公网络的计算机并执行相关任务(如访问电子邮箱、上网、使用office文档办公等)

ICS中RAT的安装场景

根据我们的研究,在ICS计算机上有三种最常见的RAT安装场景:

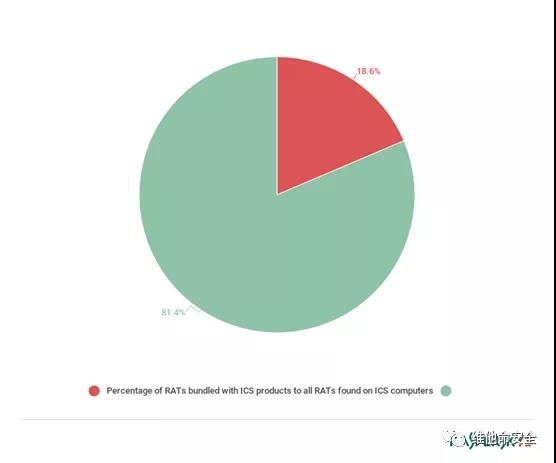

与ICS产品捆绑的RAT占所有ICS计算机上的RAT的比例

2. 个人或供应商(网络管理员、工程师、操作员或集成公司)故意安装的RAT。我们并没有去试图判断这些安装是否合法。根据我们的工业网络安全审计和事件调查的经验,很多这类安装并没有遵循企业的信息安全策略,一些安装甚至是各企业的相关负责人员所不知情的。

ICS中的RAT风险

在工业网络中使用RAT带来的风险并不总是那么明显,也不是最初使用这些RAT所期望的。

我们在工业系统中发现的大多数RAT都具有以下特征(这些特征显著降低了主机系统的安全水平):

· 不支持对系统/客户端的活动设置严格的本地访问限制;

· 单因素认证;

· 客户端活动没有日志;

· 存在漏洞(我们会在年底发布关于主流RAT(被许多ICS供应商所使用的)中的零日漏洞的报告);

· 使用中继服务器(用于反向连接)使得RAT能够绕过网络边界上的NAT和防火墙的限制

与使用RAT有关的最严重的问题是,其使用了提升的权限并且缺少对这些权限进行限制的手段(或者是限制远程用户的本地访问权限)。实际上,这意味着如果攻击者(或是恶意软件)获取了远程用户的计算机的访问权限,窃取了其身份验证数据(登录名/密码),劫持了活动的远程管理会话或是成功攻击了RAT服务器端的漏洞,他们将会获得不受限制的ICS系统访问权限。通过使用反向连接的中继服务器,攻击者可以从世界上任何一个地方连接到这些RAT。

ICS软件发行包中内置的RAT还会受到以下问题的影响:

· 绝大多数情况下,它们都使用默认密码 – ICS软件供应商要么把默认密码硬编码在RAT中,要么在文档中把它们标为“推荐使用”

ICS中的RAT攻击

上述所有内容都适用于与RAT有关的潜在威胁。

根据对KSN统计数据的分析,我们发现许多与ICS计算机中的RAT有关的攻击和恶意软件感染尝试。大多数情况下,这些攻击都是基于以下场景(以攻击频率的降序排列):

2. 攻击者或恶意软件通过窃取或破解的身份验证凭据访问RAT,并下载和执行恶意软件;

3. 远程用户(可能是合法的用户,但被攻击者所诱骗)通过RAT在ICS计算机上下载木马,然后执行;木马可能是伪装成office文档、非工业场景的软件(游戏、多媒体软件等)、office/应用程序/工业软件等的破解器或密钥生成器等。

4. 利用exploit针对RAT服务器端发起的网络攻击,可能是来自于本地网络或互联网。

暴力破解类的网络攻击(破解用户名/密码)是最常见的;因为这种攻击不需要什么高深的知识和技术,而且相关软件公开可用。

现有数据无法分析出连接到ICS计算机上的RAT服务器的用户到底是谁 – 可能是合法的用户,也可能是攻击者或恶意软件 – 以及其目的。因此,我们只能猜测这个活动代表了有针对性的攻击、破坏性的尝试还是客户的失误。

来自于互联网的网络攻击最有可能通过恶意软件、渗透测试工具或僵尸网络来实现。

攻击案例一(通过RMS和TeamViewer攻击工业企业)

2018上半年,卡巴斯基实验室ICS CERT发现伪装成合法商业报价的新一波钓鱼邮件攻击。尽管这些攻击活动主要针对俄罗斯境内的工业企业,但其攻击策略和工具也可用于攻击全球其它地区的工业企业。

这些攻击活动中使用的恶意软件会在系统上安装合法的远程管理软件 – TeamViewer或远程操作系统/远程工具(RMS)。

无论是哪种情况,恶意软件都会将一个系统DLL替换成恶意代码,以在合法进程中注入恶意代码。这使得攻击者可以获得受感染系统的远程控制权限。攻击者还使用了多种技术来掩盖感染和安装软件的痕迹。

如有必要,攻击者会在系统中下载一个额外的恶意软件包,该恶意软件包针对不同的受害者进行定制,其可能包括间谍软件、其它远程管理工具、漏洞利用工具以及用于获取Windows账户密码的Mimikatz等。

攻击案例二(针对汽车制造商的多次攻击)

第二种攻击场景的一个典型的例子是一家汽车制造与服务商的工业网络遭到的攻击。具体来说,是该企业的用于诊断卡车和重型车辆的引擎和车载系统的计算机遭到的攻击。卡巴斯基实验室的产品帮助阻止了多次此类攻击。

该企业的工业网络中至少一台计算机被安装了RAT,并且该RAT被间歇性地使用。自2017年底以来,通过该RAT安装恶意软件的无数次攻击尝试被我们阻止了。几个月内这些感染尝试定期出现 – 一周2到3次,分布在一天的各个时候。再加上其它间接指标,我们认为该RAT的身份验证数据泄露了,攻击者(恶意软件)利用该凭据通过互联网来攻击该企业的计算机。

在通过RAT访问潜在受害者的基础设施之后,攻击者一直在尝试不同的恶意软件包,试图逃避杀毒软件的检测。

其中一个被卡巴斯基产品检测到的恶意软件及其变体是Net-Worm.Win32.Agent.pm。一旦开始运行,该蠕虫就会立刻利用永恒之蓝漏洞在本地网络上进行扩散 – 该漏洞利用(MS17-010)于2017年春季被ShadowBrokers披露,并被臭名昭著的勒索软件WannaCry和ExPetr所利用。

结论

远程管理工具被广泛地用于工业网络的ICS监控、控制和维护流程中。可以远程操作ICS的能力大大降低了维护成本,但与此同时,不受控制的远程访问权限、无法100%地验证远程客户端的合法性以及RAT代码和配置中的漏洞大大增加了攻击面。而另一方面,RAT等其它合法工具也越来越多地被攻击者所利用,使得其行踪被隐藏和归因越来越困难。

为了减少RAT网络攻击的风险,我们建议采取以下高优先级的措施:

· 审计并禁用ICS软件附带的远程管理工具(详细指南请参考软件的相关文档),当然前提是工业流程不需要这些工具。

· 即使是工业流程所需的远程管理操作,也要密切监控和记录远程管理会话的事件日志;默认情况下应将远程访问服务禁用,仅在需要使用时启用,并且只启用一段时间。

京公网安备11010802024551号

京公网安备11010802024551号