VirtualBox和VMware ESXi虚拟机逃逸漏洞

发布时间 2018-11-13VirtualBox虚拟机逃逸漏洞

1、背景描述

2、影响范围

主机系统:任意

客户系统:任意

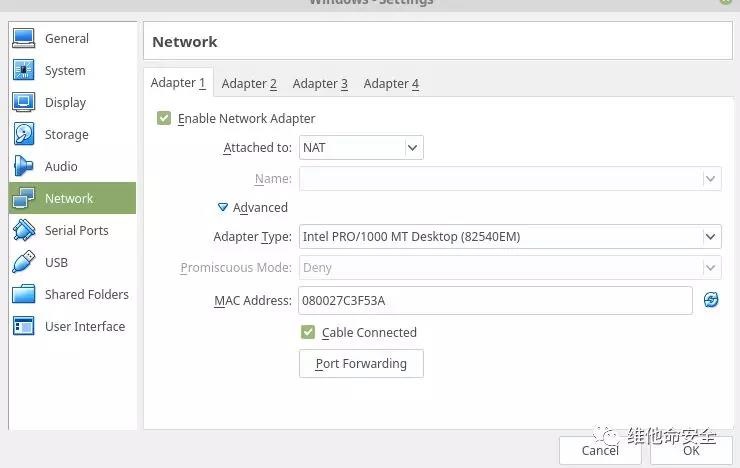

虚拟机配置:默认(网卡为Intel Pro/1000 MT 桌面版(82540EM)网络模式为NAT)

3、修复方案

4、参考链接

https://www.bleepingcomputer.com/news/security/virtualbox-zero-day-vulnerability-details-and-exploit-are-publicly-available/

VMware ESXi虚拟机逃逸漏洞

1、漏洞描述

2、影响范围

VMware Workstation Pro/Player (Workstation)

VMware Fusion Pro, Fusion (Fusion)

3、修复方案

ESXi 6.0

https://my.vmware.com/group/vmware/patch

https://docs.vmware.com/en/VMware-vSphere/6.0/rn/esxi600-201811001.html

ESXi 6.5

https://my.vmware.com/group/vmware/patch

https://docs.vmware.com/en/VMware-vSphere/6.5/rn/esxi650-201811001.html

ESXi 6.7

https://my.vmware.com/group/vmware/patch

https://docs.vmware.com/en/VMware-vSphere/6.7/rn/esxi670-201811001.html

VMware Workstation Pro 14.1.3

https://www.vmware.com/go/downloadworkstation

https://docs.vmware.com/en/VMware-Workstation-Pro/index.html

VMware Workstation Player 14.1.3

https://www.vmware.com/go/downloadplayer

https://docs.vmware.com/en/VMware-Workstation-Player/index.html

VMware Fusion Pro / Fusion 10.1.3

https://www.vmware.com/go/downloadfusion

https://docs.vmware.com/en/VMware-Fusion/index.html

4、参考链接

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-6982

声明:本资讯由启明星辰维他命安全小组编译和整理

京公网安备11010802024551号

京公网安备11010802024551号