【原创漏洞】Linux内核Marvell WI-FI芯片驱动漏洞(CVE-2019-3846/CVE-2019-10126)

发布时间 2019-06-10漏洞概述

Marvell Avastar802.11ac低功耗无线芯片系列主要应用于笔记本电脑、智能手机、游戏设备、路由器和物联网设备等,如Surface Pro、Surface laptop、Samsung Chromebook、Galaxy J1、Sony PlayStation 4、Xbox One。

漏洞影响范围

漏洞分析

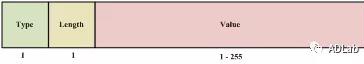

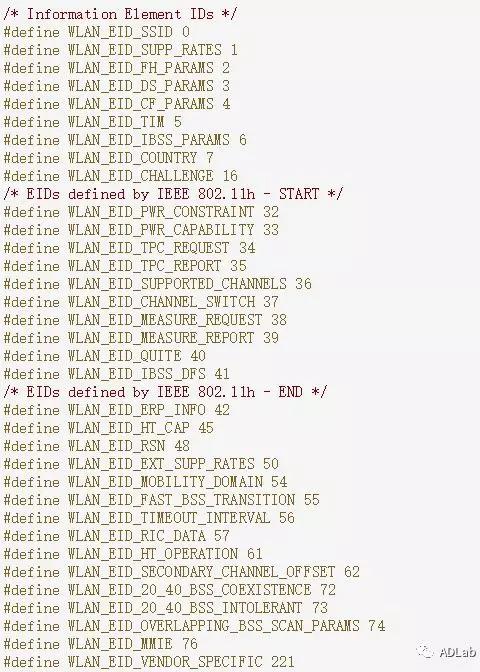

其中,Type字段长度为1个字节,常见的IE类型以及取值如下:

CVE-2019-3846远程堆溢出漏洞

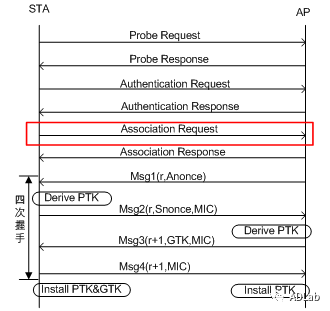

漏洞触发的函数调用链:

->mwifiex_cfg80211_assoc [mwifiex]

->mwifiex_bss_start [mwifiex]

->mwifiex_fill_new_bss_desc [mwifiex]

->mwifiex_update_bss_desc_with_ie [mwifiex]

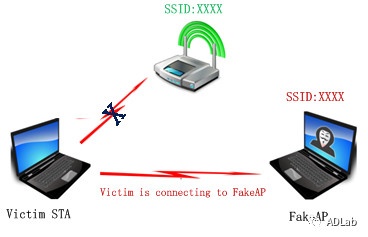

攻击者无需真实AP密码,只需使victim STA断开原有连接,尝试连接FakeAP时,即可触发该漏洞。

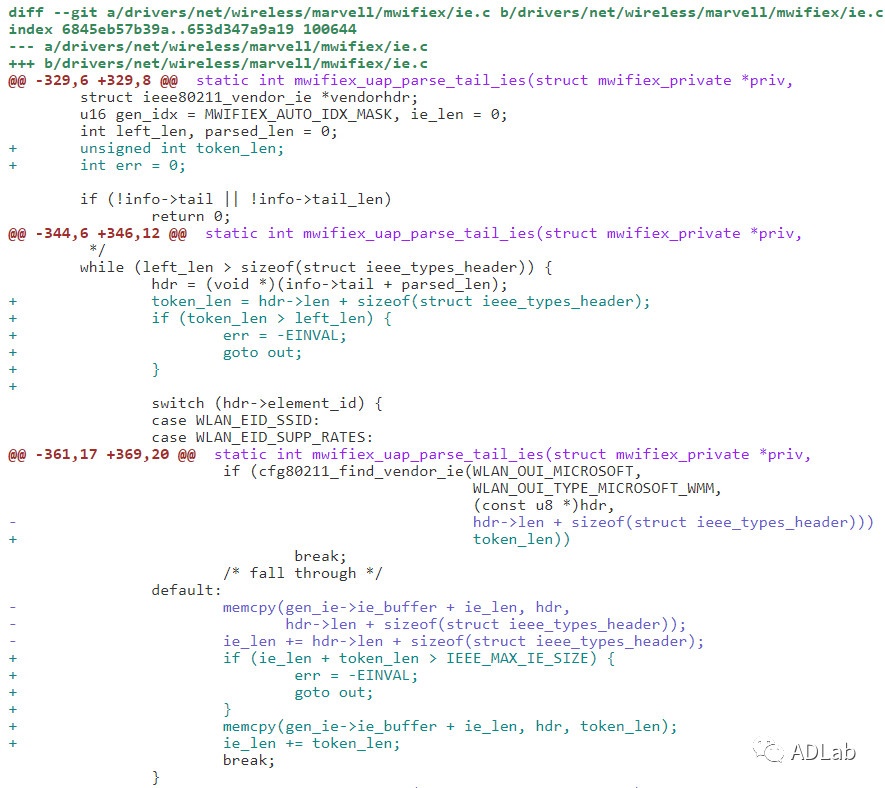

CVE-2019-10126本地堆溢出漏洞

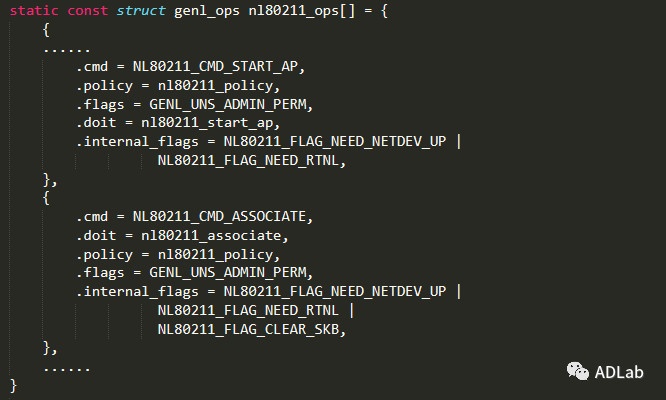

用户态应用程序(如wpa_suppliant,hostapd)通过netlink接口与内核模块进行通信。在初始化过程中注册消息命令和回调函数。

内核收到NL80211_CMD_START_AP消息时,函数调用链:

->rdev_start_ap [cfg80211]

->mwifiex_cfg80211_start_ap [mwifiex]

->mwifiex_set_mgmt_ies [mwifiex]

->mwifiex_uap_parse_tail_ies [mwifiex]

安全建议

Linux各发行版漏洞公告:

https://access.redhat.com/security/cve/cve-2019-3846

https://security-tracker.debian.org/tracker/CVE-2019-10126

补丁链接:

https://patchwork.kernel.org/patch/10970141/

京公网安备11010802024551号

京公网安备11010802024551号