【原创漏洞】Linux内核Marvell WI-FI芯片驱动多个远程漏洞

发布时间 2019-12-03

1.漏洞概述

Linux内核Marvell WI-FI芯片驱动存在多个远程溢出漏洞,可导致拒绝服务(系统崩溃)或任意代码执行,启明星辰ADLab已第一时间将漏洞提交给厂商,并协助厂商进行修复。

2.漏洞简介

IEEE 802.11标准是WiFi网络物理层和MAC层的通信标准,定义了多种网络结构。本次发现的4个远程漏洞涉及802.11协议的多种通信模式,例如BSS和IBSS,以及基于IEEE 802.11z标准的TDLS协议。

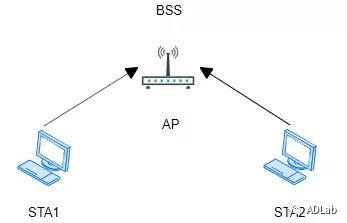

2.1 BSS

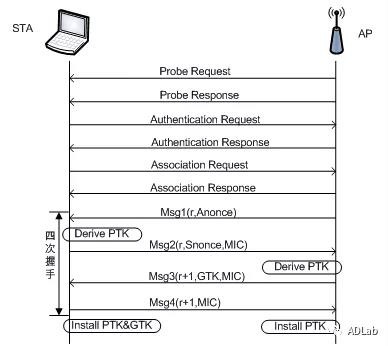

BSS是最常用的网络结构。所有STA之间的交互必须通过AP,AP是BSS网络的创建者和管理者。

STA必须完成诸如关联、认证等步骤后才能加入BSS。

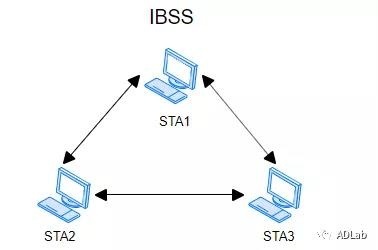

2.2 IBSS(Independent BSS)

IBSS也称为Ad-Hoc BSS网络。IBSS网络架构中不需要AP参与,STA之间可以直接进行交互。但是,当距离超过了通信范围后,设备在链路层上是无法直接进行数据传输的,除非所有设备在网络层使用了某种路由协议。

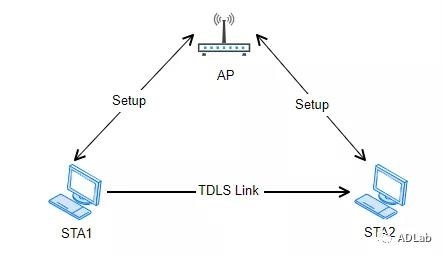

2.3 TDLS协议

TDLS协议基于802.11z标准,可以使得两台STA设备在无线网络下直接点对点相连。当两个STA处于同一网络环境下时,可以通过AP建立TDLS连接。TDLS 建立连接的过程如下图所示。

•发起方STA通过AP信道发送一个TDLS传输请求至目标STA。

•目标STA通过AP信道回复TDLS Setup建立响应,其中包含一个状态码表示是否接受该请求。

•若接受Setup请求,发起方STA将通过AP信道发送TDLS确认帧。

•成功建立连接,STA之间可以直接进行通信。

TDLS连接建立成功后,STA均可向对方直接发送TDLS Teardown帧来断开连接。

3.安全建议

Linux发行版漏洞公告:

https://access.redhat.com/security/cve/cve-2019-14895

https://access.redhat.com/security/cve/cve-2019-14896

https://access.redhat.com/security/cve/cve-2019-14897

https://access.redhat.com/security/cve/cve-2019-14901

补丁链接:

https://patchwork.kernel.org/patch/11265751/

https://patchwork.kernel.org/patch/11266825/

京公网安备11010802024551号

京公网安备11010802024551号