启明星辰ADLab:某摄像头产品漏洞分析及解决方案

发布时间 2020-02-07近日,国外安全专家声称发现部分采用华为海思芯片的摄像头产品存在后门,经启明星辰ADLab安全研究人员分析,该漏洞主要影响采用海思视频解码芯片的第三方厂商的摄像头产品及摄像头模组,漏洞源于第三方的摄像头产品方案设计不当造成。

值得注意的是,该漏洞启明星辰ADLab安全研究人员在2017年已经发现,并通过多种渠道提交给相关方案厂商。

通过这个漏洞,恶意攻击者可以远程开启摄像头设备的telnet端口,并利用通用密码完成验证,从而完全控制摄像头设备。

根据监测数据,目前受影响的漏洞已经存在多年,受影响的现网设备数量在百万以上。

为保障设备信息安全,我们建议:

设备使用方应限制问题设备的互联网访问权限。

在路由器或防火墙上开启禁止其他IP对摄像头设备的9530端口及telnet端口的访问策略。

由于目前漏洞已经公开,大量的现网设备面临严重的安全威胁,且厂家还没有发布安全补丁,为此启明星辰第一时间提供漏洞修复方法,用户可以通过在设备的/mnt/mtd/Log/目录创建9530Disable文件来关闭该后门,具体方案可以联系启明星辰公司获取。

漏洞原理

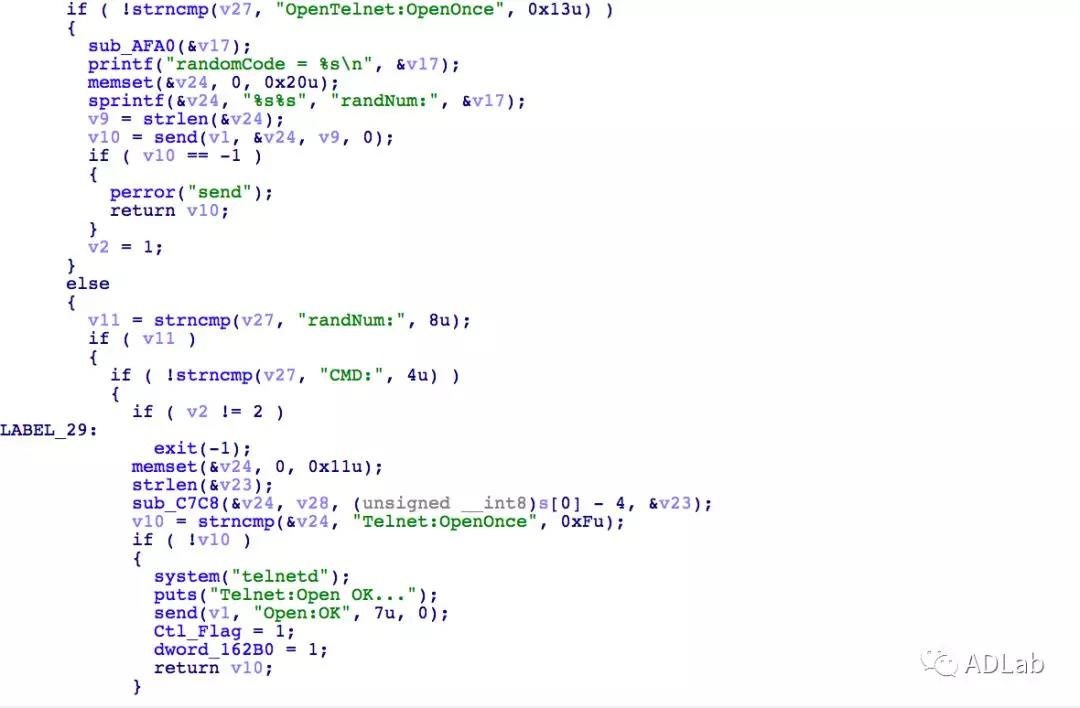

存在该漏洞的摄像头产品在启动的时候会启动dvrHelper进程,dvrHelper进程会启动macGuarder_main线程在9530端口监听并接收特定命令。当接收到客户端命令,并完成随机码验证后,dvrHelp进程会默认打开telnetd服务。

主要代码如下:

当攻击者打开telnetd服务后,利用已知的通用密码进行尝试,即可控制目标设备。

参考链接

https://habr.com/en/post/486856/

京公网安备11010802024551号

京公网安备11010802024551号