【复现】Samba 认证前命令注入漏洞(CVE-2025-10230 )

发布时间 2025-10-29近日,Samba团队发布了一份紧急安全公告,旨在解决两个漏洞。其中包括一个严重的认证前命令注入漏洞(CVE-2025-10230),可允许攻击者在无需认证的条件下对Samba Active Directory域控制器 (AD DC) 造成远程代码执行(RCE)。该漏洞的CVSS评分为最高10.0,可影响启用了WINS支持且设置了wins hook参数的系统。

影响版本

漏洞成因

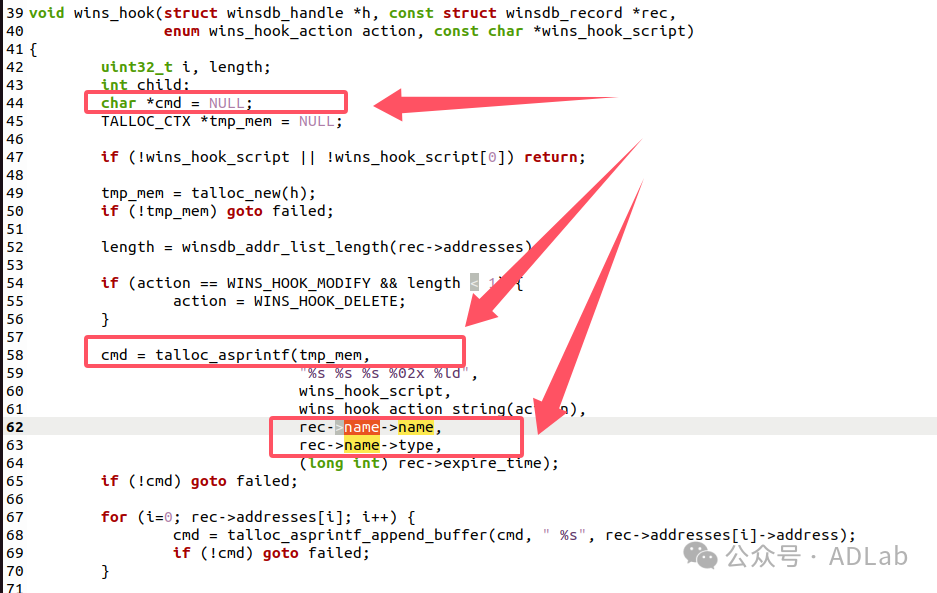

./source4/nbt_server/wins/wins_hook.c 文件中的 wins_hook 函数里,会将接收到的NetBIOS名称字符串rec->name->name拼接到cmd字符串中。

在后续的代码处理中,cmd字符串将用于命令执行。同时,这里对NetBIOS数据接收没有做任何鉴权和检查,从而造成认证前的命令执行漏洞。

漏洞复现

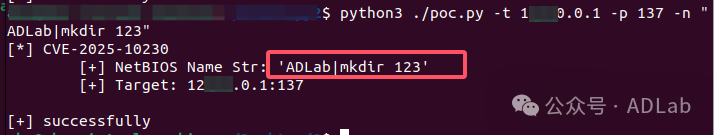

以创建文件夹命令为例。首先,无需认证即可发送恶意的报文:

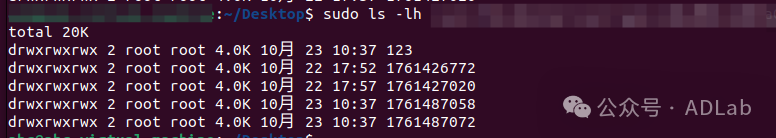

然后,在AD服务器上发现文件夹123被成功创建了。

修复建议

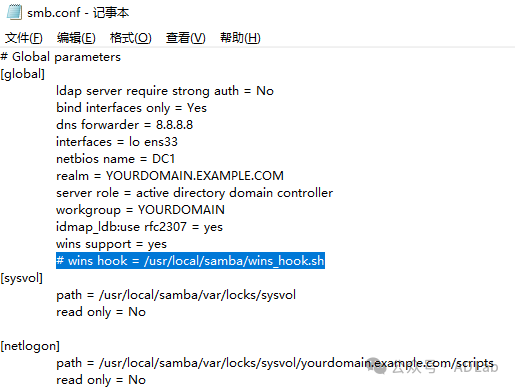

(1)方式一:在Samba AD域控制器的smb.conf中,如下禁用wins support。

(2)方式二:在Samba AD域控制器的smb.conf中,如下禁用参数wins hook。

[1]https://www.samba.org/samba/security/CVE-2025-10230.html

启明星辰积极防御实验室(ADLab)

ADLab成立于1999年,是中国安全行业最早成立的攻防技术研究实验室之一,微软MAPP计划核心成员,“黑雀攻击”概念首推者。截至目前,ADLab已通过 CNVD/CNNVD/NVDB/CVE累计发布安全漏洞6500余个,持续保持国际网络安全领域一流水准。实验室研究方向涵盖基础安全研究、数据安全研究、5G安全研究、AI+安全研究、卫星安全研究、运营商基础设施安全研究、移动安全研究、物联网安全研究、车联网安全研究、工控安全研究、信创安全研究、云安全研究、无线安全研究、高级威胁研究、攻防对抗技术研究。研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。

京公网安备11010802024551号

京公网安备11010802024551号