【复现】Windows PowerShell命令注入漏洞(CVE-2025-54100)

发布时间 2025-12-26Windows PowerShell是微软为Windows系统开发的任务自动化和配置管理框架,包含命令行shell和脚本语言。不同于传统Shell处理文本流,它基于 .NET运行环境,直接操作结构化对象。

2025年12月微软发布了更新,披露了PowerShell远程代码执行漏洞(CVE-2025-54100),CVSS评分7.8分。

微软官方对该漏洞的描述是:"Improper neutralization of special elements used in a command ('command injection') in Windows PowerShell allows an unauthorized attacker to execute code locally."

影响范围

Windows 10 Version 1607 < 10.0.20348.4529

Windows 10 Version 1809 < 10.0.17763.8146

Windows 10 Version 21H2 < 10.0.19044.6691

Windows 10 Version 22H2 < 10.0.19045.6691

Windows 11 Version 23H2 < 10.0.25398.2025

Windows 11 Version 24H2 < 10.0.26100.7462

Windows 11 Version 25H2 < 10.0.26200.7462

Windows Server 2008 SP2 < 6.0.6003.23666

Windows Server 2008 R2 < 6.1.7601.28064

Windows Server 2012 < 6.2.9200.25815

Windows Server 2012 R2 < 6.3.9600.22920

Windows Server 2016 < 10.0.14393.8688

Windows Server 2019 < 10.0.17763.8146

Windows Server 2022 < 10.0.20348.4529

Windows Server 2022 23H2 < 10.0.25398.2025

Windows Server 2025 < 10.0.26100.7462

漏洞原理

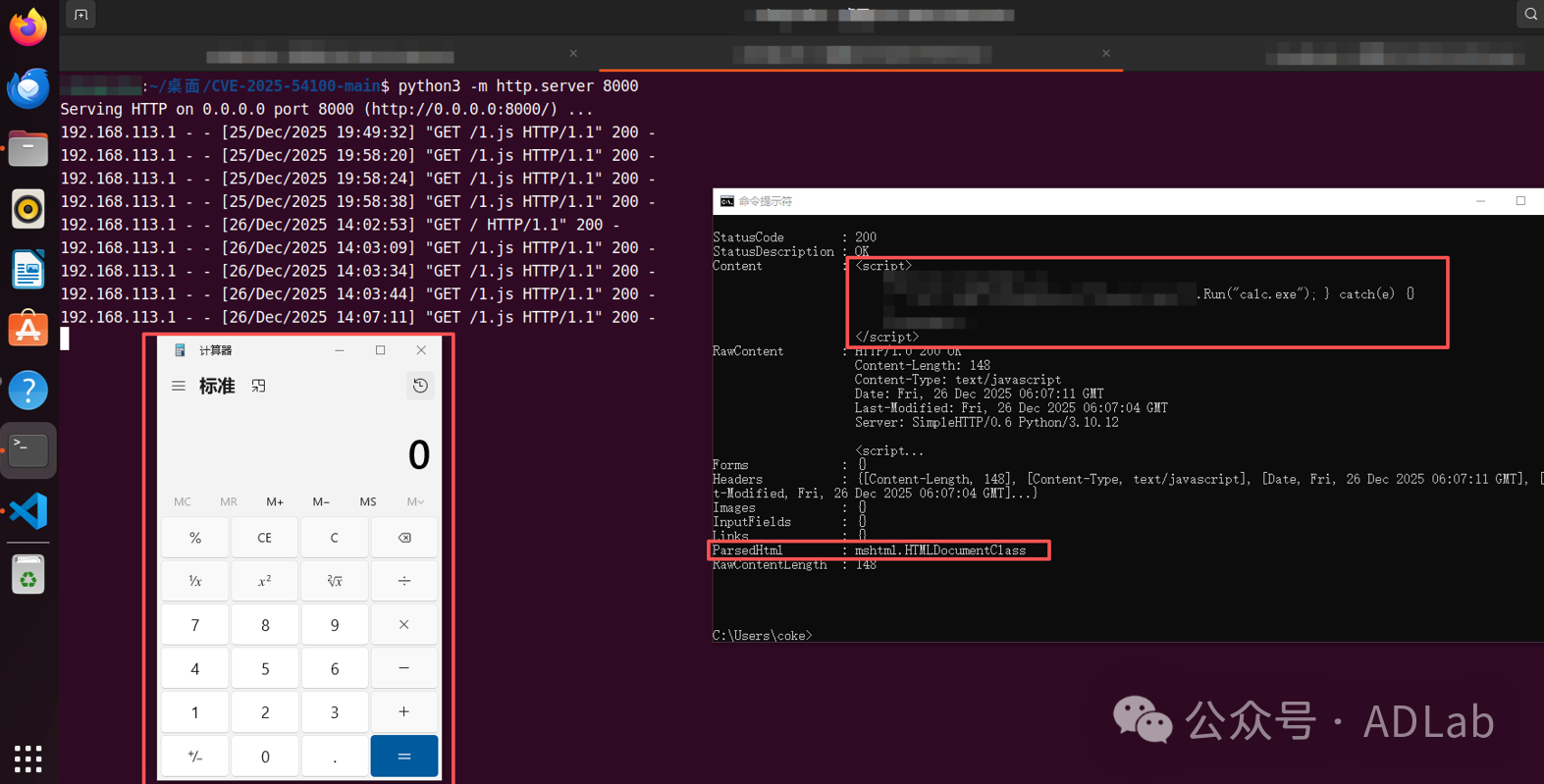

在微软披露的信息中显示该漏洞与Invoke-WebRequest命令有关。通过微软的技术文档了解到,Invoke-WebRequest cmdlet将HTTP和HTTPS请求发送到网页或Web服务,它将分析响应并解析网页内容。

进一步研究微软的技术文档发现,在PowerShell的5.1版本中,Invoke-WebRequest命令默认使用Internet Explorer的MSHTML(Trident)引擎进行完整的HTML解析渲染,这将导致网页中的JavaScript、iframe、ActiveX、VBScript等内容会被真实加载并执行。

经过一番调查,我们发现12月份前的Windows 11、Server 22 和 Server 25默认版本中都附带了PowerShell 5.1版本。

漏洞复现

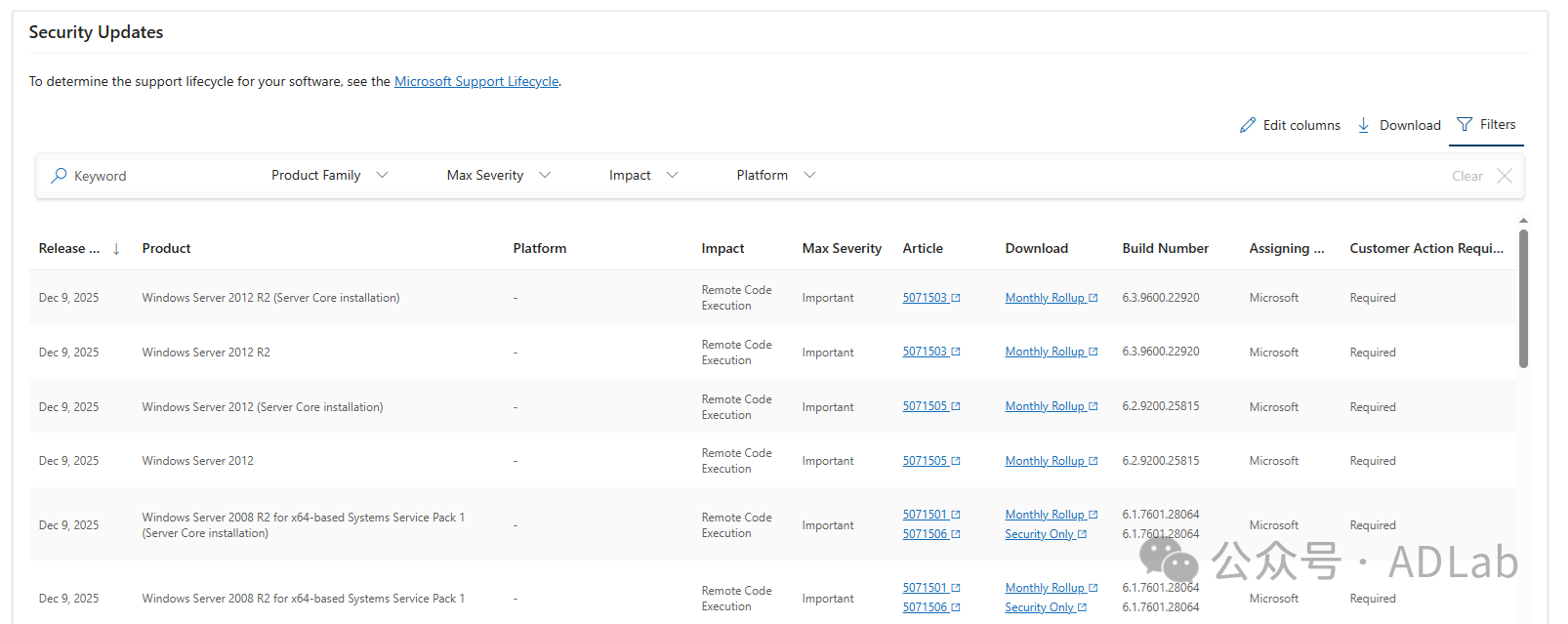

安全建议

° Windows自动更新

更新至系统对应最新版本。

° 手动安装补丁

对于无法自动更新的系统,可以通过下面的链接下载对应系统的安全补丁:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-54100。

[1]https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-54100

启明星辰积极防御实验室(ADLab)

ADLab成立于1999年,是中国安全行业最早成立的攻防技术研究实验室之一,微软MAPP计划核心成员,“黑雀攻击”概念首推者。截至目前,ADLab已通过 CNVD/CNNVD/NVDB/CVE累计发布安全漏洞6500余个,持续保持国际网络安全领域一流水准。实验室研究方向涵盖基础安全研究、数据安全研究、5G安全研究、AI+安全研究、卫星安全研究、运营商基础设施安全研究、移动安全研究、物联网安全研究、车联网安全研究、工控安全研究、信创安全研究、云安全研究、无线安全研究、高级威胁研究、攻防对抗技术研究。研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。

京公网安备11010802024551号

京公网安备11010802024551号