【复现】Ivanti Endpoint Manager Mobile远程代码执行漏洞(CVE-2026-1281和CVE-2026-1340)

发布时间 2026-02-03Ivanti Endpoint Manager Mobile(EPMM),原名MobileIron Core,是全球领先的企业级统一端点管理(UEM)平台。

2026年1月29日,Ivanti发布更新修复了Ivanti Endpoint Manager Mobile远程代码执行漏洞(CVE-2026-1281和CVE-2026-1340),CVSS评分9.8分(严重)。问题出在Ivanti EPMM在处理特定URL时,Apache会通过RewriteMap功能将URL中的参数直接传递给后端的Bash脚本执行。攻击者在可控的字符串带入了算术扩展上下文,导致 Bash递归解析变量名并触发了反引号中的恶意命令。

根据攻击面管理平台 Censys 的数据,截至 2026 年2 月 2 日,互联网上存在529个潜在的易受攻击Ivanti Endpoint Manager Mobile实例。由于概念验证漏洞利用程序已经发布,并且该漏洞已在互联网上广泛传播,因此对于使用Ivanti Endpoint Manager Mobile的组织而言,该漏洞构成了直接且严重的风险。

漏洞描述

在Ivanti Endpoint Manager Mobile系统中,该系统的Apache RewriteMap配置中由用户提供的输入传递给Bash脚本执行。核心安全漏洞是一个Bash算术扩展注入漏洞,允许未经身份验证的攻击者执行任意系统命令。具体来说:

• Ivanti Endpoint Manager Mobile直接将URL中 sha256: 后的用户输入传递给Bash脚本,作为逻辑判断的变量,缺乏有效的转义或过滤。

• 脚本内部的算术比较模块(( )) 存在递归解析特性,攻击者利用变量间的嵌套引用实现远程代码执行。

Ivanti官方描述为:A code injection in Ivanti Endpoint Manager Mobile allowing attackers to achieve unauthenticated remote code execution.

影响范围

Ivanti Endpoint Manager Mobile < =12.5.0.0

Ivanti Endpoint Manager Mobile < =12.5.1.0

Ivanti Endpoint Manager Mobile < =12.6.0.0

Ivanti Endpoint Manager Mobile < =12.6.1.0

Ivanti Endpoint Manager Mobile < =12.7.0.0

漏洞原理

漏洞源于Apache HTTPd配置了RewriteMap(mapAppStoreURL 和 mapAftStoreURL),直接将未经过滤的URL参数传递给底层的Bash脚本,触发路径为 /mifs/c/appstore/fob/3/...,该路径不需要任何身份验证,代码如下:

RewriteRule ^/mifs/c/appstore/fob/3/([0-9]+)/sha256:(.*)/(.*)(.ipa)$ ${mapAppStoreURL:$2_$1_$3_$4_%{HTTP_HOST}_%{ENV:SCRIPT_URL}} [T=application/octet-stream,UnsafePrefixStat]攻击者可以通过控制sha256:kid=... 后面的字符串,将恶意命令注入到Bash脚本处理流程中,脚本路径:/mi/bin/map-appstore-url,代码如下:

漏洞复现

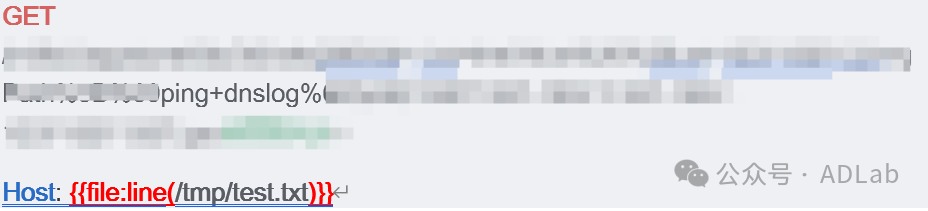

在yakit中发送POC,执行ping dnslog命令。

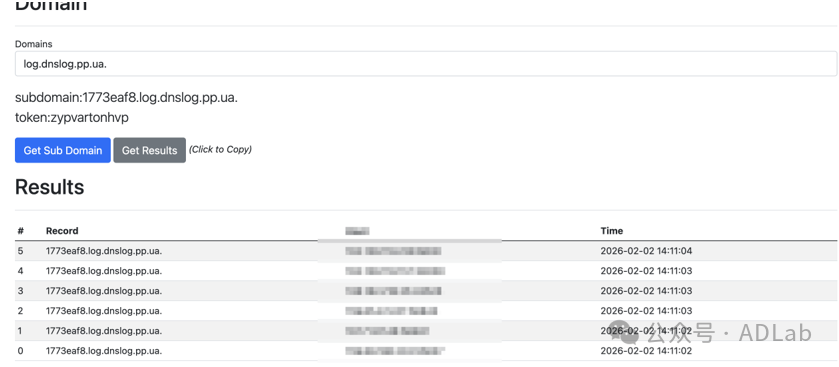

接收到dnslog验证,即ping dnslog命令执行成功。

安全建议

(1)立即升级

Ivanti Endpoint Manager Mobile官方已发布安全公告,请按指导进行修复。

(2)临时缓解措施

应用临时RPM补丁:

• 适用于12.5.0.x、12.6.0.x、12.7.0.x版本:install rpm url

https://username:password@support.mobileiron.com/mi/vsp/AB1771634/ivanti-security-update-1761642-1.0.0S-5.noarch.rpm

• 适用于12.5.1.0和12.6.1.0版本:install rpm url

参考链接:

[1]https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-Endpoint-Manager-Mobile-EPMM-CVE-2026-1281-CVE-2026-1340?language=en_US&ref=labs.watchtowr.com

启明星辰积极防御实验室(ADLab)

ADLab成立于1999年,是中国安全行业最早成立的攻防技术研究实验室之一,微软MAPP计划核心成员,“黑雀攻击”概念首推者。截至目前,ADLab已通过 CNVD/CNNVD/NVDB/CVE累计发布安全漏洞7000余个,持续保持国际网络安全领域一流水准。实验室研究方向涵盖基础安全研究、运营商基础网络设施安全研究、移动终端安全研究、云安全研究、信创安全研究、物联网安全研究、车联网安全研究、工控安全研究、无线安全研究、数据安全研究、AI安全研究、低空安全研究、高级威胁研究、攻防体系建设。研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。

京公网安备11010802024551号

京公网安备11010802024551号