Rockwell CompactLogix 5370输入验证漏洞安全通告

发布时间 2018-06-22漏洞编号和级别

CVE-2017-9312 高危 厂商自评:8.6 CVSS分值:官方未评定

影响范围

该漏洞影响了CompactLogix5370 L1 <=V30.012、CompactLogix 5370 L2<=V30.012、CompactLogix 5370 L3<=V30.012、Armor CompactLogix5370 L3 <=V30.012、Compact GuardLogix5370 <=V30.012以及Armor CompactGuardLogix 5370 <=V30.012。

漏洞概述

6月21日,ICS-CERT通报了罗克韦尔自动化(Rockwell Automatic)公司研发的1769CompactLogix 5370 控制器产品中存在不恰当的输入验证漏洞的情况。

罗克韦尔自动化(Rockwell Automatic)公司研发的1769CompactLogix 5370 系列控制器,属于该公司的小型控制系统序列。CompactLogix5370控制器主要应用项目包括复杂机器控制、批处理和楼宇自动化。

安全研究人员发现,1769CompactLogix 5370 系列控制器存在不恰当的输入验证漏洞。分析表明,成功利用此漏洞可导致设备处于拒绝服务状况(MNRF)。需要用户重新下载系统固件来使其恢复。

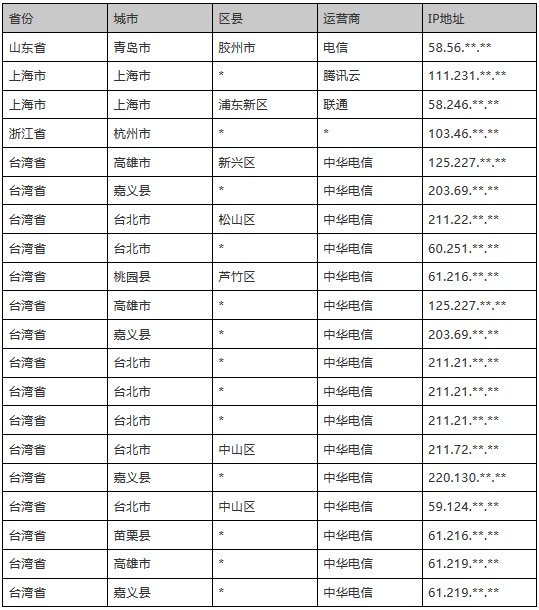

国内暴露在互联网的该漏洞相关网络资产信息:

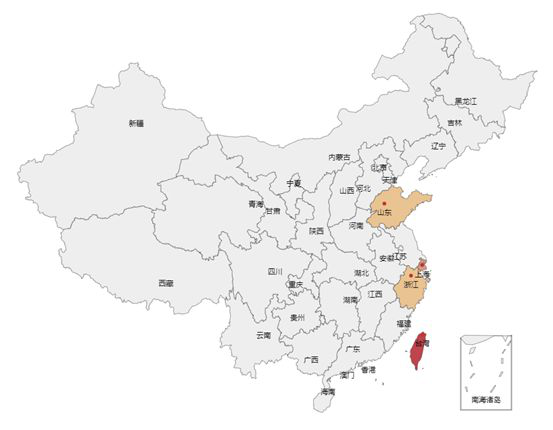

国内暴露在互联网的该漏洞相关网络资产分布图:

修复建议:

目前厂商已经发布系统更新解决上述漏洞,建议相关用户及时更新设备系统。

详情请关注厂商网站的相关信息:https://compatibility.rockwellautomation.com/Pages/MultiProductDownload.aspx?crumb=112。

此外,建议相关用户应采取的其他安全防护措施如下:

(1)最大限度地减少所有控制系统设备和/或系统的网络暴露,并确保无法从Internet访问。

(2)定位防火墙防护的控制系统网络和远程设备,并将其与业务网络隔离。

(3)当需要远程访问时,请使用安全方法如虚拟专用网络(VPN),要认识到VPN可能存在的漏洞,需将VPN更新到最新版本。

参考链接:

京公网安备11010802024551号

京公网安备11010802024551号