libssh服务端认证绕过漏洞安全通告

发布时间 2018-10-17漏洞编号和级别

CVE编号:CVE-2018-10933,危险级别:高危,CVSS分值:官方未评定

影响版本

libssh 0.7.x - 0.7.5

libssh 0.6.x

漏洞概述

攻击者成功利用此漏洞,可登入目标服务器进一步进行任意恶意操作。

另外值得说明的是,OpenSSH 与 libssh 是两个独立的项目,并且 OpenSSH 官方安全团队目前也尚未发布任何与此漏洞相关的信息,故 OpenSSH 应该不受此漏洞影响。

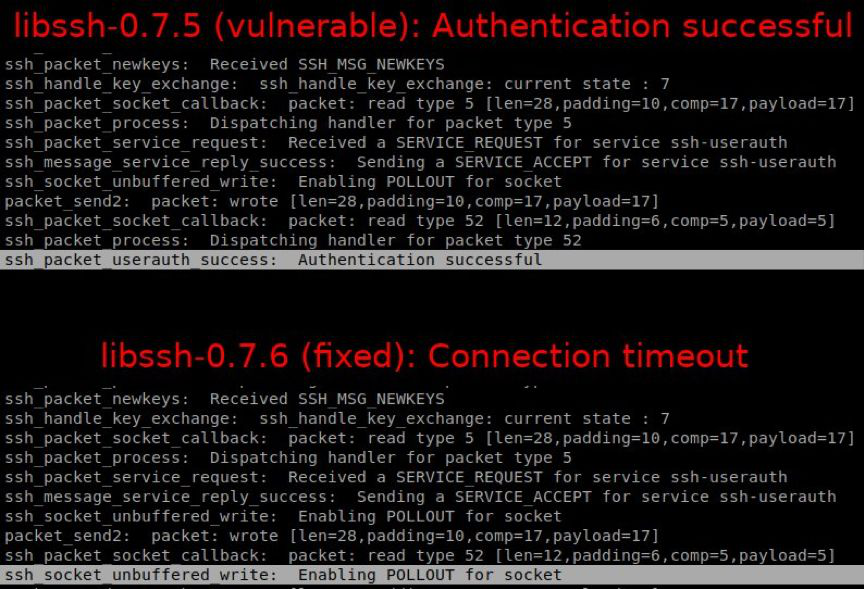

漏洞验证

暂无POC\EXP

修复建议

libssh 0.7.x 版本请升级到 0.7.6

https://www.libssh.org/2018/10/16/libssh-0-8-4-and-0-7-6-security-and-bugfix-release/

目前各大发行版中都暂未对相应package进行更新,具体情况可以关注一下链接

Debain

https://security-tracker.debian.org/tracker/CVE-2018-10933

ubuntu

https://people.canonical.com/~ubuntu-security/cve/2018/CVE-2018-10933.html

opensuse

https://www.suse.com/security/cve/CVE-2018-10933/

redhat

官方暂未发布通告

参考链接

https://security.stackexchange.com/questions/195834/cve-2018-10933-bypass-ssh-authentication-libssh-vulnerability

京公网安备11010802024551号

京公网安备11010802024551号