Apache mod_jk访问控制绕过漏洞安全通告

发布时间 2018-11-09漏洞编号和级别

CVE编号:CVE-2018-11759,危险级别:高危,CVSS分值:厂商自评 7.3,官方未评定

影响版本

Apache Group Tomcat JK(mod_jk)Connector 1.2.0-1.2.44

漏洞概述

近日,Apache Tomcat官方发布了mod_jk存在访问控制绕过漏洞(CVE-2018-11759)的安全通告,目前PoC已经公开,请相关用户引起注意,及时采取防范措施。

Apache Tomcat JK(mod_jk)Connector是一款为Apache或IIS提供连接后台Tomcat的模块,它支持集群和负载均衡等。 此漏洞(CVE-2018-11759)与CVE-2018-1323类似,是由于Apache Tomcat Web服务器(httpd)用于规范请求路径的代码,在匹配Apache Tomcat JK(mod_jk)连接器中的URI-Worker映射之前,没有正确处理某些边缘情况(如过滤“;”)而导致。攻击者利用此漏洞可通过构造恶意请求,实现访问控制绕过。

漏洞验证

https://github.com/immunIT/CVE-2018-11759

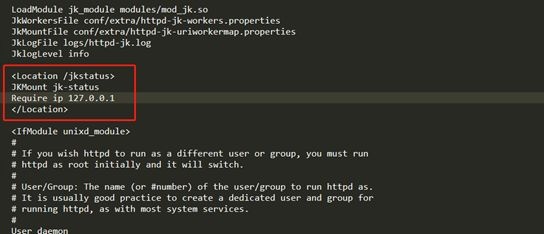

用户也可通过PoC自行排查当前所使用的模块是否受此漏洞影响,如下图在httpd.conf配置文件中进行如下配置,即对127.0.0.1地址的访问进行了限制。

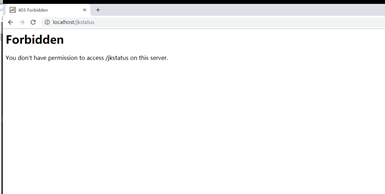

当使用本地地址localhost访问时,会提示被禁止访问:

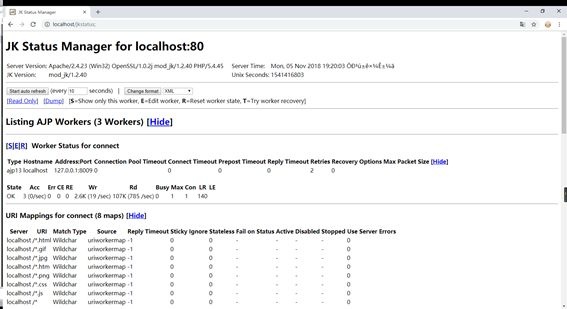

在地址后添加特殊符号“;”,即绕过此访问限制。若出现下图所示情况,则说明当前所使用的mod_jk受此漏洞影响。

手工自查

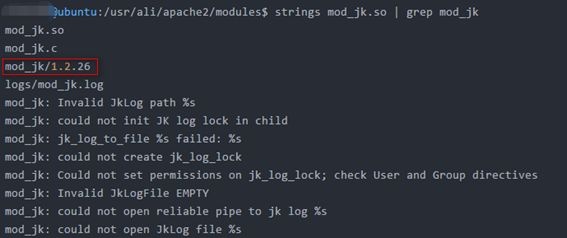

用户可通过自行排查当前所使用版本是否在受影响范围内,来判断是否受存在威胁。具体步骤如下:

使用strings直接查看mod_jk.so。命令如下:strings mod_jk.so | grep mod_jk

修复建议

Apache官方已经发布了新版本修复了该漏洞,请受影响的用户及时更新到1.2.46或更新的版本,形成对此漏洞长期有效的防护。

https://archive.apache.org/dist/tomcat/tomcat-connectors/jk/tomcat-connectors-1.2.46-src.zip

参考链接

京公网安备11010802024551号

京公网安备11010802024551号