Ghostscript沙箱绕过漏洞安全通告

发布时间 2018-12-06漏洞编号和级别

CVE编号:无,危险级别:高危,CVSS分值:官方未评定

影响版本

Ghostscript 9.26 之前版本

漏洞概述

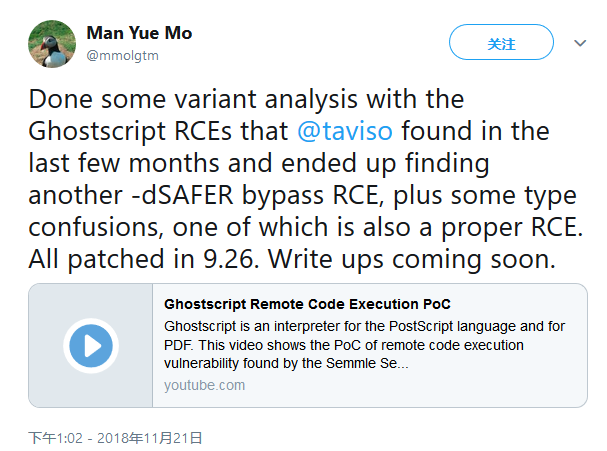

11月21号,国外安全研究员 Man Yue Mo 在 Twitter 上指出 Ghostscript 的安全沙箱又可以被绕过,通过构造恶意的图片内容,将可以造成命令执行漏洞。

Ghostscript 被许多图片处理库所使用,如 ImageMagick、Python PIL 等,默认情况下这些库会根据图片的内容将其分发给不同的处理方法,其中就包括 Ghostscript。

ImageMagick 是一款广泛使用的图像处理软件,有相当多的网站使用它来进行图像处理。它被许多编程语言所支持,包括 Perl,C++,PHP,Python 和 Ruby 等,并被部署在数以百万计的网站,博客,社交媒体平台和流行的内容管理系统(CMS),例如 WordPress 和 Drupal。

Python PIL 是 Python 语言中处理图片的第三方模块。

从服务端攻击的角度而言,如果服务端使用了内置 Ghostscript 的图像处理程序,那么攻击者通过上传恶意构造的图像文件,当目标服务器在对图像进行图像裁剪、转换等处理时,即会在服务端执行攻击者指定的命令。

从客户端攻击的角度而言,如果客户端使用了内置 Ghostscript 的图像处理程序,那么攻击者通过诱使目标受害者打开、预览恶意图像文件时,即会在客户端执行攻击者指定的命令。

漏洞验证

暂无POC/EXP。

漏洞作者目前只放出了漏洞利用的演示视频,不过表示不久后将公布漏洞细节,视频地址:https://youtu.be/20yfCccIORE

修复建议

Ghostscript 官方已在 11 月 20 日的版本更新中对漏洞进行了修复,所以可以考虑将 Ghostscript 升级到 9.26 版本。下载地址:

https://www.ghostscript.com/download/gsdnld.html

若无法更新,则可以考虑使用以下临时解决方案:

1.卸载 GhostScript

以 Ubuntu 系统为例,执行以下命令以卸载 GhostScript:

sudo apt-get remove ghostscript

2.修改 ImageMagick 的 policy 文件,默认位置为 /etc/ImageMagick/policy.xml,在 <policymap> 中加入以下 <policy>(即禁用 PS、EPS、PDF、XPS coders):

<policymap>

<policy domain="coder" rights="none" pattern="PS" />

<policy domain="coder" rights="none" pattern="EPS" />

<policy domain="coder" rights="none" pattern="PDF" />

<policy domain="coder" rights="none" pattern="XPS" />

</policymap>

参考链接

https://twitter.com/mmolgtm/status/1065349852907925504

京公网安备11010802024551号

京公网安备11010802024551号