chrome在野利用0day漏洞安全通告

发布时间 2019-03-07漏洞编号和级别

CVE编号:CVE-2019-5786,危险级别:高危, CVSS分值:官方未评定

影响范围

受影响版本:

Google Chrome < 72.0.3626.121

漏洞概述

Google Chrome是一款Web浏览器。FileReader是其中的一个文件读取插件。

该漏洞影响所有操作系统上的Chrome 软件,包括微软 Windows、苹果 macOS 和 Linux 系统。

更让人担心的是,谷歌警告称这个0day RCE漏洞已遭利用。

Google Chrome 72.0.3626.121之前版本,FileReader的实现中存在释放后重用漏洞。这个使用后释放漏洞是一类内存损坏bug,允许损坏或修改内存中的数据,使得低权限用户能够在受影响的系统或软件上提升权限。它可导致低权限攻击者获取 Chrome web 浏览器上的权限,逃逸沙箱保护并在目标系统上执行任意代码。

要利用该漏洞,攻击者所需的只是诱骗受害者打开、或者将它们重定向至一个特殊构造的网页,而无需任何进一步的交互。

该漏洞由Google's Threat Analysis Group的Clement Lecigne于2019-02-27报告,目前没有公布其它细节。

比较两个版本的源代码,发现third_party/blink/renderer/core/fileapi/file_reader_loader.cc有一些改动。在返回部分结果时复制ArrayBuffer以避免对同一个底层ArrayBuffer的多个引用。

修复建议

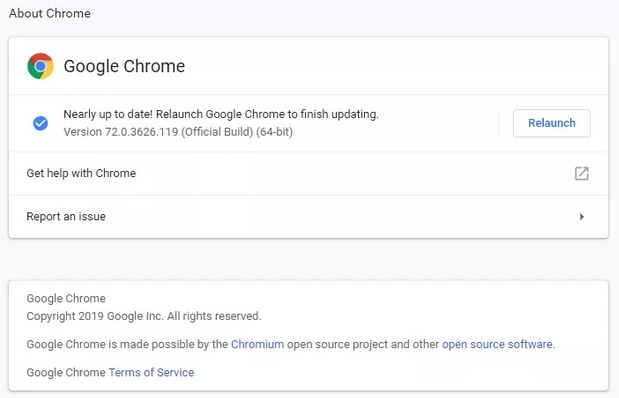

使用chrome浏览器的用户请打开chrome://settings/help页面查看当前浏览器版本,如果不是最新版(72.0.3626.121)会自动检查升级,重启之后即可更新到最新版。

参考链接

https://thehackernews.com/2019/03/update-google-chrome-hack.html

https://chromereleases.googleblog.com/2019/03/stable-channel-update-for-desktop.html

https://chromium.googlesource.com/chromium/src/+/150407e8d3610ff25a45c7c46877333c4425f062%5E%21/#F0

京公网安备11010802024551号

京公网安备11010802024551号