MikroTik RouterOS身份认证缺失漏洞安全通告

发布时间 2019-03-20漏洞编号和级别

CVE编号:CVE-2019-3924,危险级别:高危, CVSS分值:7.5

影响范围

受影响版本:

MikroTik RouterOS <V6.43.12 (stable)以及<V6.42.12 (long-term)

漏洞概述

MikroTik RouterOS是MikroTik公司(总部位于拉脱维亚)基于Linux内核开发的一种路由操作系统,通过安装该系统可将标准的x86 PC设备变成专业路由器,具备无线、认证、策略路由、带宽控制和防火墙过滤等功能。

安全研究人员发现,MikroTik RouterOS 6.43.12 (stable) 以及6.42.12 (long-term)之前的版本存在未经认证可绕过防火墙访问NAT内部网络的漏洞。分析表明,该漏洞是MikroTik设备未对网络探针进行强制身份认证造成的,未经身份验证的攻击者可利用此漏洞绕过路由器的防火墙,并进行内部网络扫描活动。

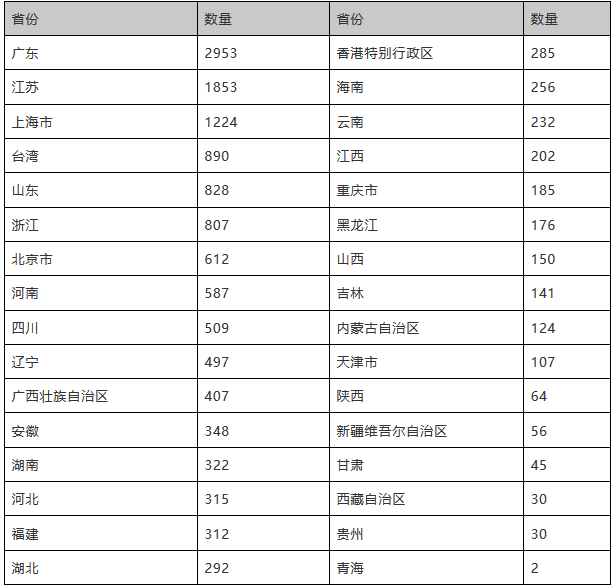

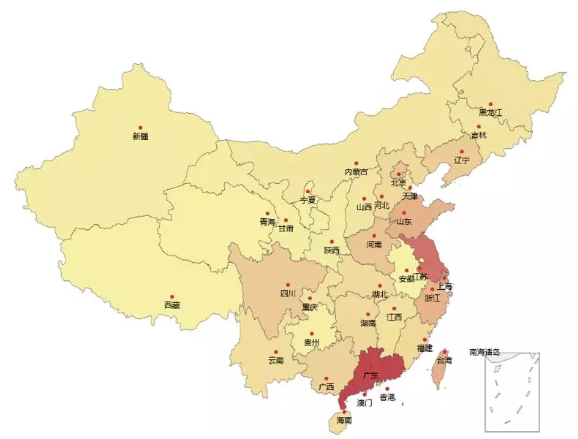

截止当前,发现大量暴露在互联网上的相关设备,详细信息见下图一、二。

图一 国内暴露在互联网的该漏洞相关网络资产信息

图二 国内暴露在互联网的该漏洞相关网络资产分布图

修复建议

目前厂商已发布解决上述漏洞的安全防护措施,建议相关用户及时检查更新。

详情请关注厂商网站的相关信息:https://mikrotik.com/download。

此外,建议相关用户应采取的其他安全防护措施如下:

(1)最大限度地减少所有系统设备和系统的网络暴露,并确保无法从Internet访问。

(2)定位防火墙防护的控制系统网络和远程设备,并将其与业务网络隔离。

(3)当需要远程访问时,请使用安全方法如虚拟专用网络(VPN),要认识到VPN可能存在的漏洞,需将VPN更新到最新版本。

参考链接

http://www.cnvd.org.cn/flaw/show/CNVD-2019-05572

https://nvd.nist.gov/vuln/detail/CVE-2019-3924#vulnCurrentDescriptionTitle

京公网安备11010802024551号

京公网安备11010802024551号