UC浏览器中间人攻击(MITM)漏洞安全通告

发布时间 2019-03-28漏洞编号和级别

CVE编号:暂无,危险级别:高危, CVSS分值:官方未评定

影响范围

受影响版本:

目前UC浏览器移动手机版以及桌面版均受影响。

漏洞概述

自2016年以来,UC浏览器中出现了一个潜在危险的更新功能。尽管该应用程序还没有看到分发木马或不需要的软件,但它加载和启动新的和未经验证的模块的功能构成了潜在的威胁。

由于程序通过不安全的通道(HTTP协议而不是加密的HTTPS)与服务器通信,因此网络犯罪分子可以hook来自应用程序的请求。他们可以用包含不同地址的命令替换命令。这使得浏览器从恶意服务器而不是自己的命令和控制服务器下载新模块。由于UC浏览器使用未签名的插件,它将启动恶意模块而无需任何验证。

因此,MITM攻击可以帮助网络犯罪分子使用UC浏览器传播执行各种操作的恶意插件。例如,他们可以显示网络钓鱼邮件以窃取用户名,密码,银行卡详细信息和其他个人数据。此外,木马模块将能够访问受保护的浏览器文件并窃取存储在程序目录中的密码。

漏洞利用

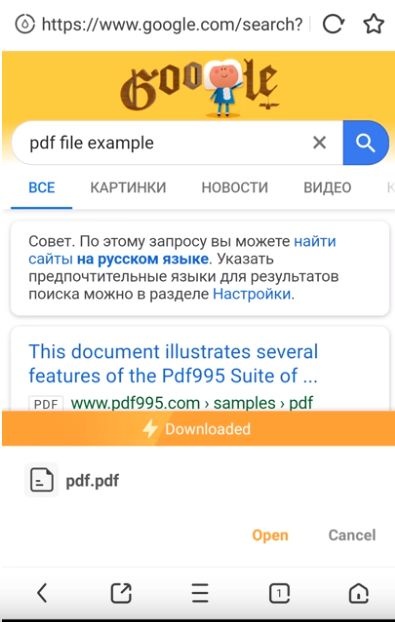

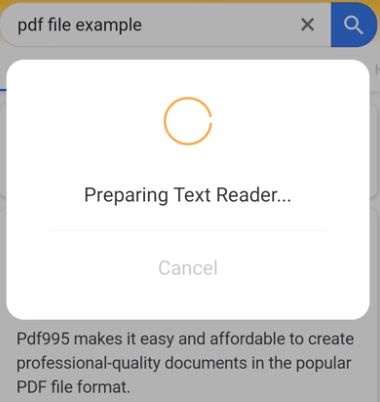

要打开文件,浏览器会尝试从命令和控制服务器下载相应的插件。但是,由于MITM替换,浏览器会下载并启动不同的库。然后,该库会创建一条文本消息,上面写着“PWNED!”。

打开PDF。

修复建议

截止本文发布前,UC浏览器官方还未修复此问题,建议用户暂时尽量避免使用UC浏览器,并在官方发布更新后,尽快升级进行修复。

参考链接

https://thehackernews.com/2019/03/uc-browser-android-hacking.html

京公网安备11010802024551号

京公网安备11010802024551号