Yunni Technology iLnkP2P安全漏洞安全通告

发布时间 2019-05-05漏洞编号和级别

CVE编号:CVE-2019-11219,危险级别:高级,CVSS分值:8.2

影响版本及产品

iLnkP2P

漏洞概述

Yunni Technology iLnkP2P是中国云霓科技(Yunni Technology)公司的一套支持直接点对点访问设备的软件。许多智能设备都使用现成的组件,其中一些组件用于确保设备之间无障碍的P2P通信,iLnkP2P就是一种现成的解决方案。

数百个品牌的安全摄像头,婴儿监视器和“智能”门铃都存在严重的漏洞,黑客可以劫持设备并监视他们的主人。

研究人员发现iLnkP2P中存在两个安全漏洞:

是指iLnkP2P中的枚举漏洞,它允许攻击者快速发现在线设备。由于P2P的性质,攻击者可以在绕过防火墙限制的同时直接连接到任意设备。

是指iLnkP2P中的一个身份验证漏洞,允许攻击者拦截与设备的连接并执行中间人攻击。攻击者可能利用此漏洞将密码窃取到设备并对其进行控制。

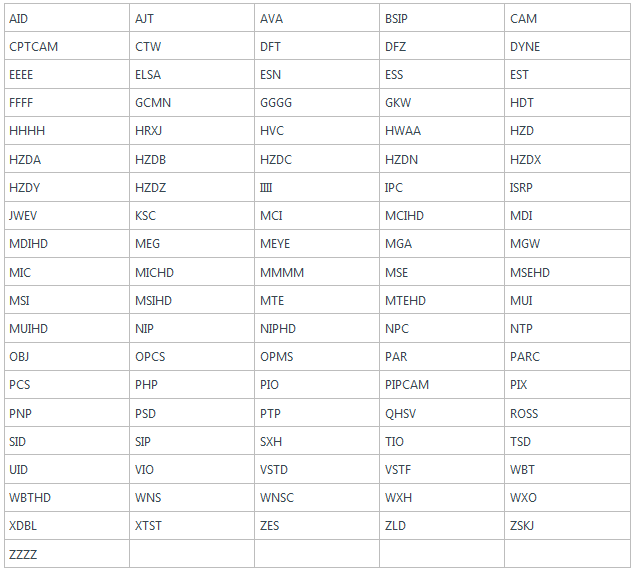

FFFF是设备的前缀。已知具有以下前缀的设备易受攻击:

漏洞验证

暂无POC/EXP。

修复建议

1. 通过阻止到UDP端口32100的出站流量来有效地中断P2P功能。这将阻止通过P2

P从外部网络访问设备,本地访问仍然有效。

2. 从信誉良好的供应商处购买新设备。

参考链接

京公网安备11010802024551号

京公网安备11010802024551号