Alpine Linux Docker安全漏洞安全通告

发布时间 2019-05-10漏洞编号和级别

CVE编号:CVE-2019-5021,危险级别:严重,CVSS分值:厂商自评:9.8,官方未评定

Alpine Linux Docker 3.3版本,3.4版本,3.5版本,3.6版本,3.7版本,3.8版本,3.9版本,Edge版本

漏洞概述

Alpine Linux Docker是一个Alpine Linux系统的镜像。

Alpine Linux Docker镜像的版本(自v3.3起)包含root用户的NULL密码。这个漏洞遭利用的可能性依赖于环境,成功利用要求被暴露的服务或应用程序使用Linux PAM或者其它使用系统shadow文件作为认证数据库的机制。

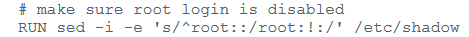

这个漏洞最初据称存在于Alpine Linux Docker镜像3.2版本中并于2015年11月修复,通过添加回归测试阻止其再次发生。然而,2015年年末,一个新的提交发布以简化该回归测试。后续提交从‘edge’构建属性文件中删除了“默认情况下禁用root”的标志,导致该bug在镜像的下一批版本(v3.3到3.9)中回归。结果就是/etc/shadow中出现空sp_pwdp字段,即将密码以加密形式保存的配置文件用户账户管理,从而允许在无需输入任何密码的情况下以根权限登录。

Alpine Linux Docker 官方镜像的下次次数已超过1000万次。

漏洞验证

暂无POC/EXP。

修复建议

目前厂商已发布以下版本解决此安全问题:https://alpinelinux.org/posts/Docker-image-vulnerability-CVE-2019-5021.html。

v3.9.2

v3.8.4

v3.7.3

v3.6.5

v3.5

v3.4

v3.3

参考链接

https://alpinelinux.org/posts/Docker-image-vulnerability-CVE-2019-5021.html

京公网安备11010802024551号

京公网安备11010802024551号