SQLite 远程代码执行漏洞安全通告

发布时间 2019-05-13漏洞编号和级别

CVE编号:CVE-2019-5018,危险级别:高级,CVSS分值:厂商自评:8.1,官方未评定

SQLite 3.26.0、3.27.0

漏洞概述

SQLite是一款流行的SQL数据库引擎,具有小型,快速,可靠的特点,广泛用于移动设备,浏览器,硬件设备以及用户应用程序。

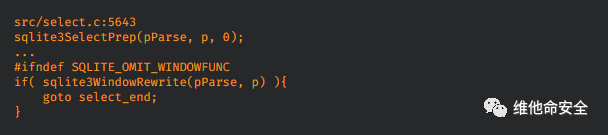

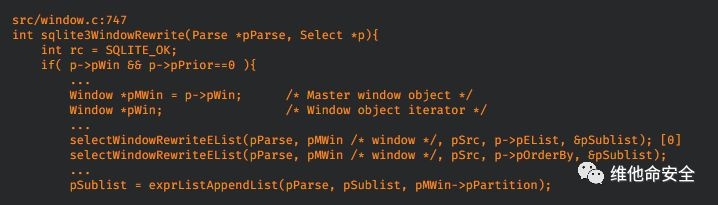

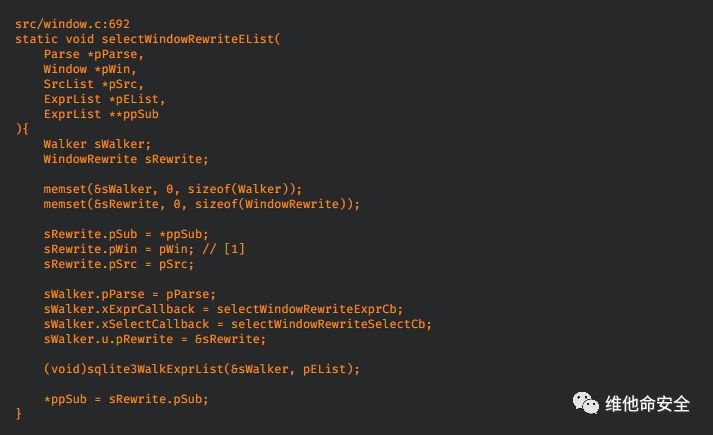

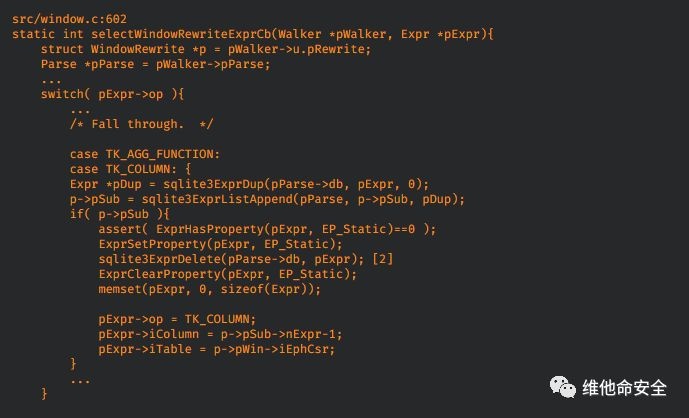

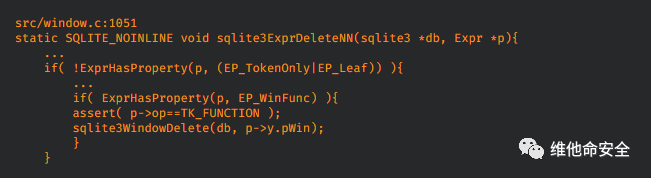

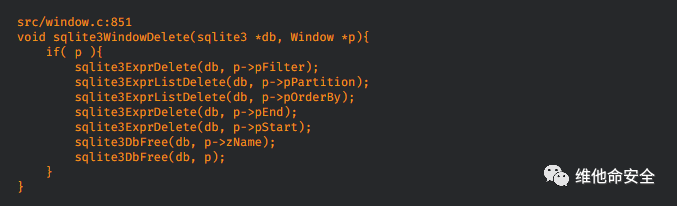

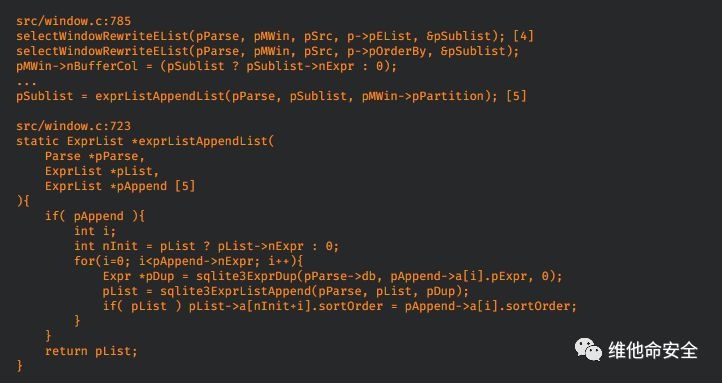

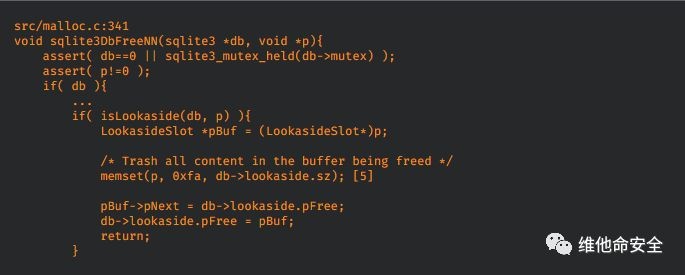

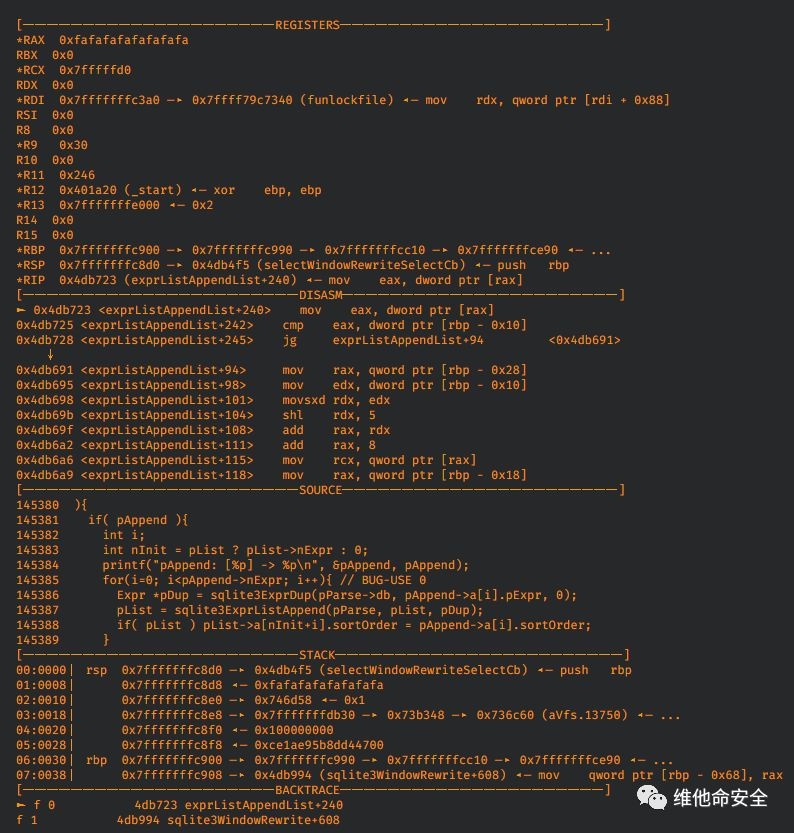

SQLite的窗口函数中存在可被利用的use-after-free漏洞,攻击者可通过发送恶意SQL命令来触发此漏洞,导致远程代码执行。

漏洞验证

修复建议

目前SQLite厂商针对该漏洞发布了漏洞补丁,请更新至SQLite3 3.28.0:https://www.sqlite.org/src/info/69bad9257f8db6a2。

参考链接

京公网安备11010802024551号

京公网安备11010802024551号