Apache Axis远程代码执行0day漏洞处置建议

发布时间 2019-06-19漏洞编号和级别

CVE编号:暂无,危险级别:高危,CVSS分值:官方未评定

影响版本

适用于Apache Axis <= 1.4版本,Axis 允许远程管理,使用 Freemarker 插件的情况下存在漏洞。

影响范围

影响范围较小,国内暴露在公网的Axis,不到80个ip。

漏洞概述

Apache Axis是美国阿帕奇(Apache)软件基金会的一个开源、基于XML的Web服务架构。该产品包含了Java和C++语言实现的SOAP服务器,以及各种公用服务及API,以生成和部署Web服务应用。

Apache Axis中存在远程命令执行漏洞,攻击者可通过发送精心构造的恶意 HTTP-POST 请求,获得目标服务器权限,在未授权情况下远程执行命令。

漏洞验证

暂无POC/EXP。

修复建议

官方暂未发布针对此漏洞的修复补丁,在官方修复之前,可以采取以下方式进行临时防护:

如果当前系统不需要使用Axis的功能,可在lib目录下找到axis.jar文件,将其删除。在执行删除操作前请对文件做好备份,防止因删除文件导致的业务中断。

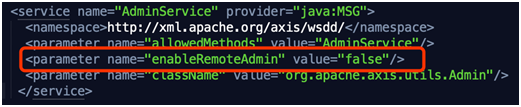

到网站目录下找到server-config.wsdd文件,用文本编辑器打开,找到enableRemoteAdmin配置项,将值设置为false,如图所示:

京公网安备11010802024551号

京公网安备11010802024551号