Zoom远程代码执行漏洞安全通告

发布时间 2019-07-10漏洞编号和级别

CVE编号:CVE-2019-13450,危险级别:高危,CVSS分值:官方未评定

影响版本

受影响的版本

Mac的Zoom app 4.4.4版本

漏洞概述

Zoom是企业视频通信领域的领导者,是视频和音频会议,聊天和网络研讨会最受欢迎和最可靠的云平台之一。

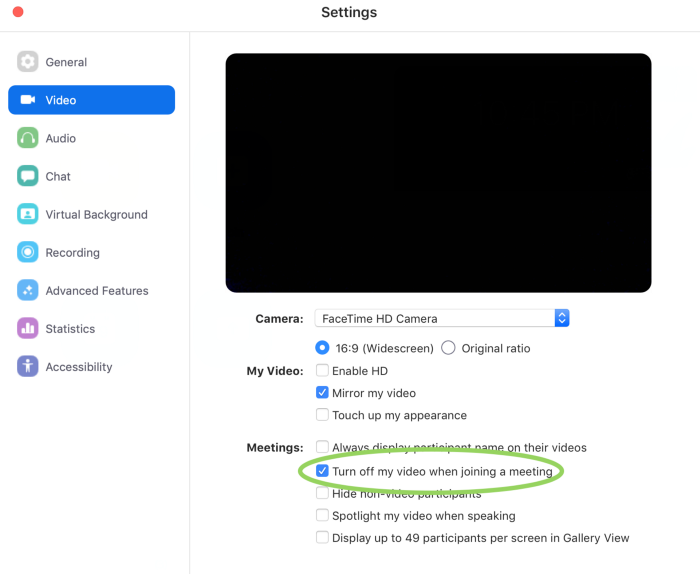

安全研究员公开披露了在Mac电脑上Zoom视频会议应用中出现的一个漏洞。此漏洞允许任何网站在未经用户许可的情况下强行将用户连接到Zoom呼叫,并激活其摄像机。除此之外,此漏洞通过反复将用户加入无效呼叫,允许任何网页进入DOS(拒绝服务)Mac。此外,如果您曾经安装过Zoom客户端然后将其卸载,那么您的计算机上仍然有一个localhost Web服务器可以为您重新安装Zoom客户端,除了访问网页之外,您无需代表您进行任何用户交互。

该漏洞利用Zoom软件的点击加入功能,允许自动激活系统上安装的应用程序,通过Web浏览器加入视频会议,只需点击邀请链接,邀请链接的示例是:https://zoom.us/j/492468757,此功能的实现利用侦听端口19421的本地Web服务器,该服务器可以通过HTTPS GET参数在没有必要授权命令的情况下接收。它还允许在用户的Web浏览器中打开的任何网站与其进行交互。在Mac上,如果你曾经安装了Zoom,你的本地机器上有一台运行在端口19421上的Web服务器。你可以通过在终端中运行lsof -i:19421来确认该服务器存在。

该漏洞可能会使全球多达750,000家使用Zoom进行日常业务的公司曝光。

漏洞验证

修复建议

Zoom修补了漏洞。

参考链接

京公网安备11010802024551号

京公网安备11010802024551号