PowerShell Core的WDAC绕过漏洞安全通告

发布时间 2019-07-18漏洞编号和级别

影响版本

受影响的版本

PowerShell Core 6.1

PowerShell Core 6.2

漏洞概述

PowerShell Core是一套为异类环境和混合云构建的跨平台命令行脚本执行环境。

Microsoft披露了一个Windows Defender应用程序控制(WDAC)安全功能绕过漏洞,WDAC是Microsoft提供的一种安全产品,只允许在Windows中运行受信任的应用程序和驱动程序。这种白名单方法提供了显著的安全性改进,因为只有受信任的应用程序才能运行,而恶意软件等未知应用程序永远不会被允许。

此漏洞可能允许攻击者绕过WDAC强制执行。成功利用此漏洞的攻击者可以绕过计算机上的PowerShell核心约束语言模式。

要利用此漏洞,攻击者首先应具有对PowerShell在约束语言模式下运行的本地计算机的管理员访问权限。这样攻击者可以以非预期的方式访问资源。

此更新通过更正PowerShell在约束语言模式下的运行方式来解决漏洞。

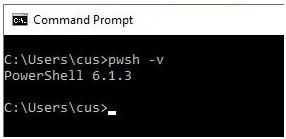

要检查正在运行的PowerShell版本并确定您是否容易受到攻击,可以从命令提示符执行pwsh -v命令。

如果您知道安装了PowerShell Core,但pwsh.exe命令不起作用,那么您使用的是PowerShell Core 6.0,并且需要更新到更新的版本。

漏洞验证

暂无POC/EXP。

修复建议

Microsoft修补了漏洞,请更新到最新版本。

参考链接

京公网安备11010802024551号

京公网安备11010802024551号