Ghostscript沙箱绕过命令执行漏洞安全通告

发布时间 2019-08-13• 漏洞编号和级别

CVE编号:CVE-2019-10216,危险级别:高危,CVSS分值:官方未评定

• 影响版本

受影响的版本

适用于5b85ddd19a8420a1bd2d5529325be35d78e94234版本

• 漏洞概述

Ghostscript是一套建基于Adobe、PostScript及可移植文档格式(PDF)的页面描述语言等而编译成的免费软件。

Ghostscript作为图像处理格式转换的底层应用,漏洞导致所有引用Ghostscript的上游应用受到影响,涉及但不限于:imagemagick、libmagick、graphicsmagick、gimp、python-matplotlib、texlive-core、texmacs、latex2html、latex2rtf等。

该漏洞源于.buildfont1 指令在执行的时候没有正确保护堆栈中的安全状态,导致-dSAFER安全沙箱状态被绕过。该漏洞可以直接绕过 Ghostscript 的安全沙箱,导致攻击者可以读取任意文件或命令执行。

• 漏洞验证

暂无POC/EXP。

• 修复建议

1、建议更新到5b85ddd19a8420a1bd2d5529325be35d78e94234之后的版本,或者直接重新拉取master分支进行更新;

2、redhat/debain 等发行版均已更新上游package:

https://security-tracker.debian.org/tracker/CVE-2019-10216

缓解措施:

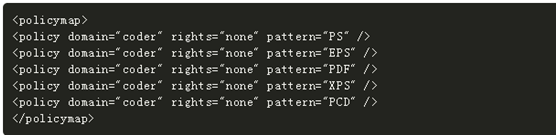

若无法更新可先尝试禁用使用gs解析ps文件:

• 参考链接

京公网安备11010802024551号

京公网安备11010802024551号